Size: a a a

2019 June 07

По наводке читателя - халява! Год бесплатного семейного 1Password, без ввода данных карты https://1password.com/promo/canva/

конференция, поглощающая почти все мое время, вот-вот закончится, и мы перейдем к гораздо более регулярным апдейтам. а пока что вот вам интересный материал Google о Triada - вредоносном ПО для смартфонов Android, создатели которого нашли метод установки своего вируса еще во время разработки и производства телефона. Подрядчики производителя телефона становятся объектом атаки и таким образом Triada попадает в прошивку телефона, который затем уже приобретают счастливые пользователи

https://security.googleblog.com/2019/06/pha-family-highlights-triada.html

https://security.googleblog.com/2019/06/pha-family-highlights-triada.html

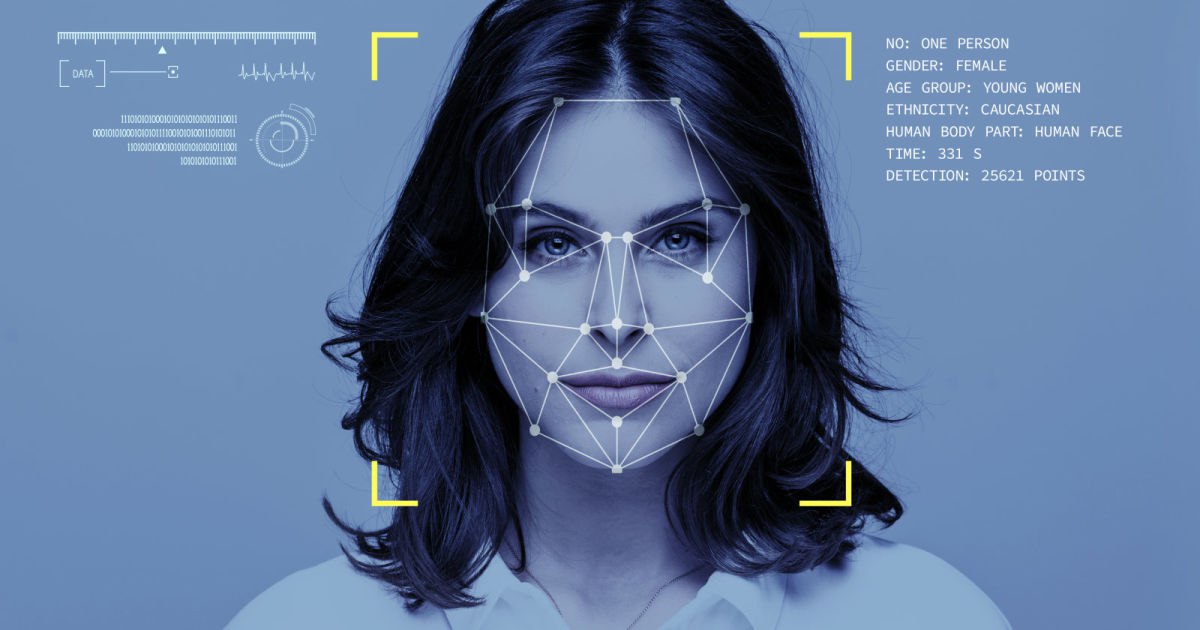

кстати, вот еще она хорошая новость про то, как Microsoft сначала собрала базу фотографий на 10 млн штук (на ней тренировались системы распознавания лиц). Правда, оказалось, что Microsoft забыла спросить у людей, которые в эту базу попали, разрешения на использование их лица в базе. Короче, хорошая новость в том, что Microsoft базу удалила. опасносте везде

https://www.engadget.com/2019/06/06/microsoft-discreetly-wiped-its-massive-facial-recognition-databa/

https://www.engadget.com/2019/06/06/microsoft-discreetly-wiped-its-massive-facial-recognition-databa/

2019 June 08

Даже NSA (да, именно та NSA) призывает патчиться против CVE-2019-0708, она же известная как «BlueKeep». Можно, конечно, заподозрить подвох, но скорее они хотят избежать ещё одного скандала, как с WannaCry, когда используется утёкшая от них уязвимость

https://www.nsa.gov/News-Features/News-Stories/Article-View/Article/1865726/nsa-cybersecurity-advisory-patch-remote-desktop-services-on-legacy-versions-of/

https://www.nsa.gov/News-Features/News-Stories/Article-View/Article/1865726/nsa-cybersecurity-advisory-patch-remote-desktop-services-on-legacy-versions-of/

2019 June 10

В открытом доступе оказались данные примерно 900 тысяч россиян — клиентов крупных банков РФ. Любой человек, получивший доступ утекшим в интернет базам, сможет узнать имена, телефоны, данные паспортов и места работы пострадавших из-за утечки клиентов банков. Базы были выложены в сети в конце мая, содержащиеся в них данные не новые — им несколько лет, но большое количество информации вполне актуально.

https://www.kommersant.ru/doc/3997757

https://www.kommersant.ru/doc/3997757

Сегодня с утра ездил сдавать кровь на анализы. Чем это примечательно для тематики канала? Я сдавал их в лаборатории компании Quest Diagnostics, которая на прошлой неделе объявила о том, что взлом через инфраструктуру их партнера, принимавшего платежи, привел к утечке почти 12 миллионов пользовательских данных, включая информацию о банковских картах, и других персональных данных. Данные о результатах анализов не попали в утечку.

Подача уведомления в комиссию по ценным бумагам (видимо, в связи с тем, что подобная информация может существенно повлиять на стоимость акций компании) https://www.sec.gov/Archives/edgar/data/1022079/000094787119000415/ss138857_8k.htm?g8oi23jg43g

Показательно, что конкурент Quest Diagnostics, компания LabCorp тоже использовала этого подрядчика, и там тоже утекли данные на 7,7 миллиона пациентов, включая имена, адреса, даты рождения.

https://www.sec.gov/Archives/edgar/data/920148/000119312519165091/d757830d8k.htm

Дополнительная информация тут https://krebsonsecurity.com/2019/06/labcorp-7-7m-consumers-hit-in-collections-firm-breach/

Подача уведомления в комиссию по ценным бумагам (видимо, в связи с тем, что подобная информация может существенно повлиять на стоимость акций компании) https://www.sec.gov/Archives/edgar/data/1022079/000094787119000415/ss138857_8k.htm?g8oi23jg43g

Показательно, что конкурент Quest Diagnostics, компания LabCorp тоже использовала этого подрядчика, и там тоже утекли данные на 7,7 миллиона пациентов, включая имена, адреса, даты рождения.

https://www.sec.gov/Archives/edgar/data/920148/000119312519165091/d757830d8k.htm

Дополнительная информация тут https://krebsonsecurity.com/2019/06/labcorp-7-7m-consumers-hit-in-collections-firm-breach/

И большой привет администраторам. В официальных рекомендациях Microsoft для обеспечения безопаности Windows 10 компания рекомендует избавляться от политики, которая требует периодической замены пароля:

Dropping the password-expiration policies that require periodic password changes.

Мол, люди существа слабые, когда их заставляешь регулярно менять пароли, эти пароли становятся более предсказуемыми и слабыми. Или их записывают на бумажку. или забывают. Смысла в этой политике нет, так как единственная защита, которую обеспечивает такая политика — это против того, что пароль утечет и будет использован исключительно в период его валидности. А если пароль не крадут, то делать его устаревшим нет смысла. Поэтому эта политика уходит из базовых рекомендаций и настроек системы.

Больше информации: https://blogs.technet.microsoft.com/secguide/2019/05/23/security-baseline-final-for-windows-10-v1903-and-windows-server-v1903/

Dropping the password-expiration policies that require periodic password changes.

Мол, люди существа слабые, когда их заставляешь регулярно менять пароли, эти пароли становятся более предсказуемыми и слабыми. Или их записывают на бумажку. или забывают. Смысла в этой политике нет, так как единственная защита, которую обеспечивает такая политика — это против того, что пароль утечет и будет использован исключительно в период его валидности. А если пароль не крадут, то делать его устаревшим нет смысла. Поэтому эта политика уходит из базовых рекомендаций и настроек системы.

Больше информации: https://blogs.technet.microsoft.com/secguide/2019/05/23/security-baseline-final-for-windows-10-v1903-and-windows-server-v1903/

2019 June 11

Телеграм потерял куда-то написанный мною вчера драфт, а жаль. Драфт был о том, что взлому подверглась компания Perceptics. О которой вы, скорей всего, никогда не слышали. Зато наверняка слышали о US Customs and Border Protection, таможенно-пограничной службе США. Так вот, вчера CBP опубликовали заявление, что их подрядчик (собственно, компания Perceptics) подверглась компьютерной атаке, в результате которой были украдены “до 100 тысяч” фотографий людей и автомобилей, пересекавших границу США. Якобы речь идет о фотографиях одного конкретного пропускного пункта в одном месте. Ничего святого у этих злодеев, конечно.

забавное еще палево у CBP случилось. Официально агентство не сообщало, у какого именно подрядчика произошел взлом. Но документ, который федеральное агентство рассылало в СМИ, называлось “CBP Perceptics Public Statement”.

https://www.npr.org/2019/06/11/731551123/hackers-grabbed-security-camera-images-taken-at-border-crossing-cbp-says

забавное еще палево у CBP случилось. Официально агентство не сообщало, у какого именно подрядчика произошел взлом. Но документ, который федеральное агентство рассылало в СМИ, называлось “CBP Perceptics Public Statement”.

https://www.npr.org/2019/06/11/731551123/hackers-grabbed-security-camera-images-taken-at-border-crossing-cbp-says

2019 June 12

в мае я писал о том, что появились несколько zero-days для Windows, которые обнаружила исследователь под ником SandboxEscaper. Вчера у Microsoft был patch tuesday, и вышли апдейты для системы и приложений компании. в апдейты входят фиксы 88 уязвимостей, 21 из которых — критические, включая 4, обнаруженные SandboxEscaper. Вся информация об апдейтах по ссылке ниже. Вы знаете, что делать

https://portal.msrc.microsoft.com/en-us/security-guidance

https://portal.msrc.microsoft.com/en-us/security-guidance

https://twitter.com/unix_root/status/1138372837486596096

АПД пишут, что уже исправлена уязвимость

https://github.com/numirias/security/blob/master/doc/2019-06-04_ace-vim-neovim.md

АПД пишут, что уже исправлена уязвимость

https://github.com/numirias/security/blob/master/doc/2019-06-04_ace-vim-neovim.md

2019 June 13

Пару месяцев назад была история о том, как у Facebook обнаружилась программка для мониторинга пользователей на смартфонах, которую Facebook распространял в случае с iOS мимо App Store. Сама программка была типа исследовательской и предлагала деньги за мониторинг, но а) плохо рассказывала, что именно она мониторила, и б) в основном пользовалась популярностью у подростков, которым. (ну и по мелочи - нарушала правила Apple по использованию сертификата корпоративной разработки). Там было весело, с отзывом этого сертификата, и блокировкой работы всех внутренних приложений Facebook.

Почему внезапно я раскапываю эту стюардессу? У ТекКранча статья на базе письма, которое прислали Фейсбук сенатору по его запросу, в котором ФБ делится тем, что же они этой программой Research собрали. 31 тысяча пользователей из США, включая 4 тыс подростков, остальные более 150 тыс пользователей - из Индии. Данные не должны были включать в себя финансовую информацию и информацию о здоровье, и все, кроме данных по аналитике использования приложений, должно было удаляться. Но осадок остался 🙂

https://techcrunch.com/2019/06/12/facebook-project-atlas-research-apple-banned/

Эта новость в целом была бы не так важна, если бы не анонс ФБ о том, что компания снова запускает исследовательский проект, в этот раз только для Android (связываться с Эпол себе дороже). Приложение Study будет мониторить установленные приложения на телефоне, время, проведенное в приложениях, страну пользователя, и дополнительную информацию из приложений (но не конкретный контент вроде сообщений, посещенных сайтов и логинов-паролей). В отличие от предыдущего эксперимента, компания гораздо более открыто сообщает о сборе данных. Я, правда, не нашел, сколько за это платят в этот раз. Помните, что ваша информация стоит денег 🙂

https://newsroom.fb.com/news/2019/06/study-from-facebook/

Почему внезапно я раскапываю эту стюардессу? У ТекКранча статья на базе письма, которое прислали Фейсбук сенатору по его запросу, в котором ФБ делится тем, что же они этой программой Research собрали. 31 тысяча пользователей из США, включая 4 тыс подростков, остальные более 150 тыс пользователей - из Индии. Данные не должны были включать в себя финансовую информацию и информацию о здоровье, и все, кроме данных по аналитике использования приложений, должно было удаляться. Но осадок остался 🙂

https://techcrunch.com/2019/06/12/facebook-project-atlas-research-apple-banned/

Эта новость в целом была бы не так важна, если бы не анонс ФБ о том, что компания снова запускает исследовательский проект, в этот раз только для Android (связываться с Эпол себе дороже). Приложение Study будет мониторить установленные приложения на телефоне, время, проведенное в приложениях, страну пользователя, и дополнительную информацию из приложений (но не конкретный контент вроде сообщений, посещенных сайтов и логинов-паролей). В отличие от предыдущего эксперимента, компания гораздо более открыто сообщает о сборе данных. Я, правда, не нашел, сколько за это платят в этот раз. Помните, что ваша информация стоит денег 🙂

https://newsroom.fb.com/news/2019/06/study-from-facebook/

В апреле Google объявила о возможности использовать смартфон с Android в качестве физического ключа для двухфакторной аутентификации (https://t.me/alexmakus/2780). Тогда в качестве устройств, с которыми работал смартфон, были устройства на ChromeOS, macOS, Windows. теперь же добавилась поддержка устройств на iOS. Для этого вам требуется устройство с Android 7.0 и выше, и с его помощью вы сможете авторизовать айфоны и айпады для входа в службы Google и Google Cloud

https://gsuiteupdates.googleblog.com/2019/06/android-2step-ios.html

https://gsuiteupdates.googleblog.com/2019/06/android-2step-ios.html

2019 June 14

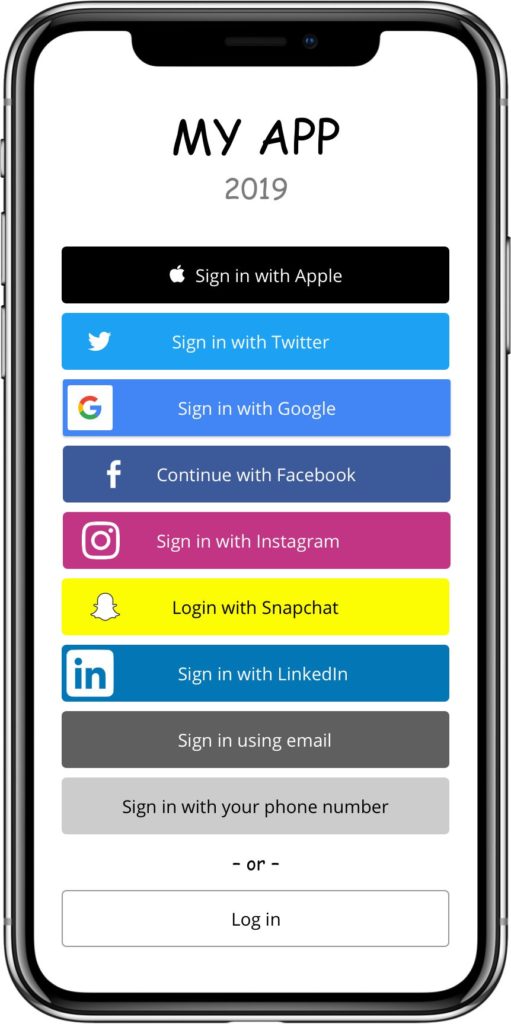

немножко бесстыжего самопиара. редакция этого канала в моем лице написала небольшую заметку о новой кнопке логина Sign In with Apple, которую представила на прошлой неделе Эпол на своей конференции разработчиков. Поскольку кнопка имеет непосредственное отношение к приватности/конфиденциальности, материал для канала более чем уместный. В статье рассказывается о том, какие преимущества несет для пользователей эта кнопка и какие геморрои - для разработчиков приложений и сайтов.

https://alexmak.net/2019/06/12/wwdc2019-sign-in-with-apple/

https://alexmak.net/2019/06/12/wwdc2019-sign-in-with-apple/

2019 June 15

2019 June 17

Это прекрасно сразу на нескольких уровнях

https://twitter.com/SamsungSupport/status/1140409768743452672

https://twitter.com/SamsungSupport/status/1140409768743452672

Читатель прислал ссылку на сервис Мозиллы по проверке утечек учетных записей (как альтернативы HaveIBeenPwned)

АПД заметка себе — надо быть внимательней. Данные в сервисе мозиллы предоставлены Have I Been Pwned 🙂

https://monitor.firefox.com

АПД заметка себе — надо быть внимательней. Данные в сервисе мозиллы предоставлены Have I Been Pwned 🙂

https://monitor.firefox.com

Сразу две новости про смартфоны и их взлом. Про компанию Grayshift в этом канале я писал неоднократно. Компания известна тем, что разработала “коробочку”, которая умеет взламывать iPhone и добывать из него данные. По слухам, компания решила расширить свою сферу деятельности и поддержать в своих устройствах смартфоны на базе Android

https://www.forbes.com/sites/thomasbrewster/2019/06/12/feds-favorite-iphone-hacker-grayshift-plans-to-crack-android/

В то же время другая компания, которая занимается примерно тем же (и которая тоже неоднократно фигурировала в этом канале) — Cellebrite — анонсировала, что их новое устройство умеет теперь разблокировать все смартфоны и планшеты на iOS, включая последнюю релизную версию iOS 12.3. Кроме этого, поддерживаются многие модели смартфонов на Android. Речь идет о разблокировке заблокированных устройств и получению данных с устройств.

https://www.cellebrite.com/en/ufed-premium/

https://twitter.com/Cellebrite_UFED/status/1139569499206643715

Звучит неприятно, и, я надеюсь, какие-то пуканы в офисе Apple по этому поводу дымятся. Обычным пользователям вроде нас это особо ничем не грозит, обе компании продают устройства правоохранительным и разведывательным органам. Но хотелось бы, чтобы Apple, Google и другие производители смартфонов в этой игре “кошек и мышек” бежали быстрее и исправляли недостатки в своих устройствах и ПО быстрее.

https://www.forbes.com/sites/thomasbrewster/2019/06/12/feds-favorite-iphone-hacker-grayshift-plans-to-crack-android/

В то же время другая компания, которая занимается примерно тем же (и которая тоже неоднократно фигурировала в этом канале) — Cellebrite — анонсировала, что их новое устройство умеет теперь разблокировать все смартфоны и планшеты на iOS, включая последнюю релизную версию iOS 12.3. Кроме этого, поддерживаются многие модели смартфонов на Android. Речь идет о разблокировке заблокированных устройств и получению данных с устройств.

https://www.cellebrite.com/en/ufed-premium/

https://twitter.com/Cellebrite_UFED/status/1139569499206643715

Звучит неприятно, и, я надеюсь, какие-то пуканы в офисе Apple по этому поводу дымятся. Обычным пользователям вроде нас это особо ничем не грозит, обе компании продают устройства правоохранительным и разведывательным органам. Но хотелось бы, чтобы Apple, Google и другие производители смартфонов в этой игре “кошек и мышек” бежали быстрее и исправляли недостатки в своих устройствах и ПО быстрее.

Я в целом стараюсь избегать темы политики в канале, поэтому просто оставлю тут две ссылки без комментариев:

США и атаки на энергосистему России https://www.nytimes.com/2019/06/15/us/politics/trump-cyber-russia-grid.html

Атаки на энергосистему США https://www.eenews.net/stories/1060575609

США и атаки на энергосистему России https://www.nytimes.com/2019/06/15/us/politics/trump-cyber-russia-grid.html

Атаки на энергосистему США https://www.eenews.net/stories/1060575609

2019 June 18

парочка новостей, которые я уже неоднократно прокомментировал читателям, которые писали мне. первая — о “фатальной уязвимости” ключей Yubico, серию которых выпускали специально для госорганов. (про “фатальную” я не шучу, реальный заголовок). Речь на самом деле идет о том, что случайные числа, генерируемые ключом, на первой генерации после включения ключа имели уменьшенную случайность. поскольку речь идет о ключах для госорганов с поддержкой федерального стандарта FIPS, то Yubico организовало обмен ключей (после соответствующей ре-сертификации). Лажа, конечно, но фатальная ли? Вряд ли.

https://www.yubico.com/support/security-advisories/ysa-2019-02/

https://www.yubico.com/support/security-advisories/ysa-2019-02/

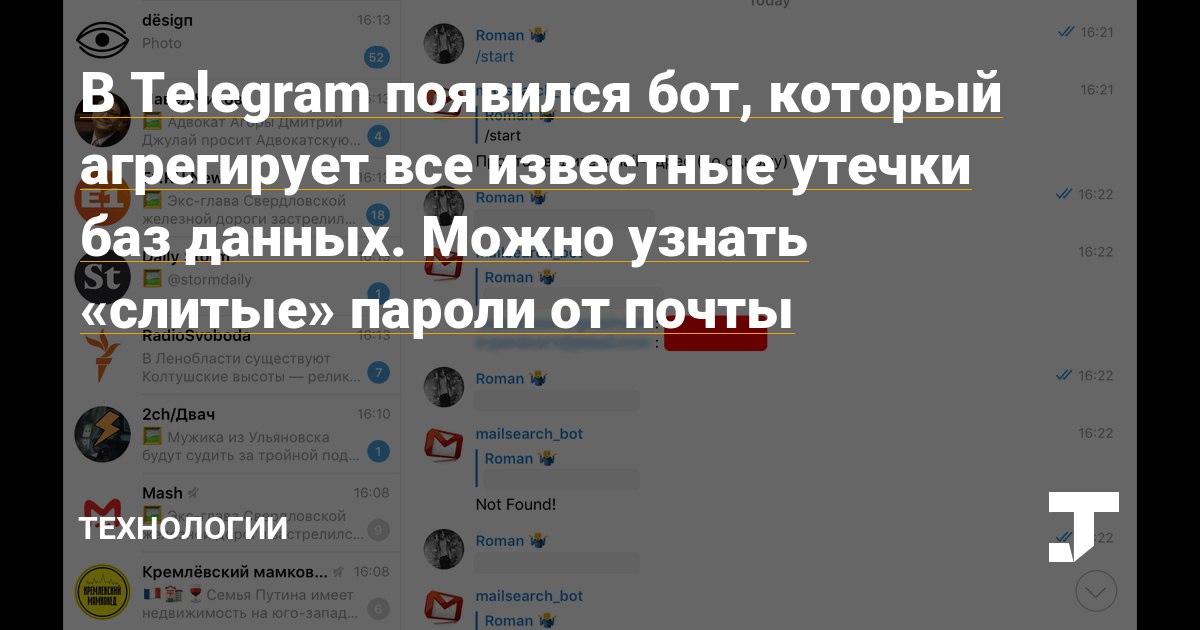

Вторая тема касается некоего бота, сообщающего про утечки логинов и паролей. (отправляешь боту адрес имейла, а бот в ответ сообщает пароли, утекшие к этому адресу). Про этого бота мне написали примерно 100501 раз. Я видел новости о нем вчера, но я сознательно не хотел писать о нем в канале, потому что слишком мало мы знаем об этом боте. Проблема утёкших паролей не в вопросе идентификации канала утечки, которые якобы дает получение утекшего пароля. Большинство пользователей повторно используют одинаковые пароли в разных сервисах, поэтому даже показанный утекший пароль большинству юзеров ничего не скажет для идентификации того, откуда он. Баз с информацией о логинах и паролях полно, поэтому использование уникальных паролей, менеджеров паролей и двухфакторной аутентификации — гораздо более надежный способ защиты, чем какие-то проверки. Я в канале неоднократно писал про Have I Been Pwned, но это известный на всю отрасль проект, верифицированный многими экспертами. В моем представлении это гораздо более безопасный метод узнать о факте утечки, без риска случайно раскрыть информацию, которую, возможно, не стоило бы раскрывать. А бот - тема подозрительная, и что там и как собирается, хранится, передаётся - совершенно неизвестно. Автор декларирует благие намерения по привлечению внимания к проблеме персональных данных, но, мне кажется, это можно делать более безопасными методами. Короче, на ваш страх и риск (мнение редакции может быть излишне параноидальным и не совпадать со здравым смыслом).

https://tjournal.ru/tech/102298-v-telegram-poyavilsya-bot-kotoryy-agregiruet-vse-izvestnye-utechki-baz-dannyh-mozhno-uznat-slitye-paroli-ot-pochty

https://tjournal.ru/tech/102298-v-telegram-poyavilsya-bot-kotoryy-agregiruet-vse-izvestnye-utechki-baz-dannyh-mozhno-uznat-slitye-paroli-ot-pochty