KD

Size: a a a

2020 August 08

TB

Живых думаю нет

KD

Написал обзор https://www.pingplotter.com/. Прикольная штука оказывается

c

Всем!

Кто-нибудь может подсказать чат сисадминов?) И какой просмотрщик изображений посоветуете для win10?) Спасибо!

Кто-нибудь может подсказать чат сисадминов?) И какой просмотрщик изображений посоветуете для win10?) Спасибо!

KD

c

JR

C

опять кто-то спамный?

C

Из разряда обложек журналов на аве

L

А вот фигушки - не работает

Короче да, в новых версиях аппа реально такой баг есть. Можно обойти введя в поле пароля

пароль:кодКС

Уязвимость в чипах Qualcomm и MediaTek

позволяет перехватить часть трафика WPA2

Исследователи из компании Eset выявили новый вариант (CVE-2020-3702) уязвимости Kr00k, применимый к беспроводным чипам Qualcomm и MediaTek. Как и первый вариант, которому были подвержены чипы Cypress и Broadcom, новая уязвимость позволяет дешифровать перехваченный Wi-Fi трафик, защищённый с использованием протокола WPA2.

Уязвимость затрагивает шифрование на уровне беспроводной сети и позволяет проанализировать лишь устанавливаемые пользователем незащищённые соединения (например, DNS, HTTP и почтовый трафик), но не даёт возможность скомпрометировать соединения с шифрованием на уровне приложения (HTTPS, SSH, STARTTLS, DNS over TLS, VPN и т.п.). Опасность атаки также снижает то, что за раз атакующий может расшифровать только несколько килобайтов данных, которые находились во время отсоединения в буфере передачи. Для успешного захвата отправляемых через незащищённое соединение конфиденциальных данных, атакующий либо должен точно знать момент их отправки, либо постоянно инициировать отсоединение от точки доступа, что бросится в глаза пользователю из-за постоянных перезапусков беспроводного соединения.

Проблема устранена в июльском обновлении проприетарных драйверов к чипам Qualcomm и в апрельском обновлении драйверов для чипов MediaTek.

https://opennet.ru/53512/

позволяет перехватить часть трафика WPA2

Исследователи из компании Eset выявили новый вариант (CVE-2020-3702) уязвимости Kr00k, применимый к беспроводным чипам Qualcomm и MediaTek. Как и первый вариант, которому были подвержены чипы Cypress и Broadcom, новая уязвимость позволяет дешифровать перехваченный Wi-Fi трафик, защищённый с использованием протокола WPA2.

Уязвимость затрагивает шифрование на уровне беспроводной сети и позволяет проанализировать лишь устанавливаемые пользователем незащищённые соединения (например, DNS, HTTP и почтовый трафик), но не даёт возможность скомпрометировать соединения с шифрованием на уровне приложения (HTTPS, SSH, STARTTLS, DNS over TLS, VPN и т.п.). Опасность атаки также снижает то, что за раз атакующий может расшифровать только несколько килобайтов данных, которые находились во время отсоединения в буфере передачи. Для успешного захвата отправляемых через незащищённое соединение конфиденциальных данных, атакующий либо должен точно знать момент их отправки, либо постоянно инициировать отсоединение от точки доступа, что бросится в глаза пользователю из-за постоянных перезапусков беспроводного соединения.

Проблема устранена в июльском обновлении проприетарных драйверов к чипам Qualcomm и в апрельском обновлении драйверов для чипов MediaTek.

https://opennet.ru/53512/

L

Уязвимость в чипах Qualcomm и MediaTek

позволяет перехватить часть трафика WPA2

Исследователи из компании Eset выявили новый вариант (CVE-2020-3702) уязвимости Kr00k, применимый к беспроводным чипам Qualcomm и MediaTek. Как и первый вариант, которому были подвержены чипы Cypress и Broadcom, новая уязвимость позволяет дешифровать перехваченный Wi-Fi трафик, защищённый с использованием протокола WPA2.

Уязвимость затрагивает шифрование на уровне беспроводной сети и позволяет проанализировать лишь устанавливаемые пользователем незащищённые соединения (например, DNS, HTTP и почтовый трафик), но не даёт возможность скомпрометировать соединения с шифрованием на уровне приложения (HTTPS, SSH, STARTTLS, DNS over TLS, VPN и т.п.). Опасность атаки также снижает то, что за раз атакующий может расшифровать только несколько килобайтов данных, которые находились во время отсоединения в буфере передачи. Для успешного захвата отправляемых через незащищённое соединение конфиденциальных данных, атакующий либо должен точно знать момент их отправки, либо постоянно инициировать отсоединение от точки доступа, что бросится в глаза пользователю из-за постоянных перезапусков беспроводного соединения.

Проблема устранена в июльском обновлении проприетарных драйверов к чипам Qualcomm и в апрельском обновлении драйверов для чипов MediaTek.

https://opennet.ru/53512/

позволяет перехватить часть трафика WPA2

Исследователи из компании Eset выявили новый вариант (CVE-2020-3702) уязвимости Kr00k, применимый к беспроводным чипам Qualcomm и MediaTek. Как и первый вариант, которому были подвержены чипы Cypress и Broadcom, новая уязвимость позволяет дешифровать перехваченный Wi-Fi трафик, защищённый с использованием протокола WPA2.

Уязвимость затрагивает шифрование на уровне беспроводной сети и позволяет проанализировать лишь устанавливаемые пользователем незащищённые соединения (например, DNS, HTTP и почтовый трафик), но не даёт возможность скомпрометировать соединения с шифрованием на уровне приложения (HTTPS, SSH, STARTTLS, DNS over TLS, VPN и т.п.). Опасность атаки также снижает то, что за раз атакующий может расшифровать только несколько килобайтов данных, которые находились во время отсоединения в буфере передачи. Для успешного захвата отправляемых через незащищённое соединение конфиденциальных данных, атакующий либо должен точно знать момент их отправки, либо постоянно инициировать отсоединение от точки доступа, что бросится в глаза пользователю из-за постоянных перезапусков беспроводного соединения.

Проблема устранена в июльском обновлении проприетарных драйверов к чипам Qualcomm и в апрельском обновлении драйверов для чипов MediaTek.

https://opennet.ru/53512/

Неплохо

КС

Китай внедрил блокировку HTTPS-соединений, в которых используется протокол TLS 1.3 и TLS-расширение ESNI (Encrypted Server Name Indication), обеспечивающее шифрование данных о запрашиваемом хосте. Блокировка осуществляется на транзитных маршрутизаторах как для соединений, устанавливаемых из Китая во внешний мир, так и из внешнего мира в Китай.

Для блокировки выполняется отбрасывание пакетов от клиента к серверу, а не подстановка пакетов с флагом RST, которая ранее выполнялась при выборочной блокировке по содержимому SNI. После срабатывания блокировки пакета с ESNI в течение от 120 до 180 секунд также блокируются все сетевые пакеты, соответствующие связке из исходного IP, целевого IP и номера порта назначения. HTTPS-соединения без ESNI пропускаются как обычно.

Исследователи уже выявили несколько вариантов обхода китайской блокировки на стороне клиента и сервера, но они могут потерять актуальность и их следует рассматривать лишь как временную меру.

https://www.opennet.ru/53520

Для блокировки выполняется отбрасывание пакетов от клиента к серверу, а не подстановка пакетов с флагом RST, которая ранее выполнялась при выборочной блокировке по содержимому SNI. После срабатывания блокировки пакета с ESNI в течение от 120 до 180 секунд также блокируются все сетевые пакеты, соответствующие связке из исходного IP, целевого IP и номера порта назначения. HTTPS-соединения без ESNI пропускаются как обычно.

Исследователи уже выявили несколько вариантов обхода китайской блокировки на стороне клиента и сервера, но они могут потерять актуальность и их следует рассматривать лишь как временную меру.

https://www.opennet.ru/53520

КС

Неплохо

Не, плохо

КС

На заметку. Какие-то системы dpi, вроде на базе Huawei, привезли в Россию!

L

А их увозили?

2020 August 09

KD

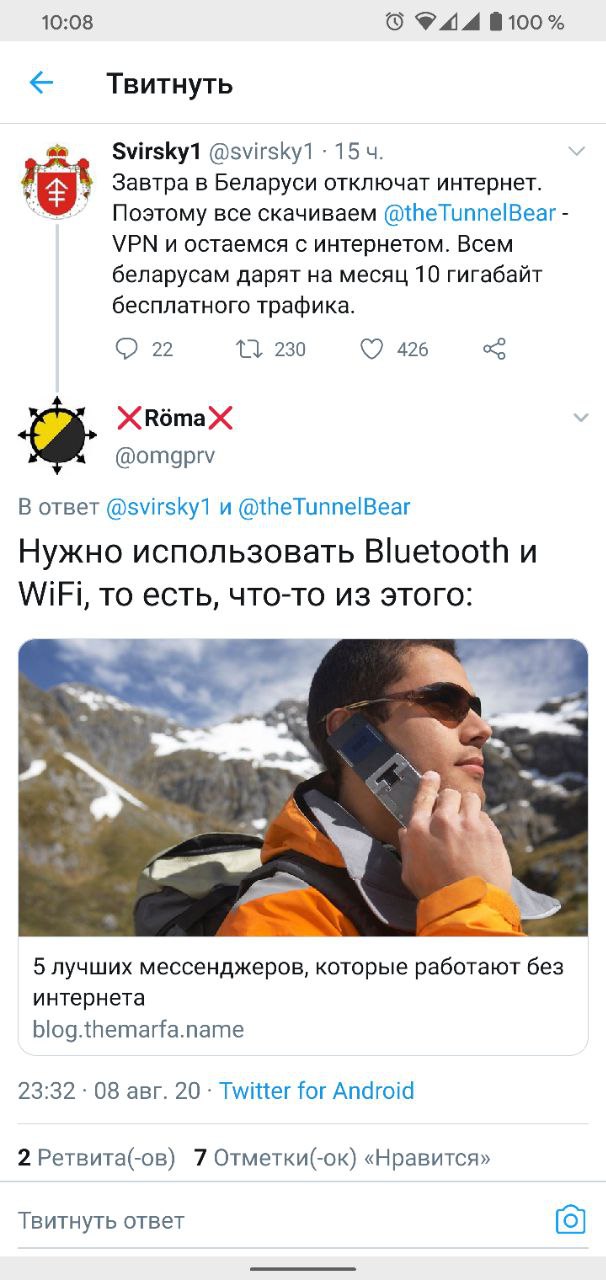

Переслано от Konstantin Dokuchaev

Screenshot (9 авг. 2020 г. 10:08:40)

v

🤡