P

Size: a a a

2021 January 24

P

какая открытая платформа, вы добровольно что то смотрите тыкаете

возможно вы оцениваете кого то а кто то вас в это время...

возможно вы оцениваете кого то а кто то вас в это время...

n

ID:0

Бум вбросил в чат скрин с требованиями к инфраструктурным пентестерам (внутрянщикам), которые я как-то накидывал, и мы обсуждали в другом чате.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Перефразирую, табличка выглядит логичной и понятной, вроде-бы все так и должно быть. Но давай применим её в жизни. Я соискатель (так и есть) долгое время занимаюсь только своими проектами в иб (очень). Хочу оценить свой потенциал по данной табличке. Ну и попасть на работу.

Сводные данные:

- стажа 0

- вышки нет

- знания бурпа и прочего по нет

- есть владение языками.

- есть понимание откуда берутся уязвимости, какие бывают, могу найти потенциальные практически в любом яп и реализовать сложные векторы

- могу написать сплоит, да и бинарщину.

Попаду я на работу встретивши в компании роботадателя такую табличку?

Сводные данные:

- стажа 0

- вышки нет

- знания бурпа и прочего по нет

- есть владение языками.

- есть понимание откуда берутся уязвимости, какие бывают, могу найти потенциальные практически в любом яп и реализовать сложные векторы

- могу написать сплоит, да и бинарщину.

Попаду я на работу встретивши в компании роботадателя такую табличку?

n

ID:0

Бум вбросил в чат скрин с требованиями к инфраструктурным пентестерам (внутрянщикам), которые я как-то накидывал, и мы обсуждали в другом чате.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

На мой вкус потенциал и позиция должна определятся наличием собственных векторов для развития, те у меня есть наработки и я хочу развивать направление в компании. Я прихожу, показываю что у меня есть и мы решаем интересно нам это или нет. Тут есть и потенциал для моего развития и развития компании.

n

ID:0

Бум вбросил в чат скрин с требованиями к инфраструктурным пентестерам (внутрянщикам), которые я как-то накидывал, и мы обсуждали в другом чате.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Смущает большой упор на развитие через инструментарий, может быть это и важно для документооборота и возможности собрать все в один формат. Но представь джуна который фигачит сканером поиск уязвимостей и отправляет в другой софт для развития вектора. Откуда возьмется понимание что вызывает уязвимость и как с ней работать за пределами возможностей по?

1

Смущает большой упор на развитие через инструментарий, может быть это и важно для документооборота и возможности собрать все в один формат. Но представь джуна который фигачит сканером поиск уязвимостей и отправляет в другой софт для развития вектора. Откуда возьмется понимание что вызывает уязвимость и как с ней работать за пределами возможностей по?

Табличка от Омара. У него порой довольно странные спорные заявления бывают. Как например, что современный пентестер должен уметь и в машин лёрнинг и блокчейн. И швец и жнец и на дуде игрец, all in one.

Интересные вещи есть, но воспринимать как однозначную истину врядли стоит

Интересные вещи есть, но воспринимать как однозначную истину врядли стоит

n

ID:0

Бум вбросил в чат скрин с требованиями к инфраструктурным пентестерам (внутрянщикам), которые я как-то накидывал, и мы обсуждали в другом чате.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Мое мнение в такой табличке должно быть как в спорте, выполнил норматив - получи разряд. Те пожал я при своем весе на соревнования 150кг я мастер спорта и ни каких промежуточные варианты, размытоcти, усложнения не возможны

n

Табличка от Омара. У него порой довольно странные спорные заявления бывают. Как например, что современный пентестер должен уметь и в машин лёрнинг и блокчейн. И швец и жнец и на дуде игрец, all in one.

Интересные вещи есть, но воспринимать как однозначную истину врядли стоит

Интересные вещи есть, но воспринимать как однозначную истину врядли стоит

Широта кругозора это важно, но я очень давно (точнее наверное никогда) не встречал координально отличного вектора уязвимостей от того что было придумано 10-15 лет назад. Как по мне единственная реальная зона роста : Искать не то-же самое в других технологиях, тупо "фазить" имеющиеся на необычное поведение.

1

Широта кругозора это важно, но я очень давно (точнее наверное никогда) не встречал координально отличного вектора уязвимостей от того что было придумано 10-15 лет назад. Как по мне единственная реальная зона роста : Искать не то-же самое в других технологиях, тупо "фазить" имеющиеся на необычное поведение.

Согласен. Главное, чтоб было понимание почему уязвимости возникают и хотя бы общее понимание технологии которую тестишь - тот же мл/нейросети, упрощенно говоря, без деталей это просто разветвлённая функция с условными операторами с миллионами иф-элс внутри. И первое, что приходит в голову при тестировании это либо какие-то условия посылать которых потенциально быть не должно, особенно если это будет взаимодействовать с сервером и ещё несколько векторов если есть апи и пр. Знать саму технологию да и вообще уметь тестировать нейросети, блокчейн и ещё мульярд различных технологий, чтоб зваться пентестером не является решающим условием. Технологии каждый год появляются, хорошо конечно быть в курса каждой, но если не уметь не должно тебя из сеньора опускать до миддла

n

ID:0

Бум вбросил в чат скрин с требованиями к инфраструктурным пентестерам (внутрянщикам), которые я как-то накидывал, и мы обсуждали в другом чате.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Список весьма спорный, но он ещё изменялся (в том числе по замечаниям разных людей), так что решил сделать публичным док с обновляемой матрицей компетенций по наиболее распространённым пентестерским специализациям.

Док тут: http://docs.google.com/spreadsheets/d/15w9mA5HB9uuiquIx8pavdxThwfMrH7HSv2zmagrekec/

В первой вкладке есть интро, но оговорюсь ещё раз, что это лишь примерные прикидки, и не обязательно знать всё ;)

В то же время, ничего особенно сложного там нет. Думаю, что всё это легко освоить за указанные во втором столбце сроки.

Я не углублялся ИИ, но на вскидку велика зависимость от качества входных данных, и от вероятностей. У Насима Талеба есть отличное вводное на эту тему "вероятность по ансамблю и по времени".

D

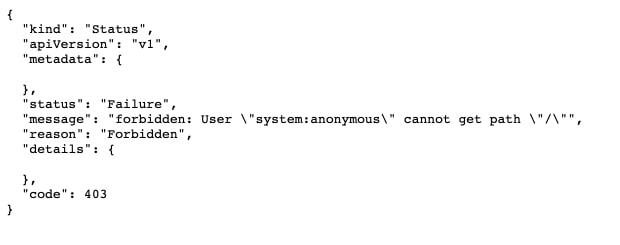

Попробуй: /api/v1/pods

I

Попробуй: /api/v1/pods

"pods is forbidden: User \"system:anonymous\" cannot list resource \"pods\" in API group \"\" at the cluster scope",

I

kube-hunter чтото нашел кажется - сейчас буду курить тк с кибернэтс вообще не знаком

DY

Тебе сервис токен надо найти

DY

Если это ctf таск какой нибудь

Либо чекнуть другие компоненты вроде etcd, kubelet

Опять таки если это ctf таск)

Так как обычно их закрывают

Либо чекнуть другие компоненты вроде etcd, kubelet

Опять таки если это ctf таск)

Так как обычно их закрывают

I

Тебе сервис токен надо найти

это внутрення сеть компании, в которой я работаю 😁

I

но все согласовано)

DY

это внутрення сеть компании, в которой я работаю 😁

А апи из вне доступна?

I

А апи из вне доступна?

No. Под впном

D