L

Size: a a a

2020 July 13

вот именно, что судя по его состоянию пофиг

получи доступ к админке, и подожди когда он зайдёт на ресурс, если его долго не будет, то вайнот

I

Админу сайта может и пофиг, а хостеру может и нет

I

Хостеры могут например сканить диски клиентов на предмет всяких шеллов

Или просто на подозрительную активность сетевую

Или просто на подозрительную активность сетевую

U

сайт выглядит заброшено

U

сайт выглядит заброшено

половина отвалилась, половина которая мне нужна еле доступна

L

хост оплачивается ведь, значит владелец помнит про него (если его счет в банке не привязан и он не покинул наш мир, конечно же)

U

это девелоперский сайт одной древней мертвой мобильной платформы

U

мне по сути оттуда надо всего пару файлов, которые находятся за HTTP Basic авторизацией

L

надевай носок и ломай

SB

Такая ситуация - цсрф токен отправляется вместе с пост запросом и в куках, если они совпадают то все ок, то есть ты можешь даже не валидный токен пихать - главное, чтобы совпадало в запросе и в куках

вопрос - как куки жертве поменять ?

потому что вроде валидация не совсем правильная, но без контроля кук жертвы получается не эксплойтабл ?

в ПортСвиггер вроде как есть лаба на такой таск, но я не совсем понял как там работает через Set-Cookie

вопрос - как куки жертве поменять ?

потому что вроде валидация не совсем правильная, но без контроля кук жертвы получается не эксплойтабл ?

в ПортСвиггер вроде как есть лаба на такой таск, но я не совсем понял как там работает через Set-Cookie

Само по себе это норм подход и даже вроде до сих пор используется в django, но любой незначительный баг на левом поддомене (XSS, CRLF Injection, Cookie Injection, Некорректный парсинг Cookie) приводит к полному обходу CSRF защиты.

Вот пример: https://habr.com/ru/post/272187/

Вот пример: https://habr.com/ru/post/272187/

M

Само по себе это норм подход и даже вроде до сих пор используется в django, но любой незначительный баг на левом поддомене (XSS, CRLF Injection, Cookie Injection, Некорректный парсинг Cookie) приводит к полному обходу CSRF защиты.

Вот пример: https://habr.com/ru/post/272187/

Вот пример: https://habr.com/ru/post/272187/

Благодарю!

M

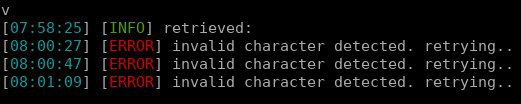

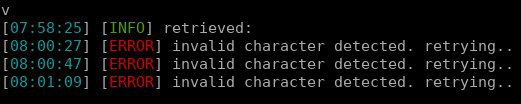

Есть Sql-inj, но при вытаскивании данных, sqlmap периодически выдает такую ошибку - возможно, он это делает когда натыкается на спец. символы , мб какие-то проблемы с кодировкой, никто не сталкивался ?

ПП

такой странный вопрос: если ломать сайты, которые уже давно никому не нужны, мне за это что-то в теории может быть?

В теории да

U

В теории да

а ты тут откуда

ПП

а ты тут откуда

А нельзя?

U

А нельзя?

можно

D

Есть Sql-inj, но при вытаскивании данных, sqlmap периодически выдает такую ошибку - возможно, он это делает когда натыкается на спец. символы , мб какие-то проблемы с кодировкой, никто не сталкивался ?

Включи дебаг и посмотри запросы и ответы

L

можно

сделай как я посоветовал, socks5 и вперёд, если найдешь стабильный носок, не отвалится и не спалишься

JJ

Хостеры могут например сканить диски клиентов на предмет всяких шеллов

Или просто на подозрительную активность сетевую

Или просто на подозрительную активность сетевую

подскажи а если сканить порты не с хостинга а с обычного компа то что может быть? абьюза идет интернет-провайдеру, а провайдер потом связывается с клиентом и просит поставить касперский? звучит как фантастика

I

если просто разово посканить ничего не будет

А если прям долбить популярными эксплотпаками , то могут и заметить

А если прям долбить популярными эксплотпаками , то могут и заметить