BF

Size: a a a

2020 May 20

Там речь идёт о парсинге markdown, насколько я понял. И для того, чтобы тут сделать хсс, нужно найти уязвимость в самом генераторе

BF

Таки да. Во всей документации нет ни слова про парсинг жабаскрипта. Он используется там только при обработке самого markdown. Ввод идёт от клиента в жс-движок на сервере, который уже и генерирует заданный клиентом мракдаун. Я даже не вижу куда там можно было бы хотя бы ifame засунуть Mark

BF

Возможно, это тебе чем-то поможет - https://stackoverflow.com/questions/14192709/is-it-possible-to-embed-youtube-vimeo-videos-in-markdown-using-a-c-sharp-markdow

M

Спасибо, но к сожалению это не то 😔

BF

Mark

Спасибо, но к сожалению это не то 😔

На твоём месте я бы хер положил) реально, там возможны уязвимости типа dangling markup или ещё чего-нибудь. Но для этого надо зиродеи в этом софте искать. Окей, допустим, ты даже специально ради баунти такое там найдёшь... а потом они пофиксят это в течение нескольких дней и денег не заплатят, потому что в программе написано, что они не платят за 0дни, найденные в течение такого-то времени с момента публикации бага. Или скажут, что там баг в 3rd party software, так что это не их вина и платить они не будут.

BF

Похоже на то что компания очень умело юлит от выплат вознагражденй. Они даже софт используют просто минимализированный с площадью для атаки максимально кастрированной. Меня бы не удивило, если бы они тебя потом динамить начали, так что я бы вообще подальше от этой программы держался)

P

Vulnerability – Account takeover using OAuth Misconfiguration

http://wisdomfreak.com/2020/05/account-takeover-using-oauth-misconfiguration/

http://wisdomfreak.com/2020/05/account-takeover-using-oauth-misconfiguration/

P

я уже думал нигде уже нет сайтов которые могут обработать реквест после смены протокола типа пост на гет и наоборот

P

сколько пробовал, везде 403 или бед реквесты

ЭК

Просто мне один дохуя кулхацкер объяснял что eval() во всех языках есть, так что в серверсайд хсс он может прямо оболочку тебе и выкатить, и сдаётся мне, что этот дохуя кулхацкер хорошенько мне лапши на уши навешал

Это тот чье имя начинается на Р?

BF

Это тот чье имя начинается на Р?

Да)

ЭК

Не удивлен если честно.

D

D

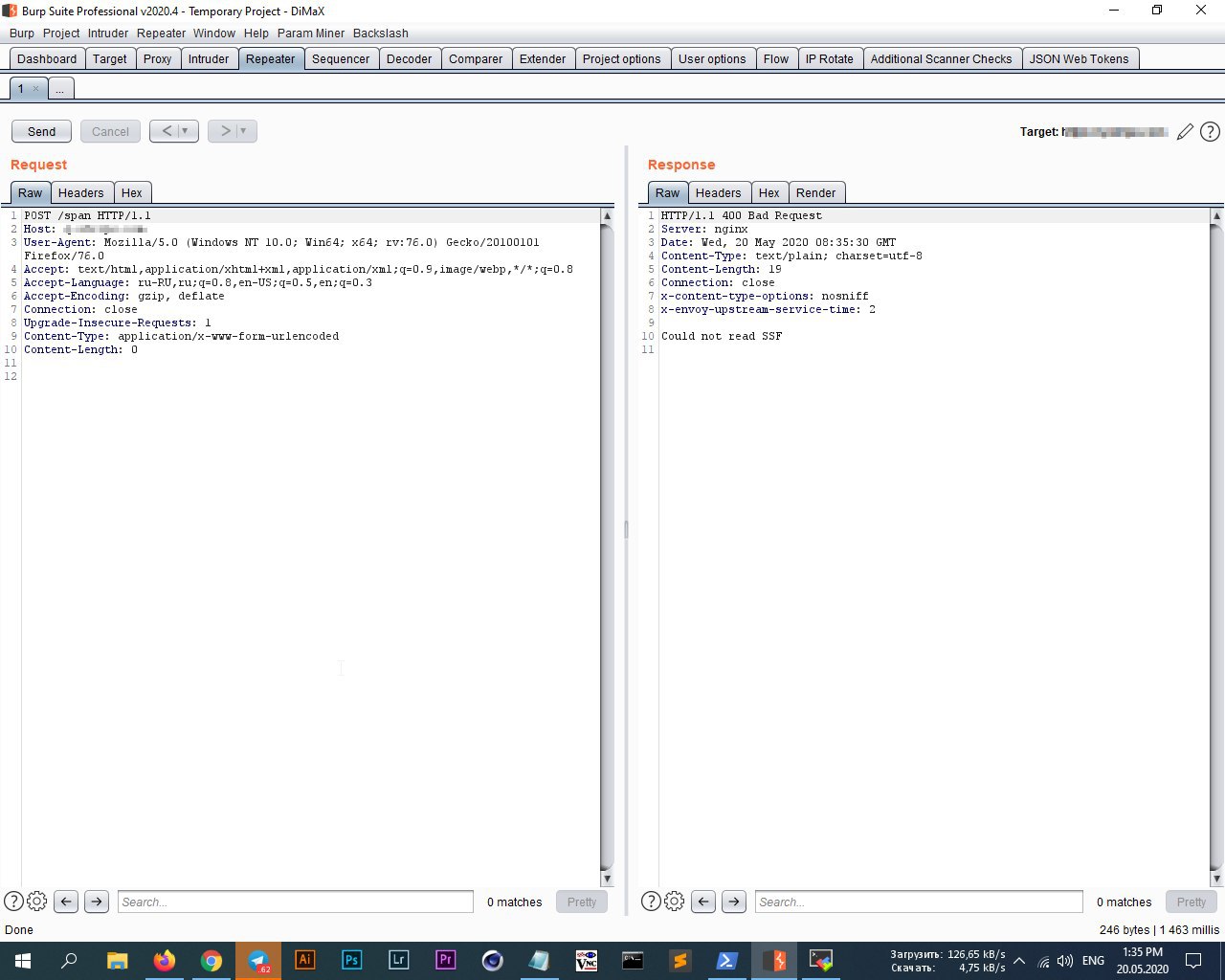

Кто сталкивался? Param miner не помог не какой param нет 🤔

BF

Кто сталкивался? Param miner не помог не какой param нет 🤔

Я бы просто загуглил эту ошибку чтобы понять что оно от меня хочет если это опенсорц фреймворк)

А

Кто сталкивался? Param miner не помог не какой param нет 🤔

1=1

Guess body parameters

Guess body parameters

S

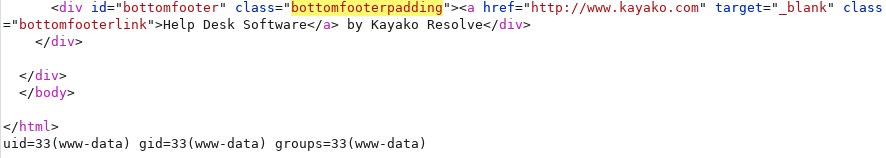

Правда » кода html страницы

скорее всего обозначает, что php не выполнится

скорее всего обозначает, что php не выполнится

S

Нашел обход, работает :)

I

а что помогло?)

S

а что помогло?)

там регулярка проверяет все варианты php тега:

<%, %>, <%=, <script language="php">, <?php

в итоге поиграв немного с вложенностью удалось обойти, т.е. финальный пейлоад выглядит дико немного, что-то вроде

<%, %>, <%=, <script language="php">, <?php

в итоге поиграв немного с вложенностью удалось обойти, т.е. финальный пейлоад выглядит дико немного, что-то вроде

?<???p???<<h<<<p??<?<<?<<?php...