BF

Size: a a a

2020 April 22

есть ли утилита которая чекает на поддомены из списка? например я подаю ей список доменов, а она каждый из них чекает на наличие сабдоменов?

Amass же!

᠌

есть ли утилита которая чекает на поддомены из списка? например я подаю ей список доменов, а она каждый из них чекает на наличие сабдоменов?

Можно сделать так:

while read domain; do get_domains $domain > "${domain}.txt"; done < domains.txt👾0

я так понима что https://www.exploit-db.com/exploits/40963 полагает под собой выполнения кода у пользователя который попытался подключится к уязвимому ssh серверу при указании поставщика PKCS11?

L

ребят, посоветуйте норм сервера для аренды, есть что удобное на примете? (впн свой поднять шоб, данные сохранять с редиректов)

A

я так понима что https://www.exploit-db.com/exploits/40963 полагает под собой выполнения кода у пользователя который попытался подключится к уязвимому ssh серверу при указании поставщика PKCS11?

из описания наоборот, уязвимый клиент подключается к "злому" серверу, который затем просит клиента подгрузить библиотеку провайдера PKCS11. Уязвимость в том что клиент никак не проверяет файл/расположение библиотеки

👾0

Artem

из описания наоборот, уязвимый клиент подключается к "злому" серверу, который затем просит клиента подгрузить библиотеку провайдера PKCS11. Уязвимость в том что клиент никак не проверяет файл/расположение библиотеки

спасибо

A

я так понимаю они на локальной тачке создают такую библиотеку первыми двумя командами (cat и gcc), затем подключаются на удаленную машину и там выполняют ssh-add с указанием пути в локальной тачке к библиотеке, и в результате код библиотеки выполняется на локальной тачке

q

клиент хавает либу с бекдором и она исполняет команду на его машине

q

хорошая тема для ханипота

V

Может я и опоздал, но есть еще в доступе?

Заранее спасибо

Заранее спасибо

Есть

I

A

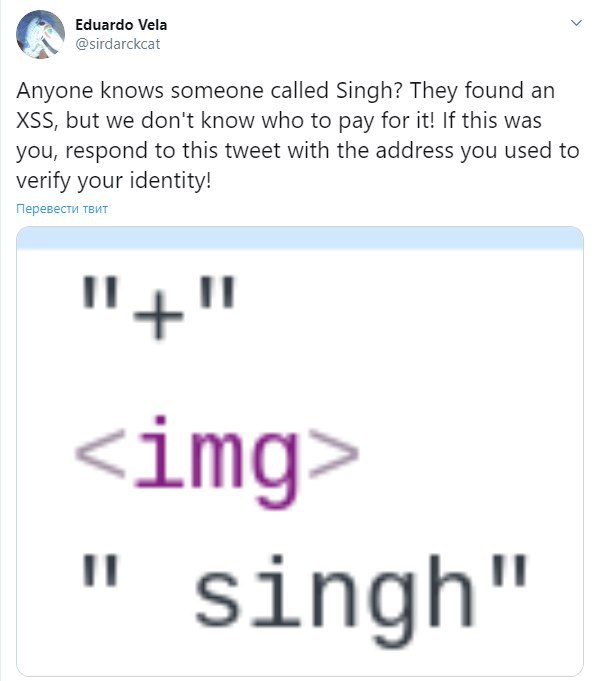

тут хсс потерялась - владелец найдись

GD

Лол

VS

многоходовочка и отмыв бабла!11!! https://twitter.com/__kpsingh

Поясни тем кто в танке 🙈

SB

Eduaro - лид продуктовой безопасности в гугле нашел видимо где-то в логах пэйлоады с текстом singh и думает что это чей-то никнейм

при этом в гугле в команде безопасности работает https://twitter.com/__kpsingh - KP Singh

при этом в гугле в команде безопасности работает https://twitter.com/__kpsingh - KP Singh

I

ну как известно, большую часть багов сдают сотрудники самого вендора

B

Eduaro - лид продуктовой безопасности в гугле нашел видимо где-то в логах пэйлоады с текстом singh и думает что это чей-то никнейм

при этом в гугле в команде безопасности работает https://twitter.com/__kpsingh - KP Singh

при этом в гугле в команде безопасности работает https://twitter.com/__kpsingh - KP Singh

ы

BF

Eduaro - лид продуктовой безопасности в гугле нашел видимо где-то в логах пэйлоады с текстом singh и думает что это чей-то никнейм

при этом в гугле в команде безопасности работает https://twitter.com/__kpsingh - KP Singh

при этом в гугле в команде безопасности работает https://twitter.com/__kpsingh - KP Singh

ЛОЛ

VS

🙈 жесть