Николай Домуховский

Я помню как один наш преподаватель рассказывал как он читал лекцию о невозможности создания растрового дисплея...

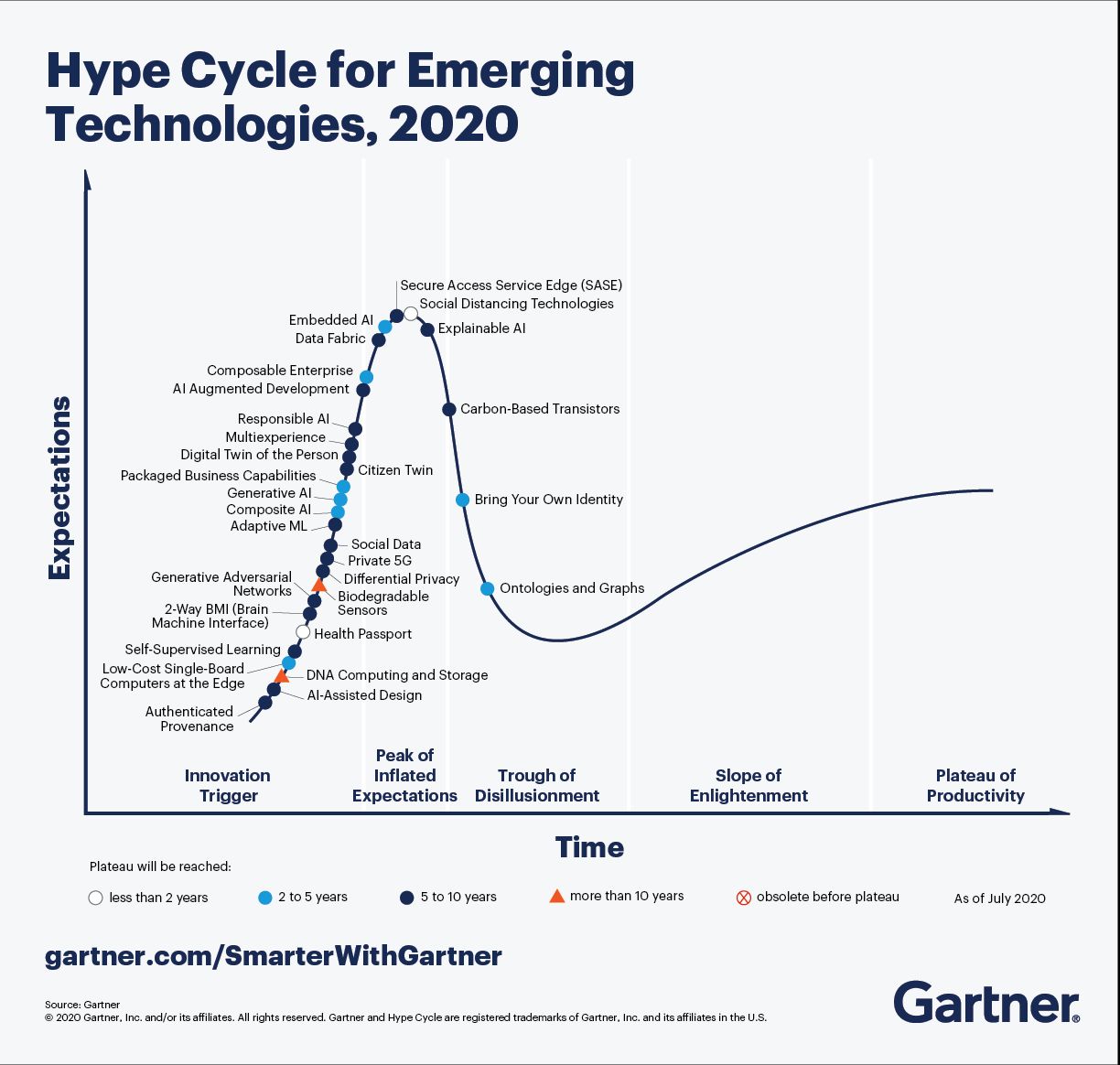

К сильному ИИ ведёт более-менее понятная дорога и можно хорошо видеть прогресс. Ещё пара-тройка лет и мы получим полноценную нейро-символьную интеграцию - а это очень серьезный шаг в сторону сильного ИИ

С первыми нейронками познакомился в универе на 2-3 курсе. Было это на стендах TI лет, примерно, 20 назад. Уже тогда они прекрасно распознавали изображения, звуки и т.д. С тех пор алгоритмы продвинулись, повысили энергоэффективность решений, продвинули в массы. Но суть не изменилась, нейронки также бесконечно далеки от ИИ как и были 20, а на западе, наверно, 30 лет назад.

Они как использовались в узких рамках для поиска корреляций в задачах, которые невозможно или слишком сложно описать алгоритмически, так и используются. Наверно, сейчас есть какие-то более продвинутые модели, с обратной связью, разными уровеями интерпретпций и т.п. Но в массах это все те же технологии, которые были известны очень давно.

Так что сильный ИИ мы вряд ли увидим. И, наверно, к лучшему)