vs

Size: a a a

2020 November 18

Опрос направлен на работника одной организации). Что делать тем кто работает с десятками одноврменно?)). Как получить свой приз?)

Получить приз может только участник опроса. Если вы работаете с 10-ками организаций, вы можете попробовать дать обобщенный ответ

NN

24 ноября в 11:00 (МСК) в прямом эфире проведем баттл AM Live по наложенным средствам защиты АСУ ТП, битву технологических титанов.

Участники: «Лаборатория Касперского», Positive Technologies, УЦСБ, Cisco, InfoWatch и «Инфосистемы Джет».

Обсудим, для чего нужны специализированные средства защиты существуют для промышленных сетей и в чем состоят их ключевые отличия.

Дадим рекомендации, на что следует обратить внимание при выборе средств мониторинга промышленных сетей, защиты рабочих станций операторов и промышленных контроллеров.

Регистрация: https://live.anti-malware.ru/ics#reg

Участники: «Лаборатория Касперского», Positive Technologies, УЦСБ, Cisco, InfoWatch и «Инфосистемы Джет».

Обсудим, для чего нужны специализированные средства защиты существуют для промышленных сетей и в чем состоят их ключевые отличия.

Дадим рекомендации, на что следует обратить внимание при выборе средств мониторинга промышленных сетей, защиты рабочих станций операторов и промышленных контроллеров.

Регистрация: https://live.anti-malware.ru/ics#reg

v

раз уж критиковал вчера, сегодня будет честным похвалить... Концовка обсуждения по EnergyNet. CON с поддержкой Володи Карантаева получилась интересной.

ПА

Спасибо) Владимир оба дня тащил

VK

vadim.s.

раз уж критиковал вчера, сегодня будет честным похвалить... Концовка обсуждения по EnergyNet. CON с поддержкой Володи Карантаева получилась интересной.

Спасибо, коллеги. Главное, чтобы на пользу делу.

AS

AS

Alexey Lukatsky

В промышленности имеет смысл говорить о 16-м релизе 5G, а он еще даже не до конца утвержден. Что касается 15-го релиза, то его распространенность сегодня составляет около 10 миллионов пользователей во всем мире. Капля в море...

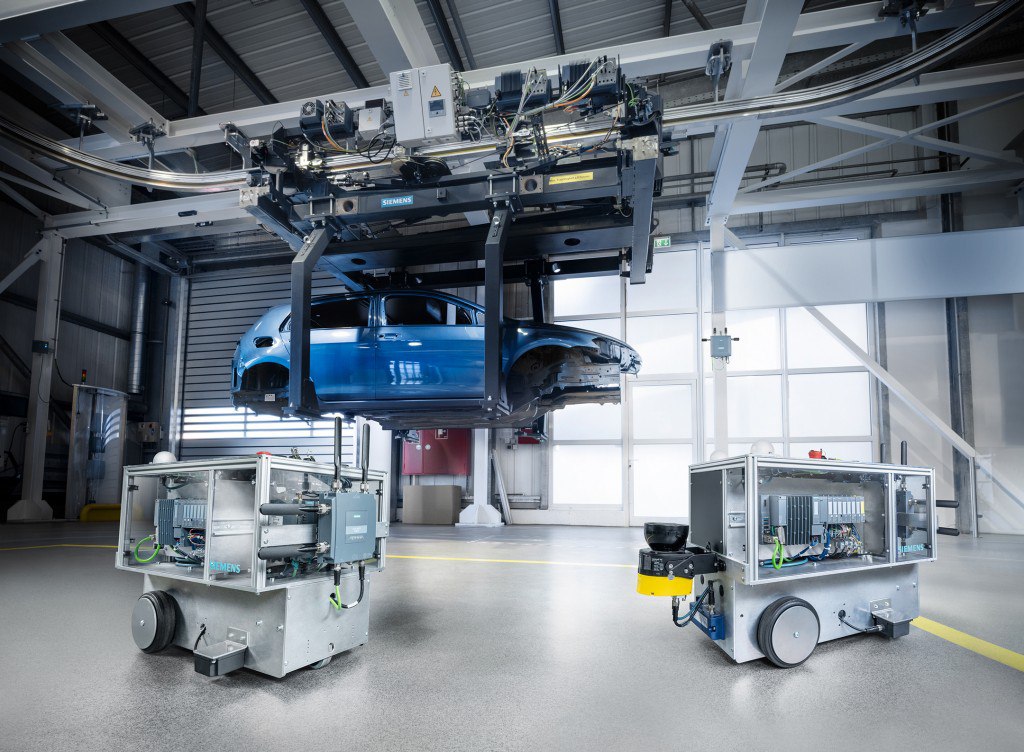

Siemens presents the first industrial 5G router for connecting local industrial applications to a public 5G network. The device will be available in spring 2021

https://press.siemens.com/global/en/pressrelease/siemens-presents-first-industrial-5g-router

https://press.siemens.com/global/en/pressrelease/siemens-presents-first-industrial-5g-router

AL

Siemens presents the first industrial 5G router for connecting local industrial applications to a public 5G network. The device will be available in spring 2021

https://press.siemens.com/global/en/pressrelease/siemens-presents-first-industrial-5g-router

https://press.siemens.com/global/en/pressrelease/siemens-presents-first-industrial-5g-router

Откопал стюардессу, да?

AC

Зачем 5G на заводе? Просто, интересно...

AS

Alexey Lukatsky

Откопал стюардессу, да?

Ну увидел новость и сразу вспомнил про стюардессу, пришлось откопать

AL

Зачем 5G на заводе? Просто, интересно...

Ну можно на распределительную станцию поставить, например. Или на морскую платформу. Или на буровую. Места-то есть, куда его вкрячить. Но вопрос все равно пока остается открытым с распространением 5G, особенно в России. Боюсь, что сименсовский рутер не будет работать на частотах, которые в России могут открыть

MD

Зачем 5G на заводе? Просто, интересно...

IoT и cloud фигня

DD

Зачем 5G на заводе? Просто, интересно...

про 5G пока рано у нас рассуждать, но Privat LTE с возможностью подключения к ним измерительных и измерительно-информационных систем отечественные компании уже строят.

DD

и вопросы безопасности они прорабатывают на этапах проектирования вместе с поставщиками таких решений - Nokia, Ericsson, Huawei.

2020 November 19

CR

Зачем 5G на заводе? Просто, интересно...

Очень подробный ответ можно было получить на Hannover Messe 2019.

В частности на стенде общества Фраунгофера. Наверняка на их сайте есть статьи и брошюры. Рекомендую.

В частности на стенде общества Фраунгофера. Наверняка на их сайте есть статьи и брошюры. Рекомендую.

М

Коллеги! Если память не изменяет кто-то выкладывал документы (кажется , NIST ) по КБ территориально удаленных объектов.... можете повторить?

AL

Как мы неоднократно говорили, мы неравнодушны к атакам на промышленные системы управления (ICS), потому что представляем себе к каким катастрофическим последствиям они могут привести. Кейс, про который мы хотим рассказать, наглядно демонстрирует проблемы с инфосек в этой области.

Исследователь Шэрон Бризинов из инфосек компании Claroty, обнаружила уязвимость в реализации стека ENIP от компании Real Time Automation (RTA), который является одним из наиболее распространенных ОТ-протоколов в ICS. Эксплуатация ошибки позволила бы хакеру осуществить как минимум атаку на отказ в обслуживании, как максимум - удаленно выполнить вредоносный код, то есть фактически взять атакованное устройство под свой контроль (напомним, что это не просто хост в сети, а какой-то компонент промышленной системы управления). В связи с этим уязвимость была оценена в 9,8 из 10 по шкале критичности.

Уязвимость затрагивала версии ENIP до 2.28, и RTA, после того, как ее уведомили об ошибке, выяснили, что она действительно была устранена в обновлении от 2012 года. Если бы речь шла о стандартных IT-системах, то на этом кейс можно было бы, пожалуй, закрывать. Но только не в этом случае, когда дело касается ICS.

Как оказалось, реализация ENIP от RTA была приобретена и интегрирована в собственные прошивки многими поставщиками компонентов ICS, некоторые из них купили уязвимые версии. Особенность же промышленных систем управления в том, что входящее в них ПО может не обновляться годами и десятилетиями. Такова специфика процесса.

В результате исследователи Claroty обнаружили 11 компонентов ICS от 6 производителей, которые оказались уязвимы, и некоторые из них торчат в сеть. С производителями срочно связались RTA, но смогут ли владельцы производства, на котором стоят эти уязвимые устройства, быстро их обновить - не ясно.

Таковы сегодняшние реалии в промышленном инфосеке. Необновленные устройства работают годами, из-за относительно небольшого распространения уязвимости могут сидеть в них еще дольше и никто об этом не узнает.

Исследователь Шэрон Бризинов из инфосек компании Claroty, обнаружила уязвимость в реализации стека ENIP от компании Real Time Automation (RTA), который является одним из наиболее распространенных ОТ-протоколов в ICS. Эксплуатация ошибки позволила бы хакеру осуществить как минимум атаку на отказ в обслуживании, как максимум - удаленно выполнить вредоносный код, то есть фактически взять атакованное устройство под свой контроль (напомним, что это не просто хост в сети, а какой-то компонент промышленной системы управления). В связи с этим уязвимость была оценена в 9,8 из 10 по шкале критичности.

Уязвимость затрагивала версии ENIP до 2.28, и RTA, после того, как ее уведомили об ошибке, выяснили, что она действительно была устранена в обновлении от 2012 года. Если бы речь шла о стандартных IT-системах, то на этом кейс можно было бы, пожалуй, закрывать. Но только не в этом случае, когда дело касается ICS.

Как оказалось, реализация ENIP от RTA была приобретена и интегрирована в собственные прошивки многими поставщиками компонентов ICS, некоторые из них купили уязвимые версии. Особенность же промышленных систем управления в том, что входящее в них ПО может не обновляться годами и десятилетиями. Такова специфика процесса.

В результате исследователи Claroty обнаружили 11 компонентов ICS от 6 производителей, которые оказались уязвимы, и некоторые из них торчат в сеть. С производителями срочно связались RTA, но смогут ли владельцы производства, на котором стоят эти уязвимые устройства, быстро их обновить - не ясно.

Таковы сегодняшние реалии в промышленном инфосеке. Необновленные устройства работают годами, из-за относительно небольшого распространения уязвимости могут сидеть в них еще дольше и никто об этом не узнает.

IS

Коллеги, приглашаю на онлайн-конференцию по выбору наложенных средств защиты АСУ ТП. Ожидается горячая дискуссия с участниками всех топовых вендоров и интеграторов на этом рынке.