22

Size: a a a

2020 September 07

Так вы по идеи тоже самое запилили ) тока по данным через 3 источник в который могут вносить помехи

v

для предективного обслуживания используется несколько другие решения.. как я понимаю коллеги из ЛК позиционируют продукт для целей кибербезопасности, в частности выявления атак по анализу тех параметров...

AC

vadim.s.

для предективного обслуживания используется несколько другие решения.. как я понимаю коллеги из ЛК позиционируют продукт для целей кибербезопасности, в частности выявления атак по анализу тех параметров...

К примеру, я хочу взорвать танк с хлором или спалить ат. Зачем мне атака растянутая на часы?

AC

Те сов тут не пригодится никак

AC

Просто интересно, без наездов 😊

AK

К примеру, я хочу взорвать танк с хлором или спалить ат. Зачем мне атака растянутая на часы?

Подробно распишите сценарий, и можно будет подумать на каком этапе атаку можно задетектить

v

К примеру, я хочу взорвать танк с хлором или спалить ат. Зачем мне атака растянутая на часы?

ну да, проще использовать взрывчатку) если сертезно, если ваш процесс занимает короткое время и вы видите риск кибератаки, то наверно вам IPS подойдет больше...

22

Вот пока не понял как "технология, предложенная в заявке US 20140189860, которая описывает способы обнаружения компьютерных атак путем обнаружения отклонений функционирования системы от нормы, где для обнаружения отклонений используются различные методы, также определяются вектора компьютерных атак. Также описываются способы отличия аномалий от «шумов», вызывающих отклонения в частном случае установлением пороговых значений. Однако данная технология не решает заявленной технической проблемы."

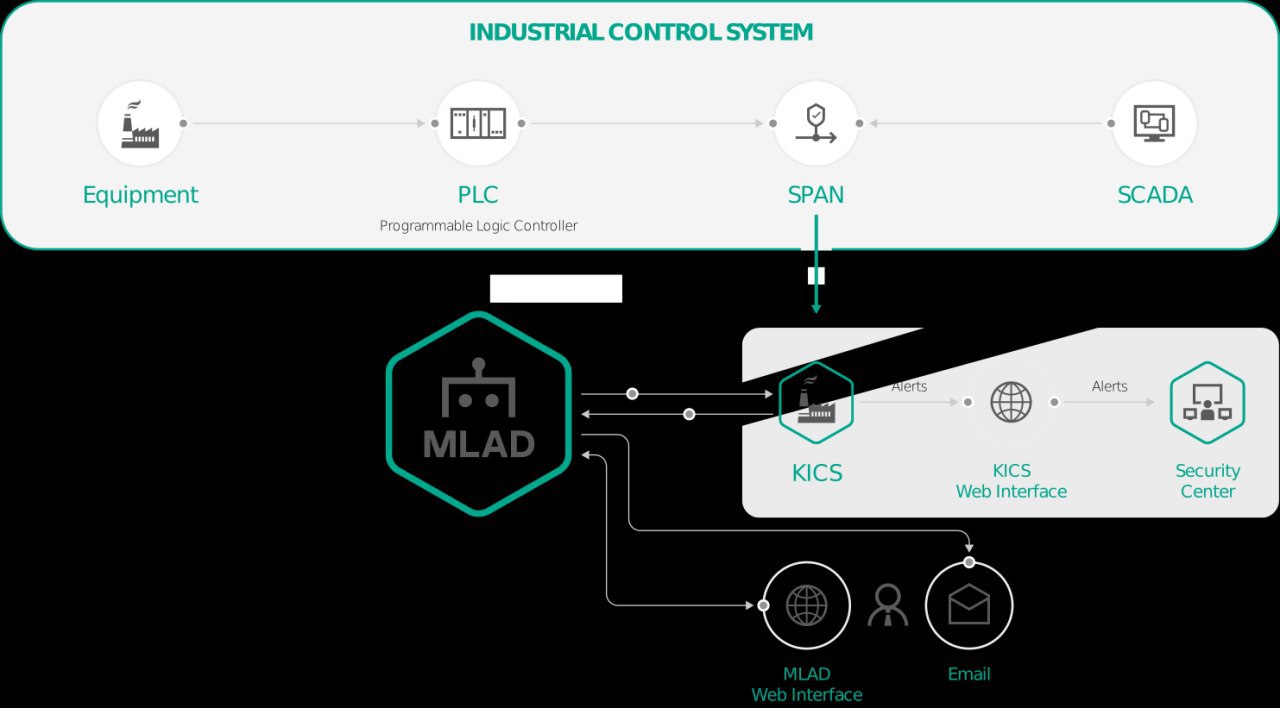

я так понимаю уклон в Кибер физические системы больше. Я вот тока не понял как корреляция то идет, если есть события от нижнего или среднего уровня Млад проверяет каким то образом не было ли на объект ранее воздействий со стороны сети АРМ, ПЛК или еще чего то? то КАК? Млад обрабатывает данные с СИЕМ и не только

я так понимаю уклон в Кибер физические системы больше. Я вот тока не понял как корреляция то идет, если есть события от нижнего или среднего уровня Млад проверяет каким то образом не было ли на объект ранее воздействий со стороны сети АРМ, ПЛК или еще чего то? то КАК? Млад обрабатывает данные с СИЕМ и не только

AC

vadim.s.

ну да, проще использовать взрывчатку) если сертезно, если ваш процесс занимает короткое время и вы видите риск кибератаки, то наверно вам IPS подойдет больше...

Конечно, об этом и речь.

v

Конечно, об этом и речь.

В принципе тут вопрос связки решений и их быстродействия..у scada тоже есть период опроса

AC

Подробно распишите сценарий, и можно будет подумать на каком этапе атаку можно задетектить

Прям подробно расписывать не буду, но, к примеру, с двух контроллеров посылаются пороговые значения для ПА, чтобы последняя сделала отключение нагрузки. Для этого используется зверек, занесенный на скаду оператором. Он посылает конкретные пакеты со скады на соответствующие контроллеры, вызывает на них переполнение, обходит авторизацию и выставляет нужные ти/ту

DD

2 2

Вот пока не понял как "технология, предложенная в заявке US 20140189860, которая описывает способы обнаружения компьютерных атак путем обнаружения отклонений функционирования системы от нормы, где для обнаружения отклонений используются различные методы, также определяются вектора компьютерных атак. Также описываются способы отличия аномалий от «шумов», вызывающих отклонения в частном случае установлением пороговых значений. Однако данная технология не решает заявленной технической проблемы."

я так понимаю уклон в Кибер физические системы больше. Я вот тока не понял как корреляция то идет, если есть события от нижнего или среднего уровня Млад проверяет каким то образом не было ли на объект ранее воздействий со стороны сети АРМ, ПЛК или еще чего то? то КАК? Млад обрабатывает данные с СИЕМ и не только

я так понимаю уклон в Кибер физические системы больше. Я вот тока не понял как корреляция то идет, если есть события от нижнего или среднего уровня Млад проверяет каким то образом не было ли на объект ранее воздействий со стороны сети АРМ, ПЛК или еще чего то? то КАК? Млад обрабатывает данные с СИЕМ и не только

Бинго. Тоже очень интересно послушать!!! Но коллеги тыкают пальцем в патент и на свой сайт... а там ничего на эту тему...

DD

и кажется потому что он этого не делает0

CR

2 2

Вот пока не понял как "технология, предложенная в заявке US 20140189860, которая описывает способы обнаружения компьютерных атак путем обнаружения отклонений функционирования системы от нормы, где для обнаружения отклонений используются различные методы, также определяются вектора компьютерных атак. Также описываются способы отличия аномалий от «шумов», вызывающих отклонения в частном случае установлением пороговых значений. Однако данная технология не решает заявленной технической проблемы."

я так понимаю уклон в Кибер физические системы больше. Я вот тока не понял как корреляция то идет, если есть события от нижнего или среднего уровня Млад проверяет каким то образом не было ли на объект ранее воздействий со стороны сети АРМ, ПЛК или еще чего то? то КАК? Млад обрабатывает данные с СИЕМ и не только

я так понимаю уклон в Кибер физические системы больше. Я вот тока не понял как корреляция то идет, если есть события от нижнего или среднего уровня Млад проверяет каким то образом не было ли на объект ранее воздействий со стороны сети АРМ, ПЛК или еще чего то? то КАК? Млад обрабатывает данные с СИЕМ и не только

В KICS ЕМНИП 5 движков анализа траффика. NIC, IDS, AM, CC, DPI + коррелятор. MLAD подключается к KICS как дополнительный несигнатурный анализ телеметрии который может показать аномалию техпроцесса. Эта информация необходимо для ИБ как причина инициировать ручную проверку на вредоносное киберфизическое воздействие. Последний эшелон защиты, когда СОВ и сигнатурный DPI тэгов молчит. Важно помнить, что это не серебрянная пуля, а Хисториан и Тэги - лишь первый этап. Пример на видео: https://www.youtube.com/watch?v=a1BflmvgptU&ab_channel=KasperskyFrance

AC

Что такое аномалия техпроцесса?

CR

Наверное расхождение ожидания состояния нейросети (преддиктивной модели) с состоянием системы. Но я не спец по ML.

AC

Тогда, это аномалия мл, а не тп

22

Понял, то есть млад алертит если видит не нормальные изменения в тех процессе, а ИБ уже должно разобраться почему алерт пришел. Но тогда ИБ можно смело переучать в технологов и на учебу по курсу АСу идти. Вопрос, в МЛАД вносятся как то описание тех процесса, ну чтобы сотрудник ИБ понял что тут алерт и куда надо смотреть с какого оборудования проверить логи (АРМ, ПЛК, сетевка, преобразователи) все это как то привязывается в МЛАДе к процессу на который он алертит?

CR

2 2

Понял, то есть млад алертит если видит не нормальные изменения в тех процессе, а ИБ уже должно разобраться почему алерт пришел. Но тогда ИБ можно смело переучать в технологов и на учебу по курсу АСу идти. Вопрос, в МЛАД вносятся как то описание тех процесса, ну чтобы сотрудник ИБ понял что тут алерт и куда надо смотреть с какого оборудования проверить логи (АРМ, ПЛК, сетевка, преобразователи) все это как то привязывается в МЛАДе к процессу на который он алертит?

Очень рекомендую послушать доклады практиков которые делают Industrial SOC. Там нет сомнения в необходимости АСУ экспертизы в команде.

AC

2 2

Понял, то есть млад алертит если видит не нормальные изменения в тех процессе, а ИБ уже должно разобраться почему алерт пришел. Но тогда ИБ можно смело переучать в технологов и на учебу по курсу АСу идти. Вопрос, в МЛАД вносятся как то описание тех процесса, ну чтобы сотрудник ИБ понял что тут алерт и куда надо смотреть с какого оборудования проверить логи (АРМ, ПЛК, сетевка, преобразователи) все это как то привязывается в МЛАДе к процессу на который он алертит?

Хитрый какой 😂😂