AI

Size: a a a

2020 June 20

Спасибо за информацию!

AS

Пишут про профайлинг, но я тесно не знаком

AL

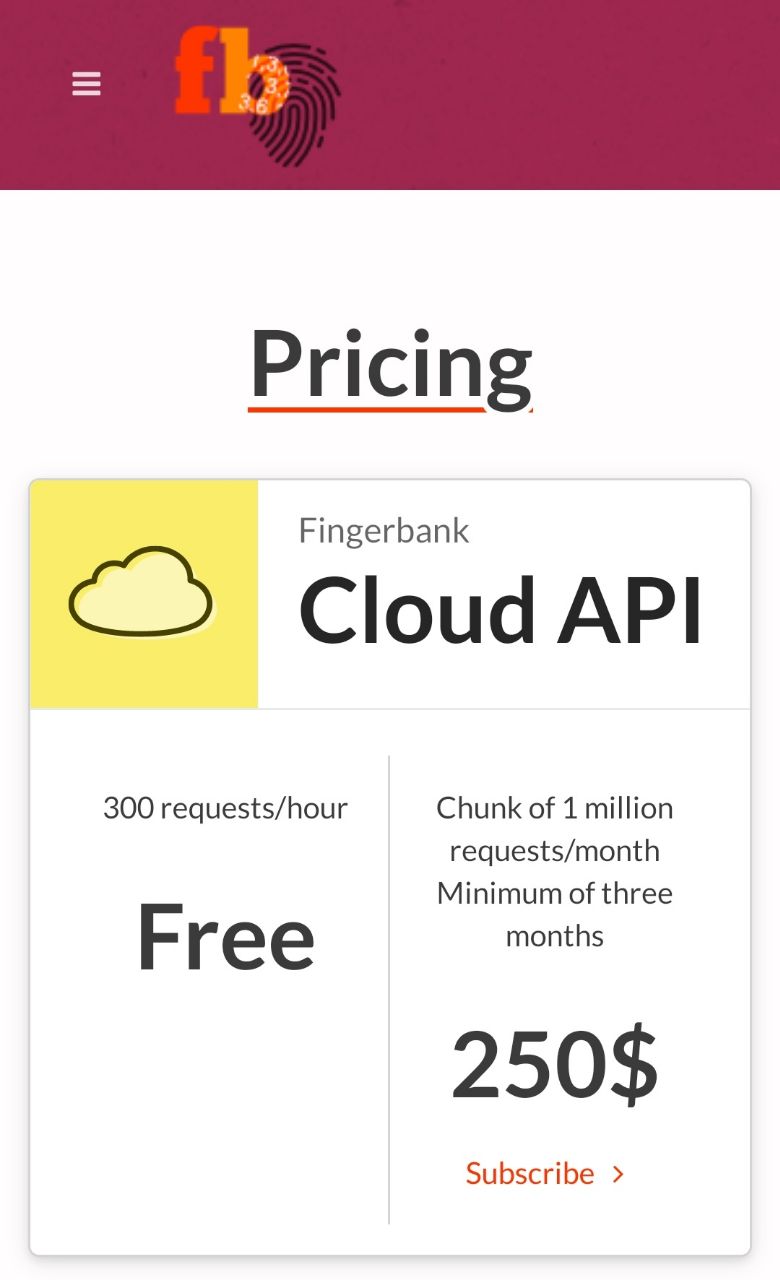

Ну то есть как обычно - опенсорсный минималистичный движок с кучей API к платным продуктам 😊

AS

Alexey Lukatsky

Ну то есть как обычно - опенсорсный минималистичный движок с кучей API к платным продуктам 😊

Fingerbank пишет что местами Free, но я понимаю что ты пытаешься сказать 😉

AL

Fingerbank пишет что местами Free, но я понимаю что ты пытаешься сказать 😉

Для АСУ ТП 300 запросов в час вполне тема - там больше врядли будет при правильном дизайне. А вот то, что это все из облака превращает идею в тыкву. Все это не очень ориентировано на промышленные сети

AS

Alexey Lukatsky

Для АСУ ТП 300 запросов в час вполне тема - там больше врядли будет при правильном дизайне. А вот то, что это все из облака превращает идею в тыкву. Все это не очень ориентировано на промышленные сети

Давайте будем честны, как и NAC в принципе все еще. Но можно конечно осторожно пытаться

AL

Ну почему. Есть решения, которые умеют профилировать промышленные устройства

AL

Но соглашусь в том, что это пока еще высший пилотаж, внедрять такие решения

AS

Хотя например Rockwell рекомендует тут одно "решение которое умеет" 🙂: "Deploying Network Security within a Converged Plantwide Ethernet Architecture"

https://literature.rockwellautomation.com/idc/groups/literature/documents/td/enet-td019_-en-p.pdf

https://literature.rockwellautomation.com/idc/groups/literature/documents/td/enet-td019_-en-p.pdf

AL

Рекомендует. Многие ли внедряют?

AS

Alexey Lukatsky

Рекомендует. Многие ли внедряют?

Ну тут ты должен больше знать и рассказать 🙂

AL

Вот и я говорю. Хорошо, если периметр закроют АСУ ТПшный с помощью МСЭ. Совсем повезет, если систему обнаружения аномалий/атак в АСУ ТП внедрят в пассивном режиме. И то, многие АСУ ТПшники против, считая, что они влияют на работоспособность системы и бесперебойность процессов. А вот то, что ставится "в разрыв", включая NAC, это уже высший пилотаж. До этого мало кто дорос и внедрение таких решений сильно зависит от процессов и дизайна сети

AI

В Солар делали такое для телемеханики. ))

AC

В разрыв сами не боятся ставить?

AC

AL

Ну это вопрос философский. МСЭ же они не боятся ставить 😊 Суть та же. Только в одном случае ИБшники думают, что они знают офисные протоколы и поэтому уверены в том, что знают, что блокировать, а что нет. А в другом случае ИБшники думают, что они НЕ знают промышленные протоколы. Но их же и узнать можно - всегда полезно знать, как работает бизнес, который ты защищаешь

AC

Alexey Lukatsky

Ну это вопрос философский. МСЭ же они не боятся ставить 😊 Суть та же. Только в одном случае ИБшники думают, что они знают офисные протоколы и поэтому уверены в том, что знают, что блокировать, а что нет. А в другом случае ИБшники думают, что они НЕ знают промышленные протоколы. Но их же и узнать можно - всегда полезно знать, как работает бизнес, который ты защищаешь

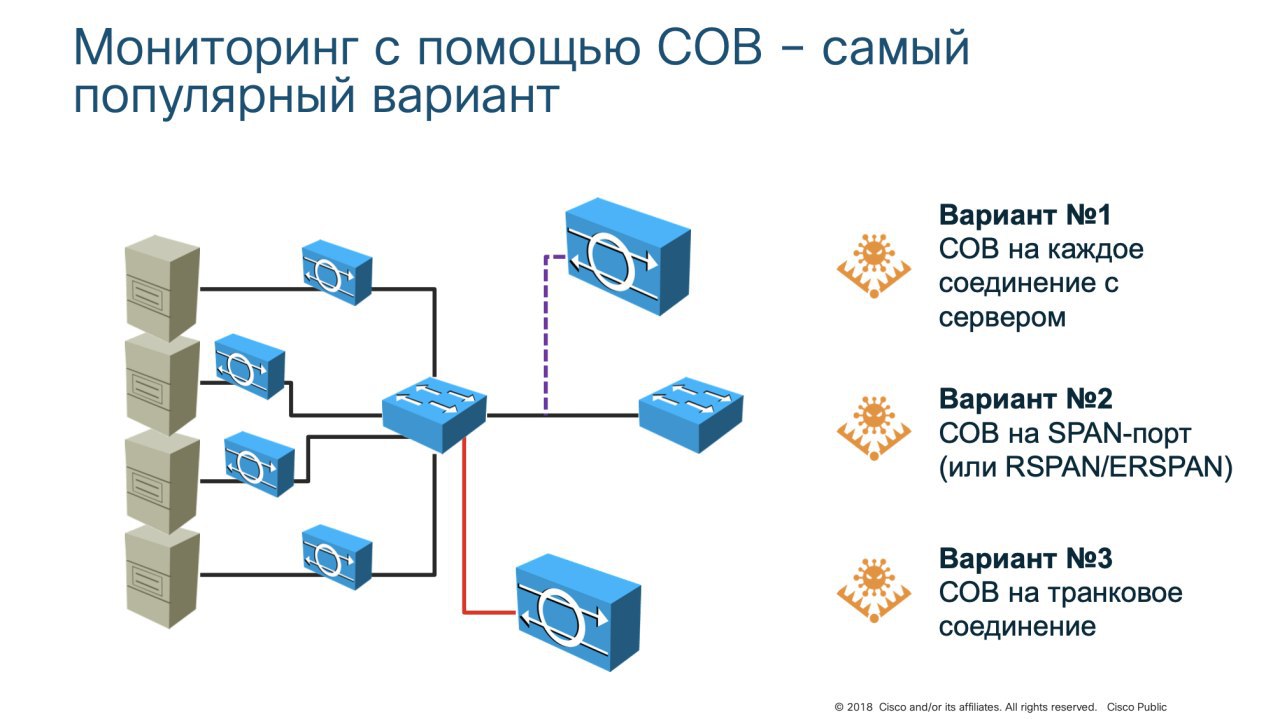

МСЭ ставят на границах зон, а СОВ внутри. По идее так.

AL

Да, но нет. СОВ внутри вообще мало кто ставит, если под "внутри" мы понимаем коммутируемую сеть. СОВ ставят также на границах, так как ставить СОВы на каждое соединение денег не хватит, на транк - многое не видно, на SPAN/RSPAN/ERSPAN - не все свитчи это поддерживают и будет бутылочное горлышко

AL