M

Size: a a a

2019 December 16

Пошла сдам диссер на металлолом

ED

имхо, рассматривать киллчейн с одного только сетевого интружена несколько ограниченно... по факту, в текщее время самые известные ситуации да, чаще всего начинают через интружен, но это и понятно, выбирают самый легкий вектор, и это уже не новость и не путь для исследователя, надо смотреть дальше и глубже, если мы конечно хотим работать на перпективу, а не закрывать постфактум )

AS

MK

Вот поэтому я и говорю, что мышление злоумышленников и защитников различается. Для меня cyber-physical, это не последний шаг, потомучто в этой атаке самой - очень много шагов. Для меня интружин - это первый шаг. Защищать периметр (проникновение нужно), но на эту защиту нельзя полагаться. Можно только отфильтровать тех, кто не умеет проникать в хорошо защищённые сети

Ну ладно, не последний шаг, "последний этап". Сути это не меняет. Вектора надо рассмотривать конечно все. Но без приоритезации никуда

AS

MK

Пошла сдам диссер на металлолом

У меня нет цели тебя демотиваторовать. Этот этап тоже важен и нужен :) и следить за ним тоже нужно. Очень ждем MITRE ATT&CK for ICS

M

У меня нет цели тебя демотиваторовать. Этот этап тоже важен и нужен :) и следить за ним тоже нужно. Очень ждем MITRE ATT&CK for ICS

В МИТРЕ будет все кибер-мотивировано

M

Ну ладно, не последний шаг, "последний этап". Сути это не меняет. Вектора надо рассмотривать конечно все. Но без приоритезации никуда

Все вектора интружина нужно определять и защищать. Но это только начало, а не конец

AS

имхо, рассматривать киллчейн с одного только сетевого интружена несколько ограниченно... по факту, в текщее время самые известные ситуации да, чаще всего начинают через интружен, но это и понятно, выбирают самый легкий вектор, и это уже не новость и не путь для исследователя, надо смотреть дальше и глубже, если мы конечно хотим работать на перпективу, а не закрывать постфактум )

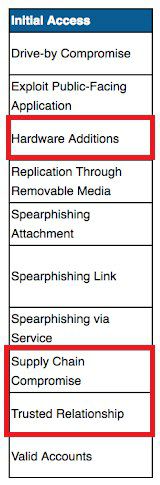

В том же MITRE ATT&CK не только сетевой, вот же

AS

MK

Все вектора интружина нужно определять и защищать. Но это только начало, а не конец

Когда кто-то говорит что все надо защищать, встаёт вопрос. С чего начать?

AS

Приоритезация☝️

PD

MK

А меня вся диссертация построена на том, что мотиваровпнный злоумышленник попадет в контрольную сеть - а вот дальше уже ай Ти секьюрити методы бесполезны

ура, наконец похожее мнение :D

но как видно по чату не все согласны

но как видно по чату не все согласны

M

Хорошо. Я ушла настраивать файервол.

ED

я намекаю что это самый тупой вектор и почему его используют так это по причине того что он самый простой, и это грустно что он еще работает и мое мнение это банально человеческий фактор. и что там еще нового можно увидеть и узнать... что-то эта приоритезация не работает ни в интруженах на КИС ни тем более в ТС

MY

Pavel Osinski

12 декабря Агентство по кибербезопасности и безопасности инфраструктуры (CISA) при министерстве внутренней безопасности (DHS) США выпустила обновленную рекомендацию ICSA-19-106-03 https://www.us-cert.gov/ics/advisories/ICSA-19-106-03 по влиянию на время рабочего цикла ПЛК степени нагрузки коммуникационной сети. Исследовантели Matthias Niedermaier (Hochschule Augsburg), Jan-Ole Malchow (Freie Universität Berlin), and Florian Fischer (Hochschule Augsburg) обнаружили, что некоторые контроллеры подвержены атаке типа «отказ в обслуживании» DoS из-за избытка сетевых пакетов. Программное обеспечение FW недостаточно корректно распределяет ресурсы процессора, памяти, хранилище файловой системы, при большой нагрузке на коммуникационные сети, что может повлиять увеличение времени рабочего цикла.

Рекомендация напрямую соотносится с потенциальной уязвимостью CWE-400: Uncontrolled Resource Consumption https://cwe.mitre.org/data/definitions/400.html.

Исследование касалось

ABB 1SAP120600R0071 PM554-TP-ETH

Phoenix Contact 2700974 ILC 151 ETH

Phoenix Contact ILC 191 ETH 2TX

Schneider Modicon M221

Siemens 6ES7211-1AE40-0XB0 Simatic S7-1211

Siemens 6ES7314-6EH04-0AB0 Simatic S7-314

Siemens 6ED1052-1CC01-0BA8 Logo! 8

WAGO 750-889 Controller KNX IP

WAGO 750-8100 Controller PFC100

WAGO 750-880 Controller ETH

WAGO 750-831 Controller BACnet/IP

Реакция производителей:

ABB - указанное поведение не является уязвимостью, а связано с неправильной настройкой сторожевого таймера ПЛК в заводских настройках по умолчанию. Исправляется установкой соответствующей комбинации приоритета задачи, времени цикла задачи и настроек сторожевого таймера.

Phoenix Contact признает эту проблему «известной, но не исправленной» для старых продуктов. Рекомендовано воспользоваться Application note 107913_en_01

Schneider Electric - Исправления доступны в прошивке Modicon M221 v1.10.0.0 и программном обеспечении EcoStruxure Machine Expert - Basic v1.0 (ранее SoMachine Basic)

https://www.se.com/ww/en/download/document/Machine_Expert_Basic/

https://www.se.com/ww/en/download/document/%20SEVD-2019-045-01/

И другие рекомедации (см. отчет)

Siemens, после изучения отчета, не видит уязвимости ПЛК Siemens.

Wago рекомендует закрытые сети, применение брандмауэров, ограничение сетевого трафика с помощью функции ограничения скорости коммутации в соответствии с потребностями приложения. А также документацию на сайте WAGO.

Рекомендация напрямую соотносится с потенциальной уязвимостью CWE-400: Uncontrolled Resource Consumption https://cwe.mitre.org/data/definitions/400.html.

Исследование касалось

ABB 1SAP120600R0071 PM554-TP-ETH

Phoenix Contact 2700974 ILC 151 ETH

Phoenix Contact ILC 191 ETH 2TX

Schneider Modicon M221

Siemens 6ES7211-1AE40-0XB0 Simatic S7-1211

Siemens 6ES7314-6EH04-0AB0 Simatic S7-314

Siemens 6ED1052-1CC01-0BA8 Logo! 8

WAGO 750-889 Controller KNX IP

WAGO 750-8100 Controller PFC100

WAGO 750-880 Controller ETH

WAGO 750-831 Controller BACnet/IP

Реакция производителей:

ABB - указанное поведение не является уязвимостью, а связано с неправильной настройкой сторожевого таймера ПЛК в заводских настройках по умолчанию. Исправляется установкой соответствующей комбинации приоритета задачи, времени цикла задачи и настроек сторожевого таймера.

Phoenix Contact признает эту проблему «известной, но не исправленной» для старых продуктов. Рекомендовано воспользоваться Application note 107913_en_01

Schneider Electric - Исправления доступны в прошивке Modicon M221 v1.10.0.0 и программном обеспечении EcoStruxure Machine Expert - Basic v1.0 (ранее SoMachine Basic)

https://www.se.com/ww/en/download/document/Machine_Expert_Basic/

https://www.se.com/ww/en/download/document/%20SEVD-2019-045-01/

И другие рекомедации (см. отчет)

Siemens, после изучения отчета, не видит уязвимости ПЛК Siemens.

Wago рекомендует закрытые сети, применение брандмауэров, ограничение сетевого трафика с помощью функции ограничения скорости коммутации в соответствии с потребностями приложения. А также документацию на сайте WAGO.

Спасибо что обратили внимание

AS

MK

Хорошо. Я ушла настраивать файервол.

Для начала 👍

M

(я пошутила Антон)

PD

Когда кто-то говорит что все надо защищать, встаёт вопрос. С чего начать?

с просвящения тех кому пофиг, проблемка в том, что им и так пофиг, зачастую тупо покупают решение и даже не настраивают

PD

бизнес категорически отрицает безопасность в ics

PD

и дальше так и будет продолжаться, так как для бизнеса кроме stuxnet инцидентов то и нет

AS

с просвящения тех кому пофиг, проблемка в том, что им и так пофиг, зачастую тупо покупают решение и даже не настраивают

Тоже один из первых шагов 👍