AV

Size: a a a

2019 December 10

2 2

А потом уже пробуем на железе, если с виртуалкой проблем не было то и на жедезе в большинстве своем не бывает но есть исключения (встречали пару раз)

Тот, кто ставит вам задачу, что лишь бы на практике все работало - возможно прикрыл свой зад, а вы можете подставиться. На красный можно всю жизнь успешно проскакивать, а потом... есть сферы, где положительный предыдущий опыт не решает.

E

Было бы интересно узнать, кто из пользователей LTSB Win 10 в АСУ ТП сталкивался с какими-нибудь неудобствами в работе.

22

Были проблемы с отображением Юникода, но проблему удалось решить

22

А сейчас почему то Майкрософт рекомендует LTSC

22

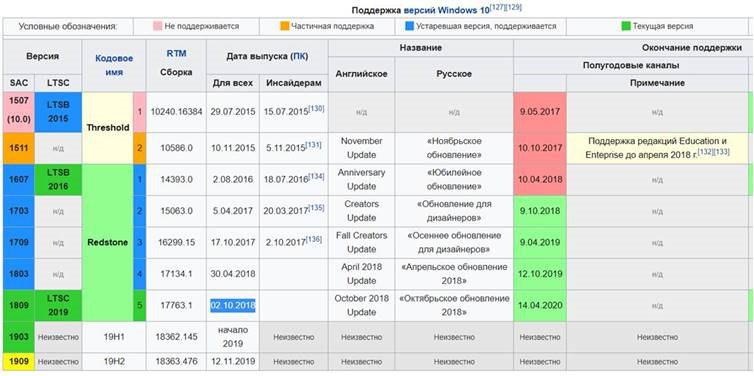

InTouch 2014R2 SP1 проверен только на Win 10 1507, 1511.

Win 10 LTSC 2019 – только с InTouch 2017 Update 3 и новее.

Win 10 LTSC 2019 – только с InTouch 2017 Update 3 и новее.

22

Но по факту InTouch 2014R2 SP1 работает нормально Win 10 LTSC 2019

E

2 2

А сейчас почему то Майкрософт рекомендует LTSC

Насколько я помню это одно и тоже, изменили название с какого-то года.

NK

Опубликован сводный репорт SIEMENS CERT по уязвимостям SPPA T3000 от Positive Technologies, Biznet Bilisim и Kaspersky. https://cert-portal.siemens.com/productcert/pdf/ssa-451445.pdf

DD

В дополнение к новости. Продукты Positive детектируют попытки эксплуатации этих (и не только этих) уязвимостей в SPPA Т3000

NK

...Большая часть ущерба была нанесена за 7 минут, отметил Пауэлл. NotPetya вывел из строя 49 тыс. ноутбуков, более 1 тыс. приложений, привел к отключению всех систем печати и обмена файлами, а также нарушил работу серверов управления облаком VMware vCenter и DHCP и Active Directory. Основная и резервная системы Active Directory также стали бесполезными. В результате Maersk потеряла связь с миллионами морских контейнеров по всему миру и не смогла доставить их по назначению, также были нарушены цепочки поставок по всему миру.

К счастью, во время атаки NotPetya в офисе компании в Лагосе отключилось электричество и его IT-системы, включая копию Active Directory, не пострадали. Узел Lagos AD был извлечен, доставлен в Копенгаген и использован для восстановления остальной части сети...

https://www.securitylab.ru/news/503276.php

К счастью, во время атаки NotPetya в офисе компании в Лагосе отключилось электричество и его IT-системы, включая копию Active Directory, не пострадали. Узел Lagos AD был извлечен, доставлен в Копенгаген и использован для восстановления остальной части сети...

https://www.securitylab.ru/news/503276.php

AS

ID:

...Большая часть ущерба была нанесена за 7 минут, отметил Пауэлл. NotPetya вывел из строя 49 тыс. ноутбуков, более 1 тыс. приложений, привел к отключению всех систем печати и обмена файлами, а также нарушил работу серверов управления облаком VMware vCenter и DHCP и Active Directory. Основная и резервная системы Active Directory также стали бесполезными. В результате Maersk потеряла связь с миллионами морских контейнеров по всему миру и не смогла доставить их по назначению, также были нарушены цепочки поставок по всему миру.

К счастью, во время атаки NotPetya в офисе компании в Лагосе отключилось электричество и его IT-системы, включая копию Active Directory, не пострадали. Узел Lagos AD был извлечен, доставлен в Копенгаген и использован для восстановления остальной части сети...

https://www.securitylab.ru/news/503276.php

К счастью, во время атаки NotPetya в офисе компании в Лагосе отключилось электричество и его IT-системы, включая копию Active Directory, не пострадали. Узел Lagos AD был извлечен, доставлен в Копенгаген и использован для восстановления остальной части сети...

https://www.securitylab.ru/news/503276.php

"Не было бы счастья, да несчастье помогло"

NK

IMPROPER RESTRICTION OF OPERATIONS WITHIN THE BOUNDS OF A MEMORY BUFFER CWE-119

An attacker could exploit a buffer overflow vulnerability in the webserver. Specially crafted packets could cause a denial-of-service condition, and if certain conditions are met, affected devices must be restarted manually to fully recover.

IMPROPER NEUTRALIZATION OF INPUT DURING WEB PAGE GENERATION (‘CROSS-SITE SCRIPTING’) CWE-79

The web interface could allow cross-site scripting (XSS), causing the application to behave in unexpected ways for legitimate users.

RELATIVE PATH TRAVERSAL CWE-23

A vulnerability in the integrated web server of the affected devices could allow unauthorized attackers to obtain sensitive information about the device, including logs and configurations.

The above devices are included in SIPROTEC 4 and SIPROTEC Compact.

https://www.us-cert.gov/ics/advisories/icsa-19-344-07

An attacker could exploit a buffer overflow vulnerability in the webserver. Specially crafted packets could cause a denial-of-service condition, and if certain conditions are met, affected devices must be restarted manually to fully recover.

IMPROPER NEUTRALIZATION OF INPUT DURING WEB PAGE GENERATION (‘CROSS-SITE SCRIPTING’) CWE-79

The web interface could allow cross-site scripting (XSS), causing the application to behave in unexpected ways for legitimate users.

RELATIVE PATH TRAVERSAL CWE-23

A vulnerability in the integrated web server of the affected devices could allow unauthorized attackers to obtain sensitive information about the device, including logs and configurations.

The above devices are included in SIPROTEC 4 and SIPROTEC Compact.

https://www.us-cert.gov/ics/advisories/icsa-19-344-07

2019 December 11

22

ID:

...Большая часть ущерба была нанесена за 7 минут, отметил Пауэлл. NotPetya вывел из строя 49 тыс. ноутбуков, более 1 тыс. приложений, привел к отключению всех систем печати и обмена файлами, а также нарушил работу серверов управления облаком VMware vCenter и DHCP и Active Directory. Основная и резервная системы Active Directory также стали бесполезными. В результате Maersk потеряла связь с миллионами морских контейнеров по всему миру и не смогла доставить их по назначению, также были нарушены цепочки поставок по всему миру.

К счастью, во время атаки NotPetya в офисе компании в Лагосе отключилось электричество и его IT-системы, включая копию Active Directory, не пострадали. Узел Lagos AD был извлечен, доставлен в Копенгаген и использован для восстановления остальной части сети...

https://www.securitylab.ru/news/503276.php

К счастью, во время атаки NotPetya в офисе компании в Лагосе отключилось электричество и его IT-системы, включая копию Active Directory, не пострадали. Узел Lagos AD был извлечен, доставлен в Копенгаген и использован для восстановления остальной части сети...

https://www.securitylab.ru/news/503276.php

Не ужели в такой компании не был проработан план востановления (РКиВ)

22

Должны же были сниматься копии и хранится на выделенных серверах которые не подключены к сети или на ленте в конце концов

NK

Запись доклада Марины Кротофил с Kaspersky Industrial Cybersecurity Conference

"Если бы я была разработчиком MITRE ATT&CK: проблемы, которые следует учитывать при разработке ICS ATT&CK, точка зрения атакующего" / "If I Were MITRE ATT&CK Developer: Challenges to Consider when Developing ICS ATT&CK – Attacker perspective"

https://youtu.be/thSzihmHryQ

"Если бы я была разработчиком MITRE ATT&CK: проблемы, которые следует учитывать при разработке ICS ATT&CK, точка зрения атакующего" / "If I Were MITRE ATT&CK Developer: Challenges to Consider when Developing ICS ATT&CK – Attacker perspective"

https://youtu.be/thSzihmHryQ

NK

MY

SK

коллеги всем привет. Кто близок к цыскам, не подскажете, есть ли живая сертификация фстэк на коммутаторы Catalyst 3850 ?