AG

Size: a a a

2019 April 24

Смотря что понимается - убивать. У меня был случай когда подключение по rdp и запуск штатной утилиты ос windows из под весьма легитимной учетки вызвал приостановку работы системы отображения, все зависит от документированности функций и корректной настойки системы, в нашем случае получили а-для НДВ :)

AS

Сегодня, 24 апреля Встреча сообщества RUSCADASEC в г.Чебоксары. Музей пива, зал Чувашский. Начало в 19-00

Шлите фото!

AG

Шлите фото!

;) будет

SP

Что харатерно про межсетевые экраны и IDS пока явно не упоминают.

https://m.vedomosti.ru/technology/articles/2019/04/23/799972-minkomsvyazi-obeschaet-direktivi

https://m.vedomosti.ru/technology/articles/2019/04/23/799972-minkomsvyazi-obeschaet-direktivi

SK

Мог бы и догадаться по стилю :) Думал может с РЕЛАВЭКСПО

Вчера познакомился с твоим коллегой, Алексеем Петуховым. Правда, меня за это чуть не сожгли 😂

AV

Даже пассивный мониторинг SNMP может стать причиной сбоя, просто из-за того что добавит дополнительный трафик.

Снмп не пассивный мониторинг.

Он грузит цпу и может стать причиной сбоев совсем дгугой природы.

Пассивный мониторинг - это например снифать трафик, без вмешательства или логи на коллекторе парсить. А запросы вида "дай ка мне вот это и то" совсем не пассивная вещь.

Он грузит цпу и может стать причиной сбоев совсем дгугой природы.

Пассивный мониторинг - это например снифать трафик, без вмешательства или логи на коллекторе парсить. А запросы вида "дай ка мне вот это и то" совсем не пассивная вещь.

DK

Снмп не пассивный мониторинг.

Он грузит цпу и может стать причиной сбоев совсем дгугой природы.

Пассивный мониторинг - это например снифать трафик, без вмешательства или логи на коллекторе парсить. А запросы вида "дай ка мне вот это и то" совсем не пассивная вещь.

Он грузит цпу и может стать причиной сбоев совсем дгугой природы.

Пассивный мониторинг - это например снифать трафик, без вмешательства или логи на коллекторе парсить. А запросы вида "дай ка мне вот это и то" совсем не пассивная вещь.

В SNMP два механизма, активный get и пассивный trap.

Аргумент "ваш SNMP будет грузить наши процы" мне еще в прошлом тысячелетии надоел - я тогда как раз OpenView на железных дорогах разворачивал. Даже на железках, древних уже тогда, рост нагрузки при сканировании хостов по всему дереву OID был статистически неотличим от нуля.

Аргумент "ваш SNMP будет грузить наши процы" мне еще в прошлом тысячелетии надоел - я тогда как раз OpenView на железных дорогах разворачивал. Даже на железках, древних уже тогда, рост нагрузки при сканировании хостов по всему дереву OID был статистически неотличим от нуля.

DK

А можно ведь опрашивать и конкретные два-три счетчика, а не асе дерево :)

AV

В SNMP два механизма, активный get и пассивный trap.

Аргумент "ваш SNMP будет грузить наши процы" мне еще в прошлом тысячелетии надоел - я тогда как раз OpenView на железных дорогах разворачивал. Даже на железках, древних уже тогда, рост нагрузки при сканировании хостов по всему дереву OID был статистически неотличим от нуля.

Аргумент "ваш SNMP будет грузить наши процы" мне еще в прошлом тысячелетии надоел - я тогда как раз OpenView на железных дорогах разворачивал. Даже на железках, древних уже тогда, рост нагрузки при сканировании хостов по всему дереву OID был статистически неотличим от нуля.

По разному бывает. Я видел и вижу и то, что вы рассказываете, да, бывает, базара нет и ровно противоположное. Да, возможно это ошибки софта или еще что-то, но факта не отменяет. Опрашивать все дерево? Лолчто?

AV

В SNMP два механизма, активный get и пассивный trap.

Аргумент "ваш SNMP будет грузить наши процы" мне еще в прошлом тысячелетии надоел - я тогда как раз OpenView на железных дорогах разворачивал. Даже на железках, древних уже тогда, рост нагрузки при сканировании хостов по всему дереву OID был статистически неотличим от нуля.

Аргумент "ваш SNMP будет грузить наши процы" мне еще в прошлом тысячелетии надоел - я тогда как раз OpenView на железных дорогах разворачивал. Даже на железках, древних уже тогда, рост нагрузки при сканировании хостов по всему дереву OID был статистически неотличим от нуля.

Что гет, что трап не могут быть пассивными. Вопрос в инициаторе и направлении в данном случае десятый. Даже на весьма мощных железках снмп - это не хардваре, а цпу общего назначения и вопрос защиты контрол плейна встает остро. Завтра событие, вызывающее трап зарядит как из пулемета и если нет рейтлимита, будут проблемы. А на некоторых тнхноприблудах тсп/ип стек на столько урезанный бывает и кривой, что гораздо от меньших проблем все валится.

AV

0,001% нагрузки?

Если это жсм канал, то цифра уже может быть не столь сиехотворна. Но чаще все же я наблюдал перерасход по тарифу. Даже пинг за месяц может нагнать от десятков до сотен мб трафика, в завис от интеовала и колва хостов. Так же и снмп. Часто встречалось, что на слабом канале полезный трафик сравнивался или был меньше вспомогатнльного/служебного.

VK

VK

VK

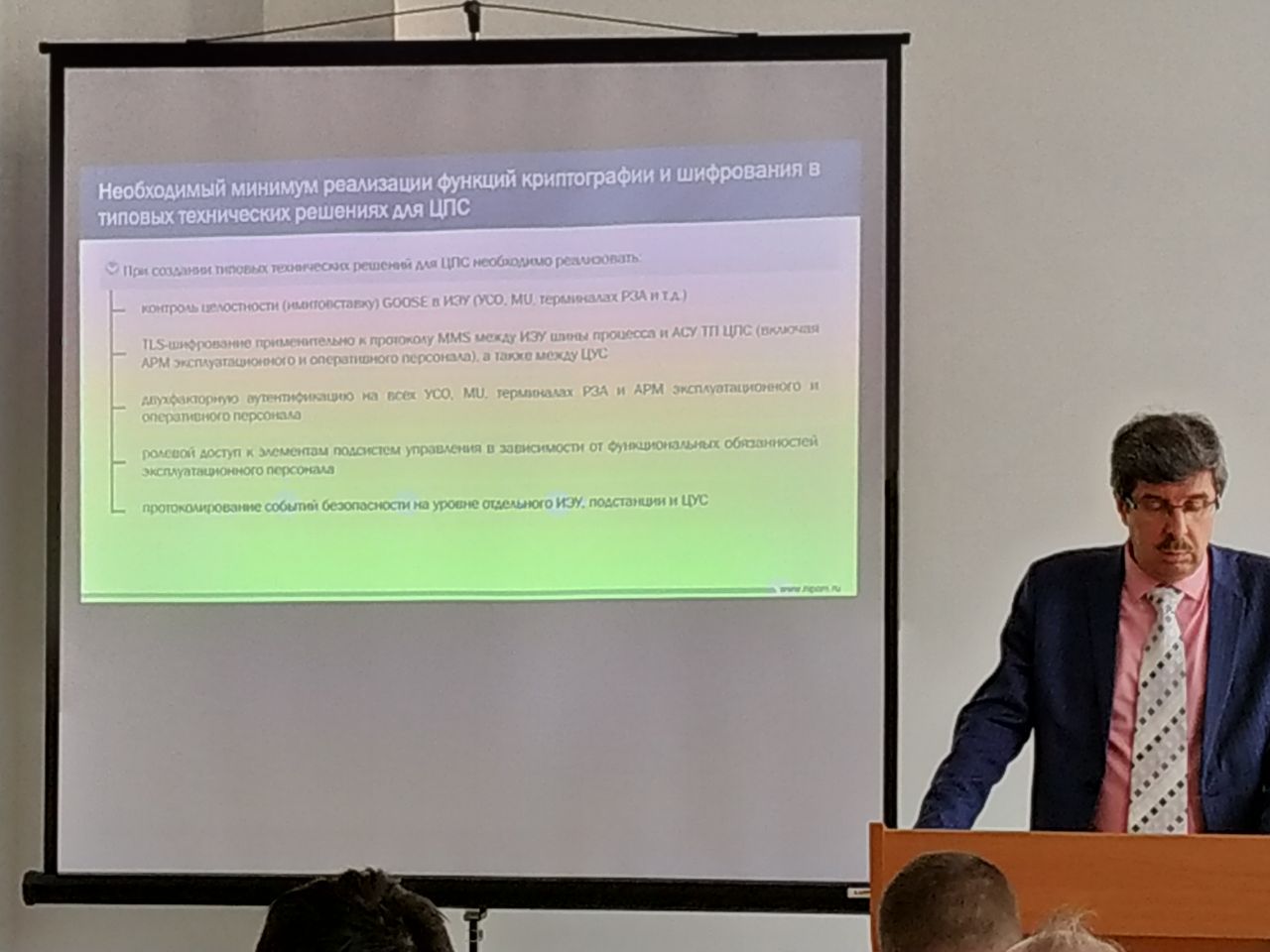

Большой доклад НИПОМ на НТС Россети. Каждый второй слайд содержал информацию про реализацию функций безопасности в терминале РЗА (IED).

AS

IEC 62351. Power systems management and associated information exchange - Data and communications security?

DK

Что гет, что трап не могут быть пассивными. Вопрос в инициаторе и направлении в данном случае десятый. Даже на весьма мощных железках снмп - это не хардваре, а цпу общего назначения и вопрос защиты контрол плейна встает остро. Завтра событие, вызывающее трап зарядит как из пулемета и если нет рейтлимита, будут проблемы. А на некоторых тнхноприблудах тсп/ип стек на столько урезанный бывает и кривой, что гораздо от меньших проблем все валится.

Занудства ради: SNMP Trap отличается от Syslog только тем, что сообщение отправляется коротким UDP-пакетом, а не в тройном рукопожатии TCP.

Все, о чем вы пишете - это проблема не SNMP, а мониторинга вообще. Да, на дохлых каналах удаленно мониторить работу устройств затруднительно. Но если задача мониторинга стоит, то среди прочих готовых инструментов SNMP - наиболее эффективный и гибкий.

Все, о чем вы пишете - это проблема не SNMP, а мониторинга вообще. Да, на дохлых каналах удаленно мониторить работу устройств затруднительно. Но если задача мониторинга стоит, то среди прочих готовых инструментов SNMP - наиболее эффективный и гибкий.

E

Занудства ради: SNMP Trap отличается от Syslog только тем, что сообщение отправляется коротким UDP-пакетом, а не в тройном рукопожатии TCP.

Все, о чем вы пишете - это проблема не SNMP, а мониторинга вообще. Да, на дохлых каналах удаленно мониторить работу устройств затруднительно. Но если задача мониторинга стоит, то среди прочих готовых инструментов SNMP - наиболее эффективный и гибкий.

Все, о чем вы пишете - это проблема не SNMP, а мониторинга вообще. Да, на дохлых каналах удаленно мониторить работу устройств затруднительно. Но если задача мониторинга стоит, то среди прочих готовых инструментов SNMP - наиболее эффективный и гибкий.

что SNMP эффективный и гибкий - немного вопрос с точки зрения безопасности...

много железок держат включенными по умолчанию snmp v1, у которого секурность стремиться к нулю...

много железок держат включенными по умолчанию snmp v1, у которого секурность стремиться к нулю...

VK

IEC 62351. Power systems management and associated information exchange - Data and communications security?

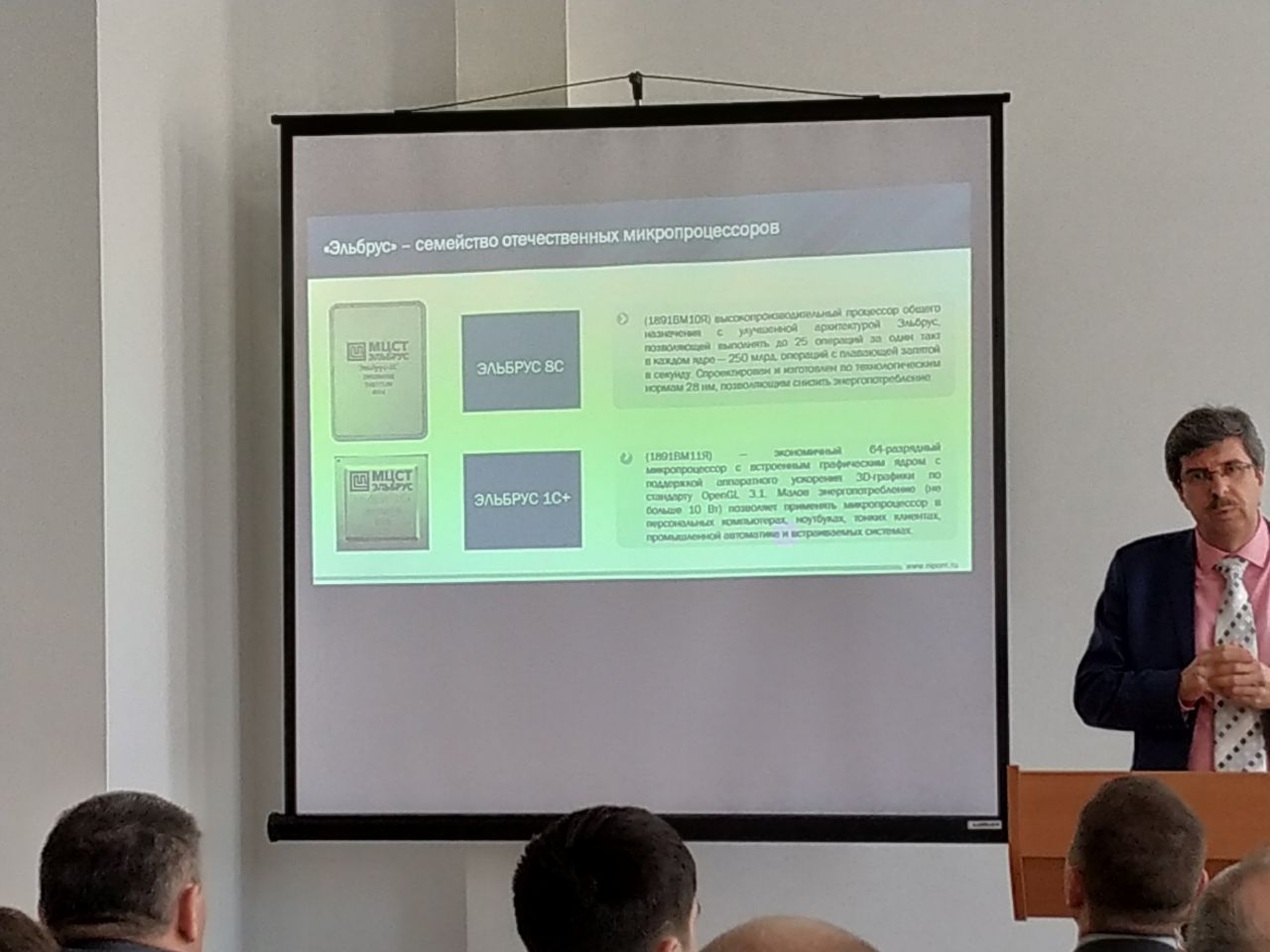

Речь о новом терминале РЗА (IED) на отечественном процессоре, ОС с встроенными функциями безопасности. Архитектура позволяет реализовать , в том числе, криптографические функции. Даже для самых критичных протоколов GOOSE. Идеологическая основа не только МЭК 62351 :)

DK

что SNMP эффективный и гибкий - немного вопрос с точки зрения безопасности...

много железок держат включенными по умолчанию snmp v1, у которого секурность стремиться к нулю...

много железок держат включенными по умолчанию snmp v1, у которого секурность стремиться к нулю...

Опять-таки, это проблема не SNMP, а этих железок. Если у вас есть оконечное устройство WiFi, поддерживающее только аутентификацию WEP, это проблема этого устройства, а не WiFi как инструмента.

Если железка не поддерживает SNMP v.2c или v.3, можно считать, что она не поддерживает SNMP Get вообще. Trap'ами при этом пользоваться все равно можно.

А дефолтные community strings в этом смысле ничем не отличаются от дефолтных паролей. Настраивать оборудовпние нужно :)

Если железка не поддерживает SNMP v.2c или v.3, можно считать, что она не поддерживает SNMP Get вообще. Trap'ами при этом пользоваться все равно можно.

А дефолтные community strings в этом смысле ничем не отличаются от дефолтных паролей. Настраивать оборудовпние нужно :)

M

SNMP - security not my problem