AK

Size: a a a

2019 April 17

Я уж подумал злоумышленник влез в АСУ через опсоса

U

Это, к слову, о надёжности и безотказности каналов такой связи 😉

AL

Был бы водоканал КИИ, были бы последствия...

Какие?

DD

Анализ уязвимостей в АСУ ТП от Positive Technologies. Результаты 2018 года. https://www.ptsecurity.com/ru-ru/research/analytics/ics-vulnerabilities-2019/

AV

Да, он родимый, биллинг. Номер питерский.

Где-то иначе в данной области? Собеседовал за короткое время челов из Роса, Мтс и Теле2. Все а) валенки в той или иной мере б) позиция по отношению к текущему месту работы - чур меня, чур, тьфу, тьфу, заберите меня отсюда. Билайн вообще отдельная песня. Были раньше от всех этих мироедов хорошие грамотные знакомцы (по месту жительства) - все срыли давно.

U

Где-то иначе в данной области? Собеседовал за короткое время челов из Роса, Мтс и Теле2. Все а) валенки в той или иной мере б) позиция по отношению к текущему месту работы - чур меня, чур, тьфу, тьфу, заберите меня отсюда. Билайн вообще отдельная песня. Были раньше от всех этих мироедов хорошие грамотные знакомцы (по месту жительства) - все срыли давно.

Работал некоторое время в AT&T - таких проблем не замечал.

AV

Работал некоторое время в AT&T - таких проблем не замечал.

Ешкин кот. Еще теслу там с автовазом сравнить.

SK

А пока до встречи участников RUSCADASEC в Москве в дни PHD остается больше месяца, 24 апреля пройдет первая встреча сообщества RUSCADASEC в релейной столице г. Чебоксары приуроченная конференции РЕЛАВЭКСПО 2019 http://relavexpo.ru/. Большое спасибо за организацию встречи, региональному координатору RUSCADASEC, директору «Интеллектуальные Сети» / iGrids Максиму Никандрову / @Nixmak !

https://ruscadasec.timepad.ru/event/957352/

https://ruscadasec.timepad.ru/event/957352/

Агонь 👍 А вэлкам ящик от Максима будет? 😄

AS

AS

Alexey Lukatsky

Какие?

Наверно внимание органов, как было с шифровальщиком на канатной дороге в Москве. Она же КИИ

https://ria.ru/amp/20181213/1547926213.html

https://ria.ru/amp/20181213/1547926213.html

2019 April 18

A

Доброе утро/день! :)

A

Некоторые программируемые логические контроллеры от немецкой компании WAGO содержат вшитые учетные данные администратора, воспользовавшись которыми злоумышленник может изменить настройки устройства либо модифицировать программное обеспечение.

В ПЛК WAGO обнаружен бэкдор

В ПЛК WAGO обнаружен бэкдор

AS

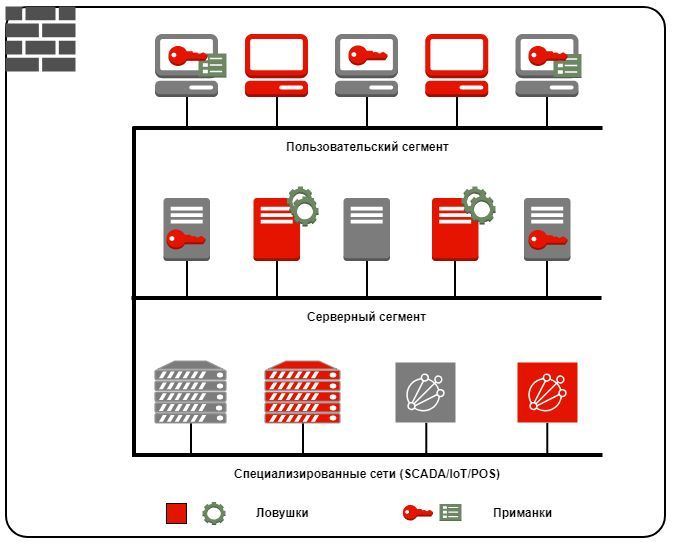

Обзор рынка платформ для создания распределенной инфраструктуры ложных целей (Distributed Deception Platform)

https://www.anti-malware.ru/analytics/Market_Analysis/Distributed-Deception-Platform

https://www.anti-malware.ru/analytics/Market_Analysis/Distributed-Deception-Platform

AS

Развитие технологий ханипотов - платформы для создания распределенной инфраструктуры ложных целей (Distributed Deception Platform) направляются в том числе и в технологические сети

P

В октябре минувшего года компания FireEye опубликовала отчет, в котором высказала предположение о том, что к созданию вредоносного ПО Triton (также известного как Trisis и HatMan), предназначенного для атак на АСУ ТП, могут быть причастны разработчики из РФ. В своем докладе компания упомянула расположенный в Москве Центральный научно-исследовательский институт химии и механики (ЦНИИХМ), хотя подчеркнула, что не связывает Triton непосредственно с исследовательской лабораторией. Речь шла о второстепенных модулях, которые тестировала некая хакерская группа TEMP.Veles, предположительно связанная с РФ. Эксперты не исключили вероятность, что один или несколько сотрудников ЦНИИХМ осуществляли деятельность, связанную с TEMP.Veles, без ведома руководства.

Из Сети стали исчезать цифровые следы после публикации отчета о вредоносе Triton

Из Сети стали исчезать цифровые следы после публикации отчета о вредоносе Triton

AS

В октябре минувшего года компания FireEye опубликовала отчет, в котором высказала предположение о том, что к созданию вредоносного ПО Triton (также известного как Trisis и HatMan), предназначенного для атак на АСУ ТП, могут быть причастны разработчики из РФ. В своем докладе компания упомянула расположенный в Москве Центральный научно-исследовательский институт химии и механики (ЦНИИХМ), хотя подчеркнула, что не связывает Triton непосредственно с исследовательской лабораторией. Речь шла о второстепенных модулях, которые тестировала некая хакерская группа TEMP.Veles, предположительно связанная с РФ. Эксперты не исключили вероятность, что один или несколько сотрудников ЦНИИХМ осуществляли деятельность, связанную с TEMP.Veles, без ведома руководства.

Из Сети стали исчезать цифровые следы после публикации отчета о вредоносе Triton

Из Сети стали исчезать цифровые следы после публикации отчета о вредоносе Triton

Тут основная цитата новости:

...спустя некоторое время после публикации отчета из Сети начали исчезать цифровые следы, позволившие связать Triton с РФ. В частности, с сайта ЦНИИХМ были удалены некоторые фотографии, в том числе сотрудника якобы связанного с Triton, кроме того, были изменены данные об отделе, где он работал.

Также были исправлены данные WHOIS, указывавшие на связь фигурировавших в отчете IP-адресов с институтом. Ранее один из этих адресов был замечен в разведывательной кампании, направленной на предприятия-операторы критической инфраструктуры, а также в другой вредоносной деятельности, к которой предположительно была причастна TEMP.Veles.

...спустя некоторое время после публикации отчета из Сети начали исчезать цифровые следы, позволившие связать Triton с РФ. В частности, с сайта ЦНИИХМ были удалены некоторые фотографии, в том числе сотрудника якобы связанного с Triton, кроме того, были изменены данные об отделе, где он работал.

Также были исправлены данные WHOIS, указывавшие на связь фигурировавших в отчете IP-адресов с институтом. Ранее один из этих адресов был замечен в разведывательной кампании, направленной на предприятия-операторы критической инфраструктуры, а также в другой вредоносной деятельности, к которой предположительно была причастна TEMP.Veles.

A

"В Сети начали пропадать цифровые следы" (c)

Это прекрасно.

Это прекрасно.

AS

Тут основная цитата новости:

...спустя некоторое время после публикации отчета из Сети начали исчезать цифровые следы, позволившие связать Triton с РФ. В частности, с сайта ЦНИИХМ были удалены некоторые фотографии, в том числе сотрудника якобы связанного с Triton, кроме того, были изменены данные об отделе, где он работал.

Также были исправлены данные WHOIS, указывавшие на связь фигурировавших в отчете IP-адресов с институтом. Ранее один из этих адресов был замечен в разведывательной кампании, направленной на предприятия-операторы критической инфраструктуры, а также в другой вредоносной деятельности, к которой предположительно была причастна TEMP.Veles.

...спустя некоторое время после публикации отчета из Сети начали исчезать цифровые следы, позволившие связать Triton с РФ. В частности, с сайта ЦНИИХМ были удалены некоторые фотографии, в том числе сотрудника якобы связанного с Triton, кроме того, были изменены данные об отделе, где он работал.

Также были исправлены данные WHOIS, указывавшие на связь фигурировавших в отчете IP-адресов с институтом. Ранее один из этих адресов был замечен в разведывательной кампании, направленной на предприятия-операторы критической инфраструктуры, а также в другой вредоносной деятельности, к которой предположительно была причастна TEMP.Veles.

Нет следов, нет дела!