AD

Size: a a a

2019 March 11

ну вот на текущий момент добыто 210 блоков после форка! а должно в день 720 быть... ждемс

М

Аа два три дня

AD

Аа два три дня

думаю 2 максимум, сложность то понемногу падает

АФ

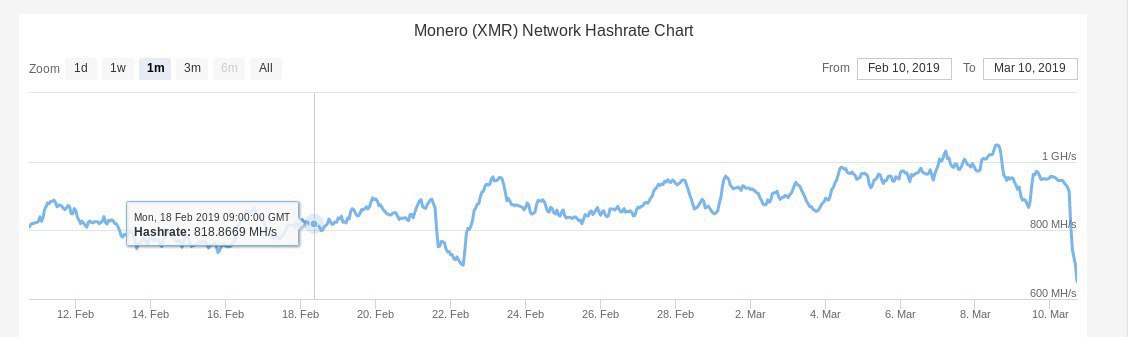

Монеро максимально децентрализовалось, теперь его невозможно майнить асиками. Посмотрите что произошло с хешрейтом

Похоже теперь многие майнеры на видеокартах ломанутся на этот инструмент

Похоже теперь многие майнеры на видеокартах ломанутся на этот инструмент

М

Цена б не упала) прикупить шоль)

SO

М

куда уж больше =)

М

что делать если у муравья один провод греться начал и штекер чуть обуглился, внутрь заглянули всё норм там типа

SO

Переобжать или пропаять

SO

S10!!!

М

▪ Хакер хакнул хакера Cryptopia и помог вернуть 16,8 млн. монет команде MSP

▪ Молодой биткоин-миллионер сравнил возможности Lightning и Visa

▪ Криптовалюта Facebook едва ли нанесёт биткоину сокрушительный удар

▪ Один исторический баг биткоина, который мог привести к его уничтожению

▪ Huobi запустит платформу для выпуска токенов Huobi Prime

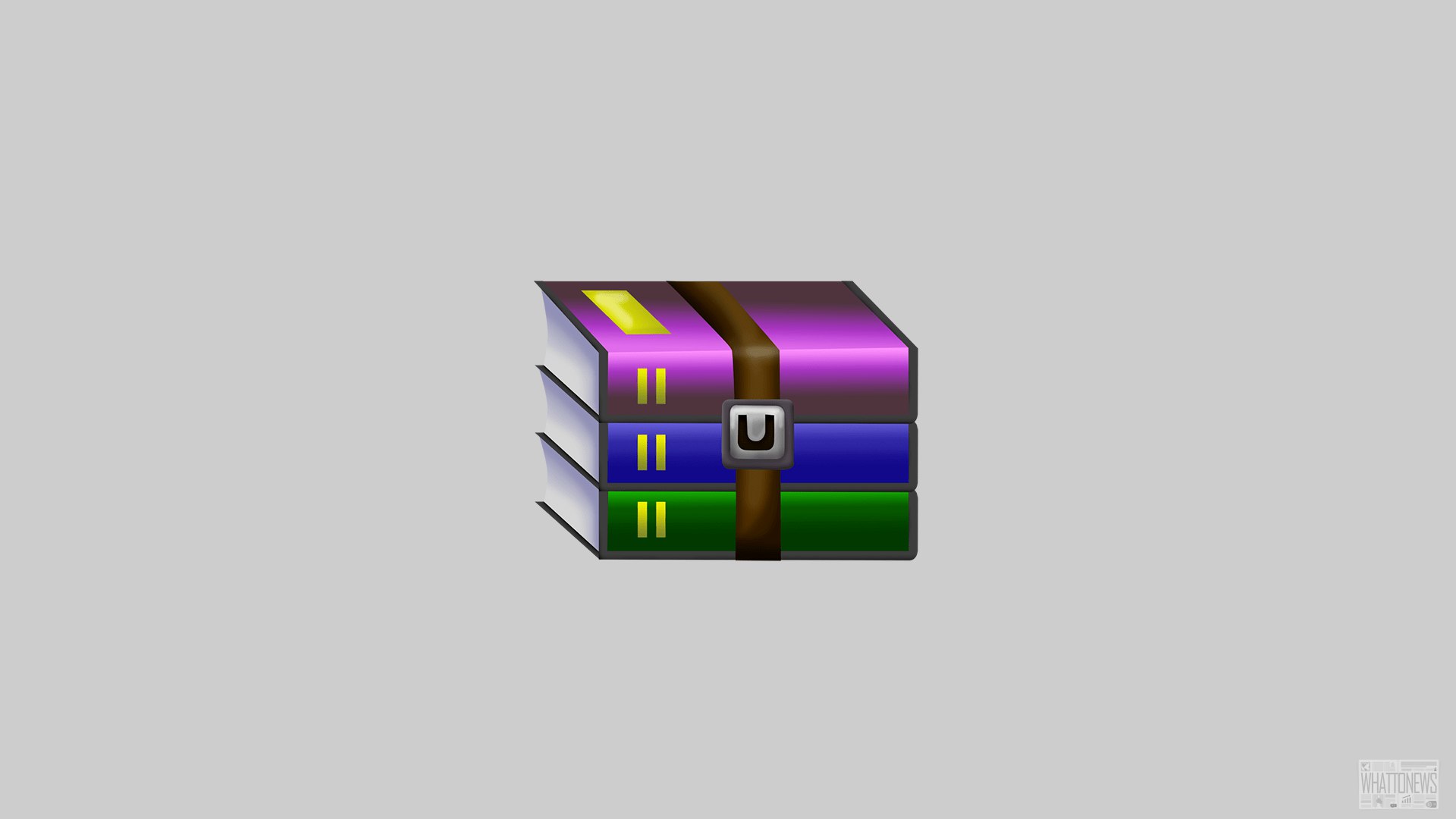

▪ Уязвимость WinRAR потенциально угрожает безопасности криптовалютных кошельков

▪ В защиту ASIC-майнинга: ProgPoW как решение несуществующей проблемы

▪ CEO Binance поддержал создание монет Facebook и JP Morgan

▪ В сети Monero на блоке 1788000 произошел хардфорк

▪ Binance 12 марта приостановит торговлю из-за обновления ПО

▪ Крейг Райт обещает взломать анонимные криптомонеты Monero и Zcash

▪ MyEtherWallet: Различия между аппаратным кошельком, MEWconnect и MetaMask

💵 Капитализация: 133,3 млрд$

📈 Объём торгов 24ч: 32,5 млрд$

🍕 Доля BTC: 51.61%

Bitcoin (BTC): 3906$ -0.83%

Ethereum (ETH): 134.16$ -1.49%

XRP (XRP): 0.311$ -1.09%

Litecoin (LTC): 55.283$ -2.78%

EOS (EOS): 3.584$ -3.71%

BCash (BCH): 129.345$ -2.51%

Binance Coin (BNB): 14.694$ 3.23%

Tether (USDT): 1.010$ 0.13%

Stellar (XLM): 0.101$ 1.73%

TRON (TRX): 0.022$ -2.02%

🇷🇺 USD: 66.08 EUR: 74.29

▪ Молодой биткоин-миллионер сравнил возможности Lightning и Visa

▪ Криптовалюта Facebook едва ли нанесёт биткоину сокрушительный удар

▪ Один исторический баг биткоина, который мог привести к его уничтожению

▪ Huobi запустит платформу для выпуска токенов Huobi Prime

▪ Уязвимость WinRAR потенциально угрожает безопасности криптовалютных кошельков

▪ В защиту ASIC-майнинга: ProgPoW как решение несуществующей проблемы

▪ CEO Binance поддержал создание монет Facebook и JP Morgan

▪ В сети Monero на блоке 1788000 произошел хардфорк

▪ Binance 12 марта приостановит торговлю из-за обновления ПО

▪ Крейг Райт обещает взломать анонимные криптомонеты Monero и Zcash

▪ MyEtherWallet: Различия между аппаратным кошельком, MEWconnect и MetaMask

💵 Капитализация: 133,3 млрд$

📈 Объём торгов 24ч: 32,5 млрд$

🍕 Доля BTC: 51.61%

Bitcoin (BTC): 3906$ -0.83%

Ethereum (ETH): 134.16$ -1.49%

XRP (XRP): 0.311$ -1.09%

Litecoin (LTC): 55.283$ -2.78%

EOS (EOS): 3.584$ -3.71%

BCash (BCH): 129.345$ -2.51%

Binance Coin (BNB): 14.694$ 3.23%

Tether (USDT): 1.010$ 0.13%

Stellar (XLM): 0.101$ 1.73%

TRON (TRX): 0.022$ -2.02%

🇷🇺 USD: 66.08 EUR: 74.29

М

Уязвимость WinRAR потенциально угрожает безопасности криптовалютных кошельков (https://whattonews.ru/ujazvimost-winrar-potencialno-ugrozhaet-bezopasnosti-kriptovaljutnyh-koshelkov/)

М

всем резко обновить винрар, которым приваткеи архивируете под паролем=))

O

Не критично

O

Вчера в дайджесте я упоминал про обнаруженную 19-летнюю уязвимость в WinRAR. Сегодня пришло письмо от читателя, который разобрался чуть более детально в информации об уязвимости, и, мне кажется, это может быть интересно другим читателям ресурса.

-------

Если вам интересно: я тестировал эту уязвимость сразу, как только услышал о ней. Я внимательно прочитал оригинальную статью, и отделил зёрна от плевел:

1) Несмотря на то, что методом атаки на архиватор был fuzzing, в сущности уязвимость представляет из себя просто распаковку файла по абсолютному пути. Это не связано с memory-related багами архиватора (то есть это НЕ переполнение буфера памяти, НЕ исполнение произвольного кода в контекста процесса), которые обычно обнаруживаются фаззингом.

2) Для фактической эксплуатации уязвимости, нужно создать ACE архив стандартным способом, а потом просто бинарно изменить в нём прописанный путь к файлу. Чтобы после этого архив воспринимался как корректный, нужно пересчитать контрольную CRC сумму в заголовках. Автор статьи не показал прямой код пересчёта, но следуя комментариям в исходниках Python-библиотеки по ссылке – я разобрался и сам, подбором найдя подходящую инициализацию crc32, которая генерирует валидные хеши. В итоге, моя собственная программа для восстановления контрольной суммы оказалась весьма тривиальной.

3) Сущность атаки как раз в выборе пути к payload-файлу в архиве. На самом деле я бы с большой натяжкой стал называть эту уязвимость RCE (то есть «удалённое выполнение кода»), потому что всё что произойдёт при успешной атаке – WinRar распакует файл не в указанную папку, а по заранее заданному в архиве абсолютному пути. И _если_ этот файл попадёт в Автозагрузку или ещё куда-то, где сможет быть запущен системой – то тогда, и только тогда это приведёт к выполнению произвольного кода.

4) Автор статьи предлагает также способ с «относительным» путём, начинающимся от Рабочего стола или Домашней папки пользователя, чтобы было проще попасть в директорию локальной автозагрузки. Но это сработает, _только_ если архив будет распакован через контекстное меню, да и вообще – начальная «текущая директория» WinRar может отличаться на разных системах и версиях.

5) Чтобы гарантированно попасть в нужную папку, автор статьи предлагает поместить в архив сразу несколько файлов, целящихся на разные локации, чуть ли не до брутфорса. Но во-первых, совершенно «общий» payload в таком случае будет чрезмерно велик (например, Windows не всегда установлена на диск C:\; полный путь к автозагрузке для XP и для Win7 будет абсолютно разным; ещё можно пытаться угадать имя пользователя – «User/Administrator/Администратор/» и дополнительно бить по «All Users»), потому что по каждому пути придётся поместить новую копию вредоносного файла. А во-вторых, распаковка такого архива буквально заспамит систему (например, создаст вам кучу лишних папок наподобие «\Documents and Settings\» где попало), и с куда большей вероятностью подобная атака не останется незамеченной.

6) Да, в архив кроме вируса как такового, можно поместить и «нормальные» файлы для отвода глаз, которые распакуются куда ожидает жертва. Но если архив будет ОТКРЫТ, а не распакован – то WinRar счастливо покажет в списке файлов архива очень подозрительные вхождения наподобие «C:», «C:\», «Documents and Settings», «WINDOWS», «..\», и так далее. И жертва может сразу же заподозрить неладное. Причём при «открытии» архива без его полной распаковки – вредоносный файл так никуда и не вырвется.

-------

Если вам интересно: я тестировал эту уязвимость сразу, как только услышал о ней. Я внимательно прочитал оригинальную статью, и отделил зёрна от плевел:

1) Несмотря на то, что методом атаки на архиватор был fuzzing, в сущности уязвимость представляет из себя просто распаковку файла по абсолютному пути. Это не связано с memory-related багами архиватора (то есть это НЕ переполнение буфера памяти, НЕ исполнение произвольного кода в контекста процесса), которые обычно обнаруживаются фаззингом.

2) Для фактической эксплуатации уязвимости, нужно создать ACE архив стандартным способом, а потом просто бинарно изменить в нём прописанный путь к файлу. Чтобы после этого архив воспринимался как корректный, нужно пересчитать контрольную CRC сумму в заголовках. Автор статьи не показал прямой код пересчёта, но следуя комментариям в исходниках Python-библиотеки по ссылке – я разобрался и сам, подбором найдя подходящую инициализацию crc32, которая генерирует валидные хеши. В итоге, моя собственная программа для восстановления контрольной суммы оказалась весьма тривиальной.

3) Сущность атаки как раз в выборе пути к payload-файлу в архиве. На самом деле я бы с большой натяжкой стал называть эту уязвимость RCE (то есть «удалённое выполнение кода»), потому что всё что произойдёт при успешной атаке – WinRar распакует файл не в указанную папку, а по заранее заданному в архиве абсолютному пути. И _если_ этот файл попадёт в Автозагрузку или ещё куда-то, где сможет быть запущен системой – то тогда, и только тогда это приведёт к выполнению произвольного кода.

4) Автор статьи предлагает также способ с «относительным» путём, начинающимся от Рабочего стола или Домашней папки пользователя, чтобы было проще попасть в директорию локальной автозагрузки. Но это сработает, _только_ если архив будет распакован через контекстное меню, да и вообще – начальная «текущая директория» WinRar может отличаться на разных системах и версиях.

5) Чтобы гарантированно попасть в нужную папку, автор статьи предлагает поместить в архив сразу несколько файлов, целящихся на разные локации, чуть ли не до брутфорса. Но во-первых, совершенно «общий» payload в таком случае будет чрезмерно велик (например, Windows не всегда установлена на диск C:\; полный путь к автозагрузке для XP и для Win7 будет абсолютно разным; ещё можно пытаться угадать имя пользователя – «User/Administrator/Администратор/» и дополнительно бить по «All Users»), потому что по каждому пути придётся поместить новую копию вредоносного файла. А во-вторых, распаковка такого архива буквально заспамит систему (например, создаст вам кучу лишних папок наподобие «\Documents and Settings\» где попало), и с куда большей вероятностью подобная атака не останется незамеченной.

6) Да, в архив кроме вируса как такового, можно поместить и «нормальные» файлы для отвода глаз, которые распакуются куда ожидает жертва. Но если архив будет ОТКРЫТ, а не распакован – то WinRar счастливо покажет в списке файлов архива очень подозрительные вхождения наподобие «C:», «C:\», «Documents and Settings», «WINDOWS», «..\», и так далее. И жертва может сразу же заподозрить неладное. Причём при «открытии» архива без его полной распаковки – вредоносный файл так никуда и не вырвется.

O

7) Мои собственные эксперименты показали, что на разных версиях WinRar, ошибку обработки пути нужно обходить по-разному: в старых версиях достаточно просто прописать абсолютный путь («C:\Users\...»), а более новых версиях – как в инструкции статьи, «C:\C:\Users\...» (количество и расположение \ тоже может варьироваться). Поэтому, для общей атаки нужно предусмотреть и эти различия. Причём если WinRar получит неподходящий ему путь – информация об этом обязательно появится на экране («Диагностические сообщения»), где будет палиться ПОЛНЫЙ путь, по которому попыталась пройти атака. Тем не менее, распаковка не прерывается, и вирус всё ещё может попасть в цель (но однозначно вызовет подозрения).

8 ) Можно перезаписать любой файл, если попасть в путь к нему, например C:\WINDOWS\explorer.exe (плюс, его же копию в system32\dllcache). Но для системных файлов это сработает лишь когда у пользователя есть права на запись в системные папки (то есть, он под Администратором). Win>=7 скорее всего заблокирует доступ через UAC (если не сам WinRar почему-то запущен с повышенными привилегиями), а вот для XP успешность более вероятна (хотя те, кто ежедневно на XP с админ-правами – явно не «простые пользователи», и на распаковку подставного архива так просто не попадутся).

9) Попытка прямой записи в Автозагрузку или любую системную папку – может вызвать предупреждение антивируса или какой-либо другой программы, обеспечивающей безопасность системы (например, AnVir Task Manager). При этом главная фишка этого метода – скрытность – неизбежно нарушается. А тех, у кого нет подобных систем защиты – можно проще прошибить через «.rar.exe» а-ля троянский self-extracting и без всяких там RCE. Кстати, если мы распакуем чистейший вирус – то антивирус его поймает сразу же, как тот распакуется в целевую папку (а худшее, что может быть – перезапись пустышками каких-то важных программ или документов, но опять же – надо точно знать путь).

10) Адекватнее всего атака производится на «частную» систему, которая заранее изучена: известна точная версия WinRar в ней, точная Windows и её системная локаль (потому что успехов вам распаковывать в папку «\Startup\», если на самом деле она зовётся «\Автозагрузка\», и это не desktop.ini, а реальный путь). Известно, каким правами обладает учётная запись пользователя, какой установлен антивирус, и вообще у нас есть соображения, под что именно будем маскировать распакующийся троян. В противном случае даже частично слепая атака в лучшем для злоумышленника случае просто не приведёт к успеху, а в худшем – окажется немедленно раскрыта жертвой.

Мой вердикт: уязвимость не затронет «простых пользователей», под которых специально не затачивается конкретная атака. Напороться на удачно подошедший именно к вашей системе подменённый архив (и не заметить его) – куда менее вероятно, чем случайно подцепить вирус попроще (какой-нибудь там «.scr» с иконкой папки) по неосторожности.

Все новостные ленты раздувают это как «баг 19-летней давности, затрагивающий миллионы людей», но эффективно использовать его просто невозможно (например, в отличие от уязвимости в windows, которую использовал WannaCry; а она ведь была там тоже очень давно).

Более того, для защиты вам даже не обязательно обновлять WinRar: просто найдите и переименуйте все файлы «UNACEV2.DLL» на компьютере (эту библиотеку использует не только WinRar, но и, например, Total Commander), тогда никакие .ace архивы у вас не смогут распаковаться (тем более что этот формат, на мой взгляд, всё равно совершенно непопулярный в наши дни)

8 ) Можно перезаписать любой файл, если попасть в путь к нему, например C:\WINDOWS\explorer.exe (плюс, его же копию в system32\dllcache). Но для системных файлов это сработает лишь когда у пользователя есть права на запись в системные папки (то есть, он под Администратором). Win>=7 скорее всего заблокирует доступ через UAC (если не сам WinRar почему-то запущен с повышенными привилегиями), а вот для XP успешность более вероятна (хотя те, кто ежедневно на XP с админ-правами – явно не «простые пользователи», и на распаковку подставного архива так просто не попадутся).

9) Попытка прямой записи в Автозагрузку или любую системную папку – может вызвать предупреждение антивируса или какой-либо другой программы, обеспечивающей безопасность системы (например, AnVir Task Manager). При этом главная фишка этого метода – скрытность – неизбежно нарушается. А тех, у кого нет подобных систем защиты – можно проще прошибить через «.rar.exe» а-ля троянский self-extracting и без всяких там RCE. Кстати, если мы распакуем чистейший вирус – то антивирус его поймает сразу же, как тот распакуется в целевую папку (а худшее, что может быть – перезапись пустышками каких-то важных программ или документов, но опять же – надо точно знать путь).

10) Адекватнее всего атака производится на «частную» систему, которая заранее изучена: известна точная версия WinRar в ней, точная Windows и её системная локаль (потому что успехов вам распаковывать в папку «\Startup\», если на самом деле она зовётся «\Автозагрузка\», и это не desktop.ini, а реальный путь). Известно, каким правами обладает учётная запись пользователя, какой установлен антивирус, и вообще у нас есть соображения, под что именно будем маскировать распакующийся троян. В противном случае даже частично слепая атака в лучшем для злоумышленника случае просто не приведёт к успеху, а в худшем – окажется немедленно раскрыта жертвой.

Мой вердикт: уязвимость не затронет «простых пользователей», под которых специально не затачивается конкретная атака. Напороться на удачно подошедший именно к вашей системе подменённый архив (и не заметить его) – куда менее вероятно, чем случайно подцепить вирус попроще (какой-нибудь там «.scr» с иконкой папки) по неосторожности.

Все новостные ленты раздувают это как «баг 19-летней давности, затрагивающий миллионы людей», но эффективно использовать его просто невозможно (например, в отличие от уязвимости в windows, которую использовал WannaCry; а она ведь была там тоже очень давно).

Более того, для защиты вам даже не обязательно обновлять WinRar: просто найдите и переименуйте все файлы «UNACEV2.DLL» на компьютере (эту библиотеку использует не только WinRar, но и, например, Total Commander), тогда никакие .ace архивы у вас не смогут распаковаться (тем более что этот формат, на мой взгляд, всё равно совершенно непопулярный в наши дни)

М

ниибёт, обновитесь до последней версии)

2019 March 12

М

▪ Разработчики Ledger раскрыли пять уязвимостей криптокошельков Trezor

▪ Евгений Касперский: мир пока не готов к криптовалютам

▪ Обеспеченность долларами стейблкоина TrueUSD будет подтверждаться в реальном времени

▪ Из чего состоит фундаментальная ценность денег и биткоинов?

▪ Opera анонсировала запуск браузера со встроенным криптокошельком для iOS-устройств

▪ Джек Дорси: «Красивый» white paper Сатоши Накамото поразил меня

▪ Биткоин к 2021 году достигнет $20.000

▪ Браузер Brave для устройств с Android скачали уже 20 млн. раз

▪ Госдума намерена идентифицировать владельцев криптовалют

▪ Отправителю транзакции с самой высокой комиссией в сети Ethereum вернули половину суммы

▪ Bitfinex запустила торги в парах BTC/USDT и ETH/USDT

💵 Капитализация: 132,8 млрд$

📈 Объём торгов 24ч: 31,4 млрд$

🍕 Доля BTC: 51.49%

Bitcoin (BTC): 3877$ -1.39%

Ethereum (ETH): 132.91$ -1.89%

XRP (XRP): 0.309$ -0.63%

Litecoin (LTC): 55.448$ -1.13%

EOS (EOS): 3.661$ 0.4%

BCash (BCH): 128.354$ -1.88%

Binance Coin (BNB): 14.596$ 0.61%

Tether (USDT): 1.002$ -0.78%

Stellar (XLM): 0.100$ -2.83%

TRON (TRX): 0.022$ -2.34%

🇷🇺 USD: 66.08 EUR: 74.29

▪ Евгений Касперский: мир пока не готов к криптовалютам

▪ Обеспеченность долларами стейблкоина TrueUSD будет подтверждаться в реальном времени

▪ Из чего состоит фундаментальная ценность денег и биткоинов?

▪ Opera анонсировала запуск браузера со встроенным криптокошельком для iOS-устройств

▪ Джек Дорси: «Красивый» white paper Сатоши Накамото поразил меня

▪ Биткоин к 2021 году достигнет $20.000

▪ Браузер Brave для устройств с Android скачали уже 20 млн. раз

▪ Госдума намерена идентифицировать владельцев криптовалют

▪ Отправителю транзакции с самой высокой комиссией в сети Ethereum вернули половину суммы

▪ Bitfinex запустила торги в парах BTC/USDT и ETH/USDT

💵 Капитализация: 132,8 млрд$

📈 Объём торгов 24ч: 31,4 млрд$

🍕 Доля BTC: 51.49%

Bitcoin (BTC): 3877$ -1.39%

Ethereum (ETH): 132.91$ -1.89%

XRP (XRP): 0.309$ -0.63%

Litecoin (LTC): 55.448$ -1.13%

EOS (EOS): 3.661$ 0.4%

BCash (BCH): 128.354$ -1.88%

Binance Coin (BNB): 14.596$ 0.61%

Tether (USDT): 1.002$ -0.78%

Stellar (XLM): 0.100$ -2.83%

TRON (TRX): 0.022$ -2.34%

🇷🇺 USD: 66.08 EUR: 74.29

O

👍 ждём листинг

Дождались) clo на финик залистили

AD

Дождались) clo на финик залистили

уже памп?