Н

Size: a a a

2021 April 08

Я вот отсек через Firewall Raw, камеры постоянно ломятся в интернет, что лучше сделать, натиь в одну сторону или файроволом ?

VB

с большим трафиком цпу загнется с такого, если трафика не так много то ок

Н

ок, понял, цпу нужен, буду пробовать, спасибо

VB

чтоб в инет не ломились можно исключить пул камер из маскарада

VB

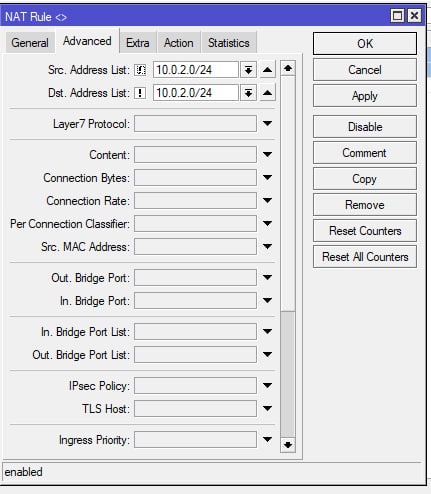

в правиле которое srcnat делает исключить сеть/адрес лист с теми, кто не должен ходить во внешку

Н

да, спасибо, тоже так сделаю, мне нужно что бы они с друг другом не могли общаться и в другие подсети не имели доступ

Н

и все равно есть доступ в интернет, это в стандартном правиле маскарада, что я не так делаю?

VB

только src

Н

все равно пингует интернет

D

Коннекшны почистить после включения правила - может висит как эстэблишед

Н

ок, спасибо

Н

проблема в том, что если ставлю правило drop src 10 > dst 192 на drop, то 10 не видит 192, но и 192 не видит 10

VB

потому что трафик в обе стороны должен ходить даже для icmp

Н

значит без вариантов, firewall =(

VB

скорее nat между сетями

P

Ребзя, в микротах можно в фаерволле прописывать правило запрещающее «форвардинг» в тех случаях, когда условный провайдер может прописать маршрут до твоей домашней сети через роутер и получать доступ. Кинетикос по дефолту это блочит или разрешает? Всякий форвард вроде как не настраивается в фаере

Лень просто городить «макет» и проверять на практике как обстоят дела

Лень просто городить «макет» и проверять на практике как обстоят дела

P

я про

add action=drop chain=forward comment="drop all from WAN not DSTNATed" \

connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

add action=drop chain=forward comment="drop all from WAN not DSTNATed" \

connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

D

В дефолтном конфиге это правило для того и включено

P

да, я понимаю, я спрашиваю есть ли люди с опытом работы с кинетикОС

D

Он нормально закрытый для внешнего трафика