Y

Size: a a a

2019 December 05

Я буквально ночью этой таким образом отроутил пол дюжины бранчей

как вариант организовать им петлю - пусть по TTL умирают)

VP

Судя по схеме, у Вас так и "стерминировано". Я проблему пытаюсь увидеть и не вижу. Там, где есть интерфейсы, как я понял, развернута оспф. Что мешает прописать маршрут в дефаулт гейтвей до нужных сетей с метрикой, например, 120 и тогда в нормальном режиме будет рулить оспф, а при падении туннеля трафик побежит "дефолт" и зашифруется айписек?

Y

Судя по схеме, у Вас так и "стерминировано". Я проблему пытаюсь увидеть и не вижу. Там, где есть интерфейсы, как я понял, развернута оспф. Что мешает прописать маршрут в дефаулт гейтвей до нужных сетей с метрикой, например, 120 и тогда в нормальном режиме будет рулить оспф, а при падении туннеля трафик побежит "дефолт" и зашифруется айписек?

я не про туннели которые "* over ipsec*" я про чистый ipsec

Y

VP

я не про туннели которые "* over ipsec*" я про чистый ipsec

Я тоже.

VP

Y

надо попробовать на 10.0.0.1 создать бридж с адресом 192.168.0.1/16 и заанонсить его в оспф

Y

будет ли ipsec работать раньше connected

VP

будет ли ipsec работать раньше connected

VP

будет ли ipsec работать раньше connected

Вы что-то не то говорите или понимаете.

Y

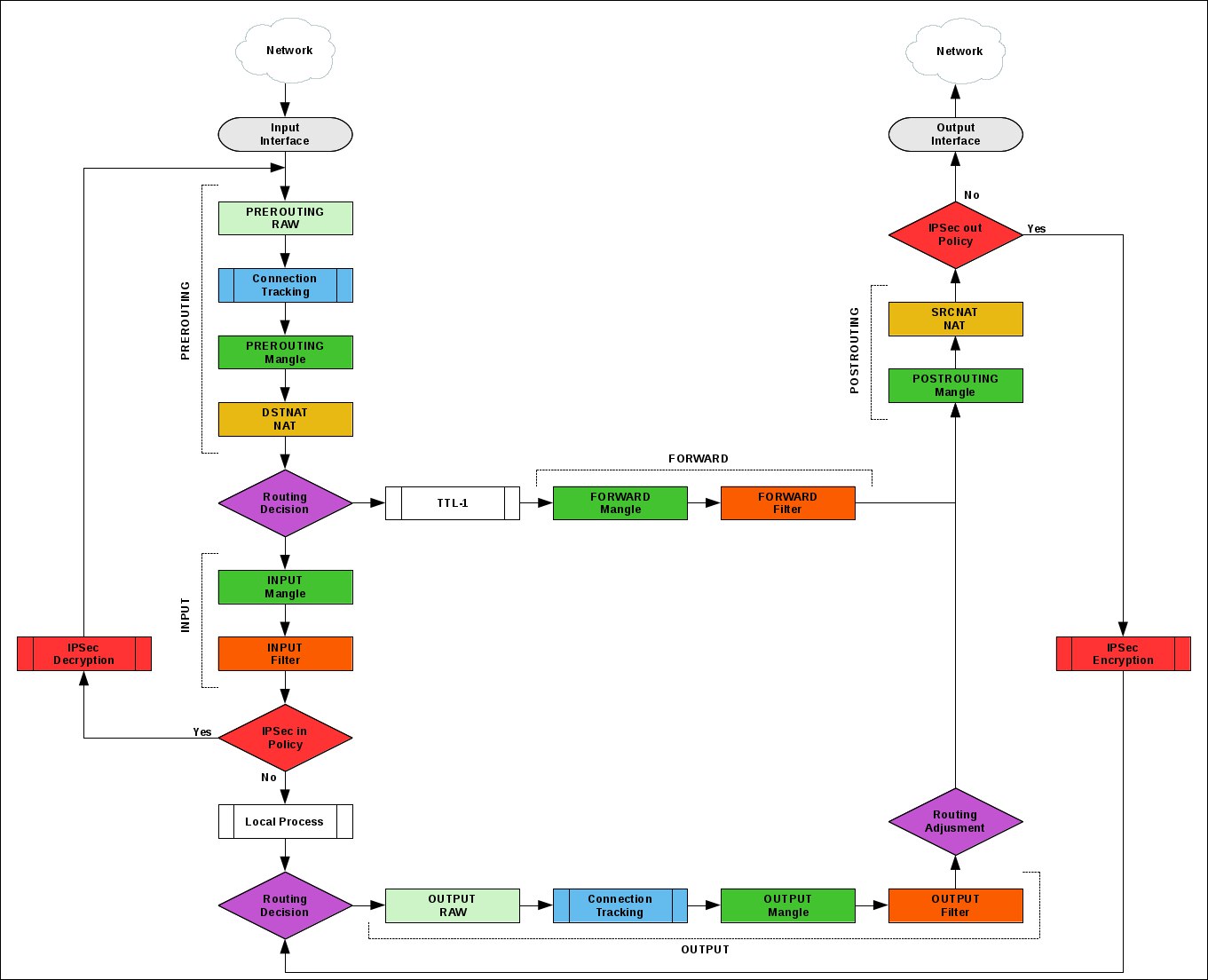

непонятно тут только одно - зачем делать роутинг раньше ipsec если потом еще раз роутить шифрованный пакет...

Y

остальное понятно. костыли прикручивать придется.

Y

или делать так: на 10.0.0.4 делать для пакетов в сети 192.168.0.0 в blackhole с distance 254, на 10.0.0.1 делать статику для 192.168.0.0 на 10.0.0.4 и ЗДЕСЬ же редистрибьютить статику в OSPF

Y

петля будет правда

Y

петля для тех кого нет в полиси

Y

надо дропать где то не тут

VP

непонятно тут только одно - зачем делать роутинг раньше ipsec если потом еще раз роутить шифрованный пакет...

Ничего не понял. Какие-то бессвязные построения.

Вся "маршрутизация" айписека, по сути основана на пирах. Т.е. трафик попадает в политику и идет на SA из пира. Все. Если Вы роутингом или фаерволлом трафик рубите до построутинга, то в политики он не попадет.

Вся "маршрутизация" айписека, по сути основана на пирах. Т.е. трафик попадает в политику и идет на SA из пира. Все. Если Вы роутингом или фаерволлом трафик рубите до построутинга, то в политики он не попадет.

Y

Ничего не понял. Какие-то бессвязные построения.

Вся "маршрутизация" айписека, по сути основана на пирах. Т.е. трафик попадает в политику и идет на SA из пира. Все. Если Вы роутингом или фаерволлом трафик рубите до построутинга, то в политики он не попадет.

Вся "маршрутизация" айписека, по сути основана на пирах. Т.е. трафик попадает в политику и идет на SA из пира. Все. Если Вы роутингом или фаерволлом трафик рубите до построутинга, то в политики он не попадет.

да. верно. но если роутингом отправить пакет куда-нибудь, не важно куда, то он попадает в полиси :)

Y

главное что б не дропать.

VP

да. верно. но если роутингом отправить пакет куда-нибудь, не важно куда, то он попадает в полиси :)

Как раз важно куда.