v

Size: a a a

2020 March 31

Хотел бы я посмотреть на того, у кого всё нормализуется

кстати, вопрос по этой теме, правильно ли я понимаю, что бы работать с нестандартным источником, нужно в базе сырых искать события с q=normalized:false, тогда можно отслеживать, на какие события еще нет нормализации, верно?

v

ptsiem_r_2020-03-31/_search?size=10000&...

ptsiem_r_2020-03-31 помогло, спасибо)

RS

кстати, вопрос по этой теме, правильно ли я понимаю, что бы работать с нестандартным источником, нужно в базе сырых искать события с q=normalized:false, тогда можно отслеживать, на какие события еще нет нормализации, верно?

да

но в 22 всё сильно лучше и проще

но в 22 всё сильно лучше и проще

A

да

но в 22 всё сильно лучше и проще

но в 22 всё сильно лучше и проще

можно прям из UI искать

v

можно прям из UI искать

хорошечно)

v

нужно предложить заказчику)

v

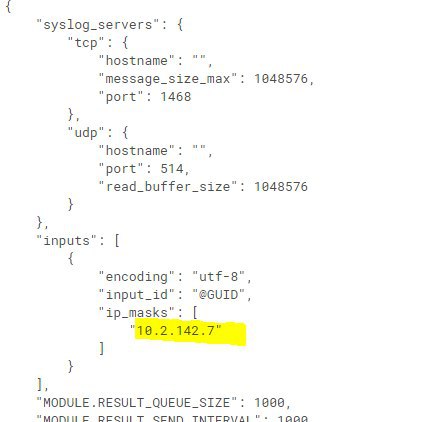

Еще вопрос, я хочу ограничить поступление трафика по сислогу, выделив только те хосты, от которых жду события, это можно сделать изменив профиль сислога, верно?

v

вот тут

RS

v

отлично, то есть от других источников события по идее не будут даже падать в сырые, верно?

RS

RS

инпут нужен обязательно, а тут его не вычислить

RS

это способ реализации фильтра по источнику

RS

не знаю, есть ли про это в документации, но для 19.1+ есть следующая инструкция:

Порядок сопоставления IP нового события с маской инпута теперь жестко определен:

1. Для каждого инпута появилось опциональное поле priority в профиле (0 - максимальный приоритет, 1 - поменьше и т.д.). Если поле не задано, то приоритет - минимально возможный (т.е. MAX_INT)

2. В рамках каждого приоритета стачала идет проверка на точное равенство ip-адреса для тех инпутов, у которых mask в профиле задан единичным ip-адресом, напр. 192.168.1.2. В порядке задания инпутов в профиле. Затем идет проверка на вхождение ip-адреса в диапазон для тех инпутов, у которых mask - это диапазон адресов (напр. 192.168.1.2/8). Тоже в порядке задания инпутов в профиле.

Порядок сопоставления IP нового события с маской инпута теперь жестко определен:

1. Для каждого инпута появилось опциональное поле priority в профиле (0 - максимальный приоритет, 1 - поменьше и т.д.). Если поле не задано, то приоритет - минимально возможный (т.е. MAX_INT)

2. В рамках каждого приоритета стачала идет проверка на точное равенство ip-адреса для тех инпутов, у которых mask в профиле задан единичным ip-адресом, напр. 192.168.1.2. В порядке задания инпутов в профиле. Затем идет проверка на вхождение ip-адреса в диапазон для тех инпутов, у которых mask - это диапазон адресов (напр. 192.168.1.2/8). Тоже в порядке задания инпутов в профиле.

RS

это предупреждая вопросы о коллизиях

RS

соответственно, не забывайте про маску 0.0.0.0/0, если хотите не потерять поток после определения селектирующего фильтра по узким диапазонам

RS

когда появятся фильтры про контенту, тоже надо будет вчитаться в описание логики

но существующие профили должны аккуратно мигрировать автомагически

но существующие профили должны аккуратно мигрировать автомагически

RS

Ок, спасибо

В общем так. Модуль на вход не принимает полноценный XPath. Он его синтезирует из запроса в параметре и предполагает, что там только select(без указания того, что это select). Так что supress сейчас нет. Будем думать, когда получится доработать.

AR

угу, опытным путем так и понял

RS

Через фильтрацию в select переписать не выйдет?