v

Size: a a a

2020 September 18

E

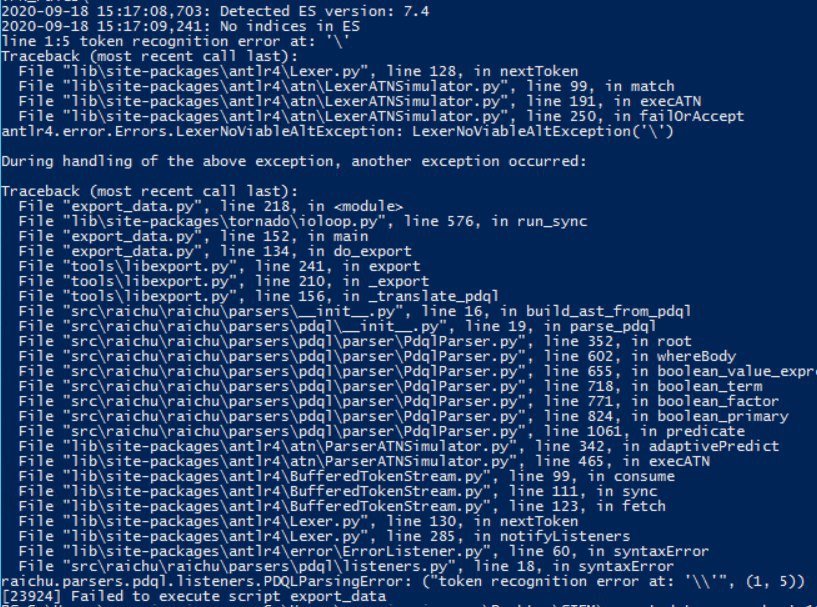

ругается на слэш

а теперь открываешь cmd и делаешь там

v

max

без кавычек xxx=yyy будет значить что мы хотим события у которых поле xxx совпадает с yyy.

тогда почему normalized = true или normalized = false - работает?

v

а теперь открываешь cmd и делаешь там

ууууу

E

консоль поша неочевидно обрабатывает кавычки и экранирование, наступали уже в других кейсах на грабли

v

ты наверное не поверишь, но..

v

v

или в другую сторону слэш?

v

в другую

v

отлетаю

v

👐🏻

2020 September 21

e

Всем привет!

Через 2 недели, 5-го октября, начнётся второй двухнедельный спринт [1] Open Security Collaborative Development (OSCD) [2] - открытой международной инициативы специалистов по компьютерной безопасности, направленной на решение общих проблем, распространение знаний и улучшение компьютерной безопасности в целом.

Год назад, в ходе первого спринта [3], тридцать участников из девяти стран за две недели смогли увеличить открытый набор правил обнаружения угроз проекта Sigma [4] более чем на 40%, добавив в него 144 новых правила.

В этот раз мы сосредоточимся на трех областях практической компьютерной безопасности — Threat Simulation, Threat Detection и Incident Response.

Будем разрабатывать тесты Atomic Red Team [5], правила Sigma [4] и TheHive Responders [6], улучшая их покрытие фреймворков MITRE ATT&CK [7] и ATC RE&CT [8].

Задач много [9], и они очень разные — от написания правил Sigma по готовым поисковым запросам (20-30 минут) до разработки модулей реагирования TheHive на Python (16+ часов). Для каждой задачи определен список необходимых знаний и перечислены обучающие ресурсы [10], которые помогут разобраться в предмете.

Если идея глобального объединения для борьбы с угрозами вам близка, то мы будем рады поработать вместе с вами.

Участники смогут приобрести опыт решения практических задач компьютерной безопасности, работая над насущными проблемами ИБ-сообщества совместно с экспертами индустрии, которые помогут советом и направят в нужное русло если что-то пойдет не так.

Если вам интересно — пишите в телеграм мне (@CatSchrodinger) или Антону Кутепову (@aw350m3)

[1] https://oscd.community/sprints/sprint_2_ru.html

[2] https://oscd.community/index_ru.html

[3] https://oscd.community/sprints/sprint_1_ru.html

[4] https://github.com/Neo23x0/sigma

[5] https://github.com/redcanaryco/atomic-red-team

[6] https://thehive-project.org/#section_cortex

[7] https://attack.mitre.org/

[8] https://atc-project.github.io/atc-react/

[9] https://oscd.community/sprints/sprint_2_backlog_ru.html

[10] https://oscd.community/sprints/sprint_2_howto_ru.html

Через 2 недели, 5-го октября, начнётся второй двухнедельный спринт [1] Open Security Collaborative Development (OSCD) [2] - открытой международной инициативы специалистов по компьютерной безопасности, направленной на решение общих проблем, распространение знаний и улучшение компьютерной безопасности в целом.

Год назад, в ходе первого спринта [3], тридцать участников из девяти стран за две недели смогли увеличить открытый набор правил обнаружения угроз проекта Sigma [4] более чем на 40%, добавив в него 144 новых правила.

В этот раз мы сосредоточимся на трех областях практической компьютерной безопасности — Threat Simulation, Threat Detection и Incident Response.

Будем разрабатывать тесты Atomic Red Team [5], правила Sigma [4] и TheHive Responders [6], улучшая их покрытие фреймворков MITRE ATT&CK [7] и ATC RE&CT [8].

Задач много [9], и они очень разные — от написания правил Sigma по готовым поисковым запросам (20-30 минут) до разработки модулей реагирования TheHive на Python (16+ часов). Для каждой задачи определен список необходимых знаний и перечислены обучающие ресурсы [10], которые помогут разобраться в предмете.

Если идея глобального объединения для борьбы с угрозами вам близка, то мы будем рады поработать вместе с вами.

Участники смогут приобрести опыт решения практических задач компьютерной безопасности, работая над насущными проблемами ИБ-сообщества совместно с экспертами индустрии, которые помогут советом и направят в нужное русло если что-то пойдет не так.

Если вам интересно — пишите в телеграм мне (@CatSchrodinger) или Антону Кутепову (@aw350m3)

[1] https://oscd.community/sprints/sprint_2_ru.html

[2] https://oscd.community/index_ru.html

[3] https://oscd.community/sprints/sprint_1_ru.html

[4] https://github.com/Neo23x0/sigma

[5] https://github.com/redcanaryco/atomic-red-team

[6] https://thehive-project.org/#section_cortex

[7] https://attack.mitre.org/

[8] https://atc-project.github.io/atc-react/

[9] https://oscd.community/sprints/sprint_2_backlog_ru.html

[10] https://oscd.community/sprints/sprint_2_howto_ru.html

К

а куда делось псто про доверие сиему?

Z

а куда делось псто про доверие сиему?

оно улетело как нло

Z

обсудилось в личке)))

Z

но доверять никому нельзя.тчк)

К

ну как бы протоколу сислог по UDP - точно не стоит))

Z

а то будет потом такое веселье

Z

ну как бы протоколу сислог по UDP - точно не стоит))

и не только...

К

и не только...

что, удалось подделать адрес отправителя в TCP сессии?..