Z

Size: a a a

2020 June 23

и вы его успешно пропустите

Z

у вас же "task_name": "Веб-Антивирус"

Z

в сыром событии

e

и вы его успешно пропустите

*он успешно будет заблокирован (других событий с http* с KSC не поступает)

Z

*он успешно будет заблокирован (других событий с http* с KSC не поступает)

пропустите - не узнаете)

M

хорошо, понятно. спасибо

Z

хорошо, понятно. спасибо

оно не хорошо нормализуется

Z

msgid = "GNRL_EV_OBJECT_BLOCKED"and object.state != "quarantined"

Z

вот так можно смотреть блокировки kes по вебу

m

Нормализация, помнится, дорабатывалась.

Если есть пожелания и дополнения - просьба закинуть в СТП

Если есть пожелания и дополнения - просьба закинуть в СТП

e

пропустите - не узнаете)

Конечно, ИМХО, но в коробочные правила добавлены исключения:

...

and not match(object.path,"http*|ftp*")

И добавлено новое правило с timer и key <поле с доменом>

in_list(["malware","infected_object"], lower(object))

and match(object.path,"http*|ftp*")

...

and not match(object.path,"http*|ftp*")

И добавлено новое правило с timer и key <поле с доменом>

in_list(["malware","infected_object"], lower(object))

and match(object.path,"http*|ftp*")

Z

Конечно, ИМХО, но в коробочные правила добавлены исключения:

...

and not match(object.path,"http*|ftp*")

И добавлено новое правило с timer и key <поле с доменом>

in_list(["malware","infected_object"], lower(object))

and match(object.path,"http*|ftp*")

...

and not match(object.path,"http*|ftp*")

И добавлено новое правило с timer и key <поле с доменом>

in_list(["malware","infected_object"], lower(object))

and match(object.path,"http*|ftp*")

сейчас будет смешно. а что за правило то?

e

сейчас будет смешно. а что за правило то?

Логику я описал, зачем оно - выявлять многочисленные попытки дропа чего-то вредоносного со внешних ресурсов.

N

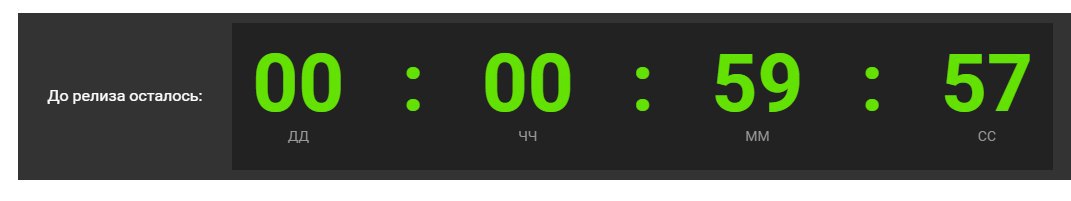

Меньше часа остается до прямого эфира запуска новой версии MaxPatrol SIEM. Присоединяйтесь по ссылке: youtu.be/kpeOBZbS85g

RK

Меньше часа остается до прямого эфира запуска новой версии MaxPatrol SIEM. Присоединяйтесь по ссылке: youtu.be/kpeOBZbS85g

❤

e

Какая странная ерунда...две инсталляции R22, на одной ES 1.7, на другой ES 7.4.

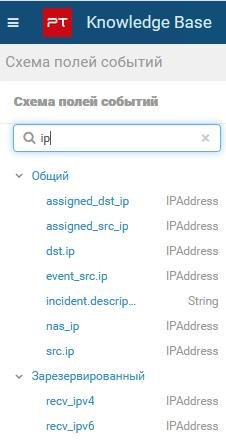

В ПТКБ у обоих одинаковая схема полей событий, в которой у поля <что-то.IP> тип "IPAddress", но по факту это не так - в ES 1.7 тип полей "String", в ES 7.4 тип "IPAddress". В доках об этом ни слова.

Чем это чревато:

на ES 1.7 не работают PDQL-фильтры с in_subnet (об этом говорится в доке);

на ES 7.4 не работают PDQL-фильтры с match по полям .*ip (об этом не говорится только в Release News).

То есть все фильтры с match по IP нужно переделывать на in_subnet.

Как так-то?

В ПТКБ у обоих одинаковая схема полей событий, в которой у поля <что-то.IP> тип "IPAddress", но по факту это не так - в ES 1.7 тип полей "String", в ES 7.4 тип "IPAddress". В доках об этом ни слова.

Чем это чревато:

на ES 1.7 не работают PDQL-фильтры с in_subnet (об этом говорится в доке);

на ES 7.4 не работают PDQL-фильтры с match по полям .*ip (об этом не говорится только в Release News).

То есть все фильтры с match по IP нужно переделывать на in_subnet.

Как так-то?

e

e

es 1.7

e

es 7.4

RS

Вроде предупреждали же. В документации на 23 должны уточнить этот момент