NK

Size: a a a

2018 May 23

Можешь объяснить ?

JD

натаха тебе объяснит во флуде

NK

натаха тебе объяснит во флуде

Не грузит тот аккаунт

AX

Ну как бы в 2 словах не объяснишь, но постараюсь.

Процессор или одно из ядер использует технику оптимизации выполнения, заключающуюся в том, что инструкции могут выполняться не по порядку, в режиме конвейера, параллельно. Данное условие выполняется, если только данные, которыми оперируют инструкции независимы друг от друга.

Например, пока одни инструкции работают с вычислением регистра

Атаки по спекулятивному выполнению позволяют запускать на исполнение инструкции, которые будут оперировать данным из пространства ядра, например. Как это происходит -- отдельный вопрос. Понятное дело, что у пользователя нет прав на чтение данных из пространства ядра, как только процессор об этом узнаёт, выполнение прекращается, регистры остаются неизменными. Но все данные, с которыми когда-либо работал процессор, оседают в кэше. С помощью атаки на кэш (это тоже отдельный вопрос) мы можем выяснить, с какими данными работал процессор, вплоть до байтика. Таким образом, мы можем читать память из ядерного пространства.

Процессор или одно из ядер использует технику оптимизации выполнения, заключающуюся в том, что инструкции могут выполняться не по порядку, в режиме конвейера, параллельно. Данное условие выполняется, если только данные, которыми оперируют инструкции независимы друг от друга.

Например, пока одни инструкции работают с вычислением регистра

rax, другие трудятся над вычислением rbx, при уловии, что вычисления последнего не зависят от регистра rax, как-то так.Атаки по спекулятивному выполнению позволяют запускать на исполнение инструкции, которые будут оперировать данным из пространства ядра, например. Как это происходит -- отдельный вопрос. Понятное дело, что у пользователя нет прав на чтение данных из пространства ядра, как только процессор об этом узнаёт, выполнение прекращается, регистры остаются неизменными. Но все данные, с которыми когда-либо работал процессор, оседают в кэше. С помощью атаки на кэш (это тоже отдельный вопрос) мы можем выяснить, с какими данными работал процессор, вплоть до байтика. Таким образом, мы можем читать память из ядерного пространства.

NK

Ну как бы в 2 словах не объяснишь, но постараюсь.

Процессор или одно из ядер использует технику оптимизации выполнения, заключающуюся в том, что инструкции могут выполняться не по порядку, в режиме конвейера, параллельно. Данное условие выполняется, если только данные, которыми оперируют инструкции независимы друг от друга.

Например, пока одни инструкции работают с вычислением регистра

Атаки по спекулятивному выполнению позволяют запускать на исполнение инструкции, которые будут оперировать данным из пространства ядра, например. Как это происходит -- отдельный вопрос. Понятное дело, что у пользователя нет прав на чтение данных из пространства ядра, как только процессор об этом узнаёт, выполнение прекращается, регистры остаются неизменными. Но все данные, с которыми когда-либо работал процессор, оседают в кэше. С помощью атаки на кэш (это тоже отдельный вопрос) мы можем выяснить, с какими данными работал процессор, вплоть до байтика. Таким образом, мы можем читать память из ядерного пространства.

Процессор или одно из ядер использует технику оптимизации выполнения, заключающуюся в том, что инструкции могут выполняться не по порядку, в режиме конвейера, параллельно. Данное условие выполняется, если только данные, которыми оперируют инструкции независимы друг от друга.

Например, пока одни инструкции работают с вычислением регистра

rax, другие трудятся над вычислением rbx, при уловии, что вычисления последнего не зависят от регистра rax, как-то так.Атаки по спекулятивному выполнению позволяют запускать на исполнение инструкции, которые будут оперировать данным из пространства ядра, например. Как это происходит -- отдельный вопрос. Понятное дело, что у пользователя нет прав на чтение данных из пространства ядра, как только процессор об этом узнаёт, выполнение прекращается, регистры остаются неизменными. Но все данные, с которыми когда-либо работал процессор, оседают в кэше. С помощью атаки на кэш (это тоже отдельный вопрос) мы можем выяснить, с какими данными работал процессор, вплоть до байтика. Таким образом, мы можем читать память из ядерного пространства.

А как это можно реализовать на js, или на каком-нибудь любом языке, кроме ассамблера

S

Я сомневаюсь что это в двух словах можно объяснить

nn

в жсе есть разные движки исполнения

nn

я хрен его знает как это можно написать универсально

AX

ID:325381270

А как это можно реализовать на js, или на каком-нибудь любом языке, кроме ассамблера

Всё зависит от архитектуры, от окружения, где код исполняется и многих других аппаратных факторов.

А что касается variant 3a -- то его только на асме, либо со вставками асма, потому что получаешь доступ к определённому регистру.

А что касается variant 3a -- то его только на асме, либо со вставками асма, потому что получаешь доступ к определённому регистру.

NK

Всё зависит от архитектуры, от окружения, где код исполняется и многих других аппаратных факторов.

А что касается variant 3a -- то его только на асме, либо со вставками асма, потому что получаешь доступ к определённому регистру.

А что касается variant 3a -- то его только на асме, либо со вставками асма, потому что получаешь доступ к определённому регистру.

Ну примерно

NK

В какую сторону копать

NK

Если к примеру арм

nn

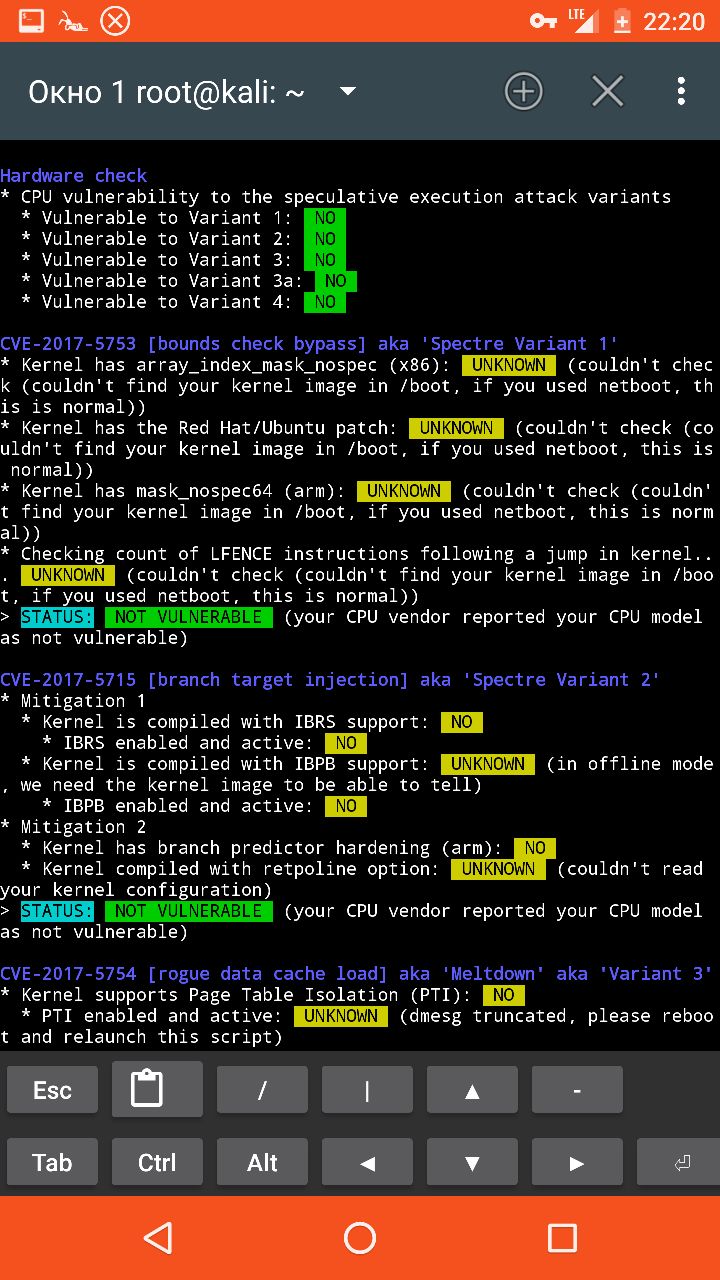

а он вроде не подвержен

NK

а он вроде не подвержен

Писали подвержен

NK

+ мой телефон подвержен

NK

К 4

NK

Лол

NK

У меня какая-та фигня произошла

NK

Раньше писал, что все, кроме 3а, пригодны для эксплуатации

NK